我是啊锋,一个努力的学渣,作为一个刚进入安全大门的小白,我希望能把自己所学到的东西总结出来,分享到博客上,可以一起进步,一起交流,一起学习。

本节目录:

前文:

Pikachu靶机系列之安装环境

一.基于表单的暴力破解

暴力破解弱口令,很大程度上要看运气,拿出我常用的用户名和top 1000密码破解

常见用户名如下

admin

administrator

root

admin123

user

master

test

testadmin

tester

guest

siteadmin

开始抓包,先随便输入

抓包发送到intruder

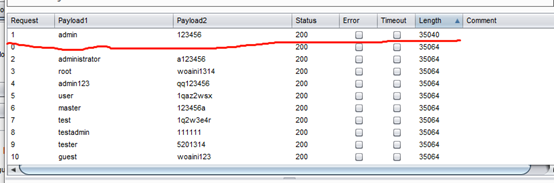

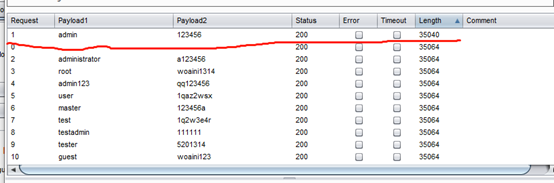

添加参数add username和password,Attack type选择Cluster bomb

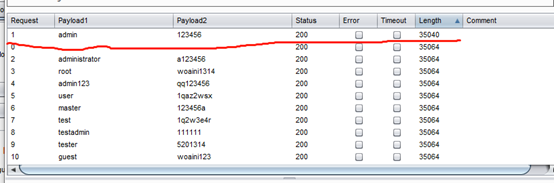

Payload1,Payload2分别设置常用的账号和top1000密码,然后选择右上角的attack

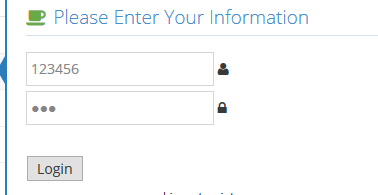

最后用爆出来的账号密码登录

login success

二.验证码绕过(on server)服务端

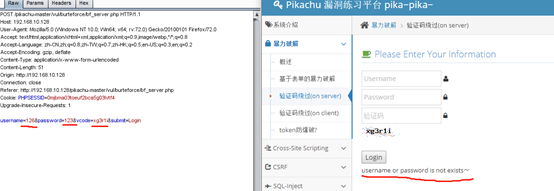

发现有验证码,还是抓包处理

还是常规操作,把包发送到Repeater上

先输入正确的验证码,发包后看看有什么。

它提示了账号和密码不存在

改下账号,再次发包,很神奇,大家看到没有,将验证码设置为正确的值,然后发送数据包,发现验证码验证成功。然后再继续重放该正确验证码的数据包几次,发现即使由于用户名密码不正确,导致页面刷新了验证码,但是并不需要再次输入验证码,验证成功的验证码可以一直重复使用。这是为什么?

既然绕过去了,那直接在这个包的基础上发送到intruder,和步骤一 一样,常见的用户名和top1000暴力跑表

关于这里得看看源码分析一下,我们提交的验证码会被与存储在服务器session中的验证码做验证,但是由于在验证完成后,没有及时的销毁session,正确的session值可以重复使用

三.验证码绕过(on client)

先确定验证码是由JS生成还是由服务器生成,对验证码审查元素我猜测这哥们只是前端验证

前端认证,我猜它这里是(浏览器–>burpsuit–>服务器),试试看burpsuit抓包修改验证码服务器会如何反应

将验证码修改并进行重放,发现没有影响。可以确定服务器并未对验证码进行验证。接下来直接进行爆破即可,爆破流程参考前面。