谷歌搜索:inurl:'product.asp?BigClassName',大量存在xss漏洞,这样找到的网址有一批存在注入漏洞,感兴趣的可以试试;

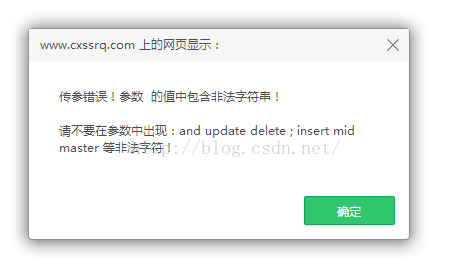

在浏览网站时,URL存在汉字或百分号时是有可能存在的,这时候,我们在其url上写入:<script>alert('xss')</script>

进行测试,当然大部分网站都会报错,这时,我们可以加上双引号试试:

<script>alert(''xss'')</script>

(嫌手工找xss太慢的可以用工具,这里我推介wvs,椰树也行)

这时我们需要一些绕过手段:

1.绕过magic_quotes_gpc(不懂得百度)

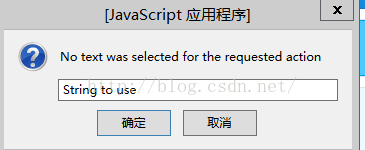

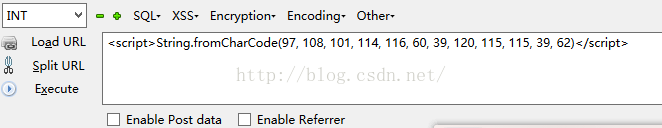

我们在火狐上的hackbar上进行转码,例如我们选中alert<'xss'>,在hackbar上选择xss,在选择string.fromcharcode

将alert<'xss'>写入其中,得到

这时在将这段代码在url上写入,我们即可绕过xss限制;

2.hex编码:

我们把<script>alert('xss')</script>进行hex转码,可以继续用火狐或者网上在线转码,我使用的是御剑的hex转码功能,转码后再进行url写入,即可绕过限制;

3.改变大小写:

如把<script>alert('xss')</script>变为<ScriPt>alert('xSs')</scrIpt>,自己组合,有一定的效果;

4.关闭标签:

如><ScriPt>alert('xSs')</scrIpt>

查看其脚本源代码,有很多情况,关闭其标签即可成功绕过