| 这个作业属于哪个课程 | 《网络攻防实践》 |

| 这个作业的要求在哪里 | 《网络攻防实践》第二周作业 |

| 这个作业在哪个具体方面帮助我实现目标 | 学习攻防环境搭建 |

| 作业正文.... | 见正文 |

| 其他参考文献 | 见参考文献 |

1.知识点梳理与总结

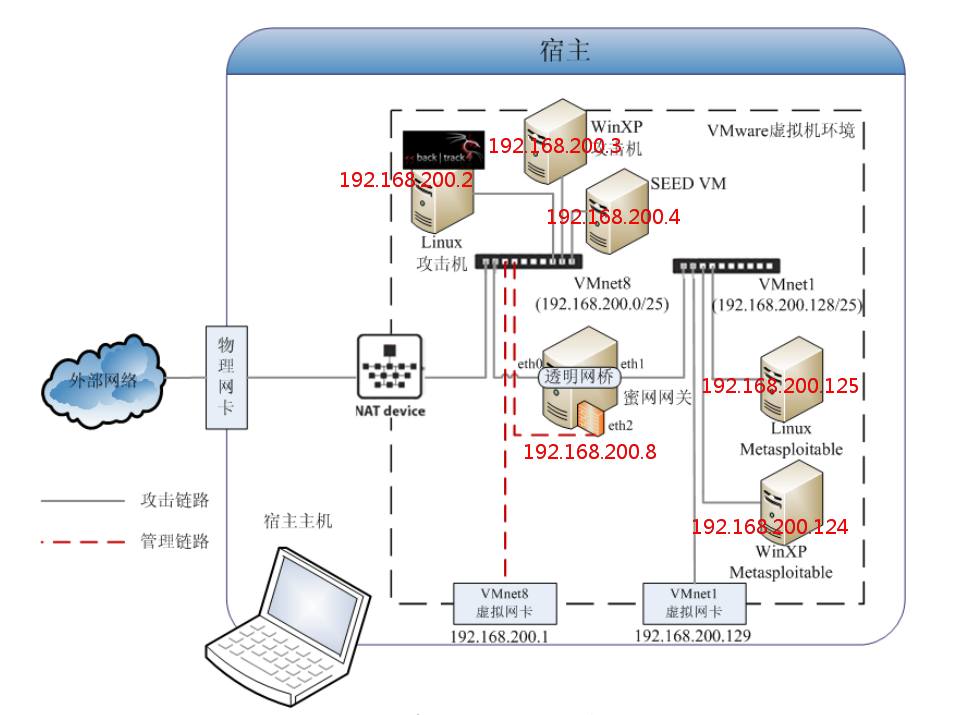

一个基础的网络攻防实验环境包含:靶机,攻击机,攻击检测、分析与防御平台,网络连接。

本次作业中:

- linux攻击机:Kali

- windows攻击机:WinXPattacker

- linux靶机:Metasploitable2-Linux

- windows靶机:Win2kServer_SP0_target

- seed Ubuntu16.04

- 蜜糖网关

2.攻防环境搭建流程

2.1攻防环境拓扑结构图

2.2VMvare网络环境配置

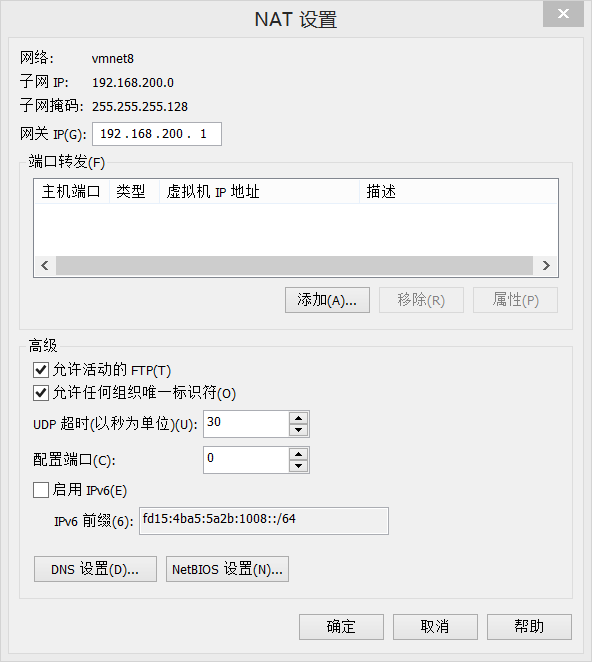

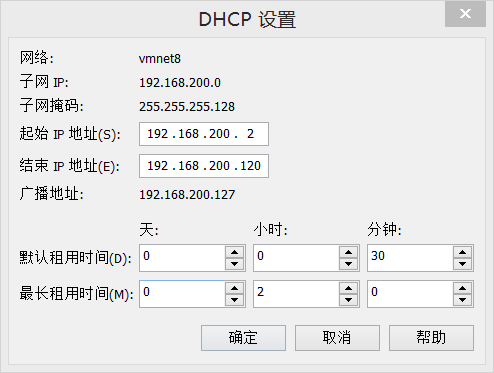

设置VMnet0、VMnet1、VMnet8

设置VMnet8的NAT和DHCP:

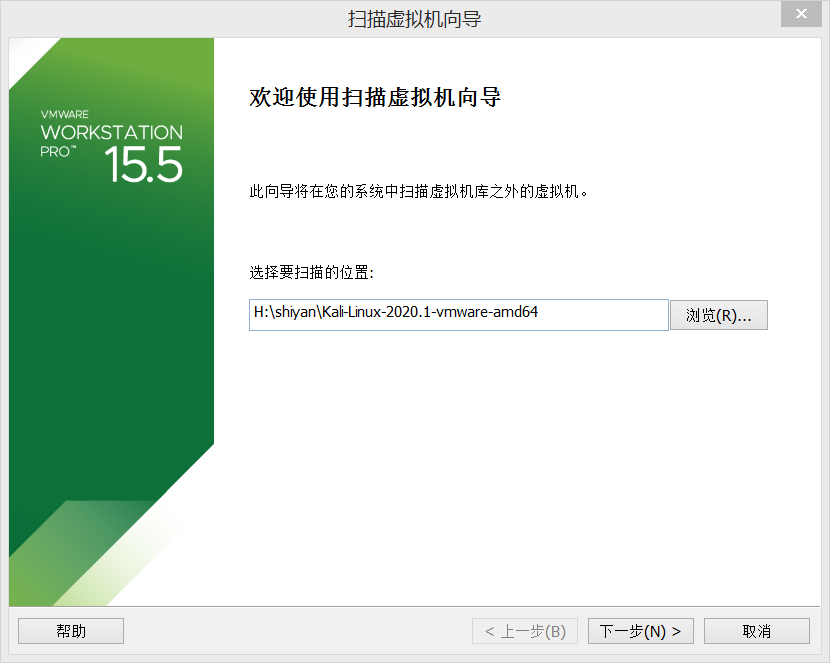

2.3linux攻击机-Kail 安装

打开VMware,“文件”——>“扫描虚拟机”——>导入Kali

设置Kali网卡,选择自定义VMnet8

开启虚拟机——>输入用户名、密码(均为kali)——>Open Terminal——>输入命令sudo su(暂时申请root用户权限)——>输入apt install net-tools安装net-tools——>输入ifconfig查看网络设备信息

2.4安装靶机虚拟机win2kServer

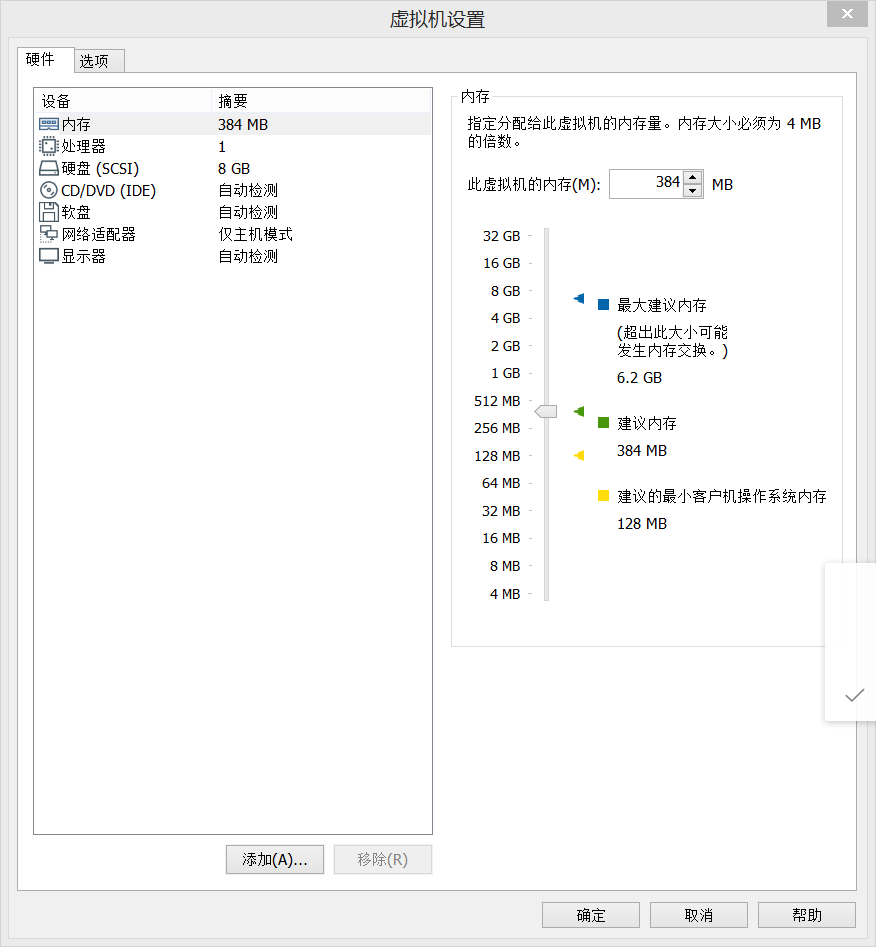

同样以扫描虚拟机的方式导入,网卡设置如图

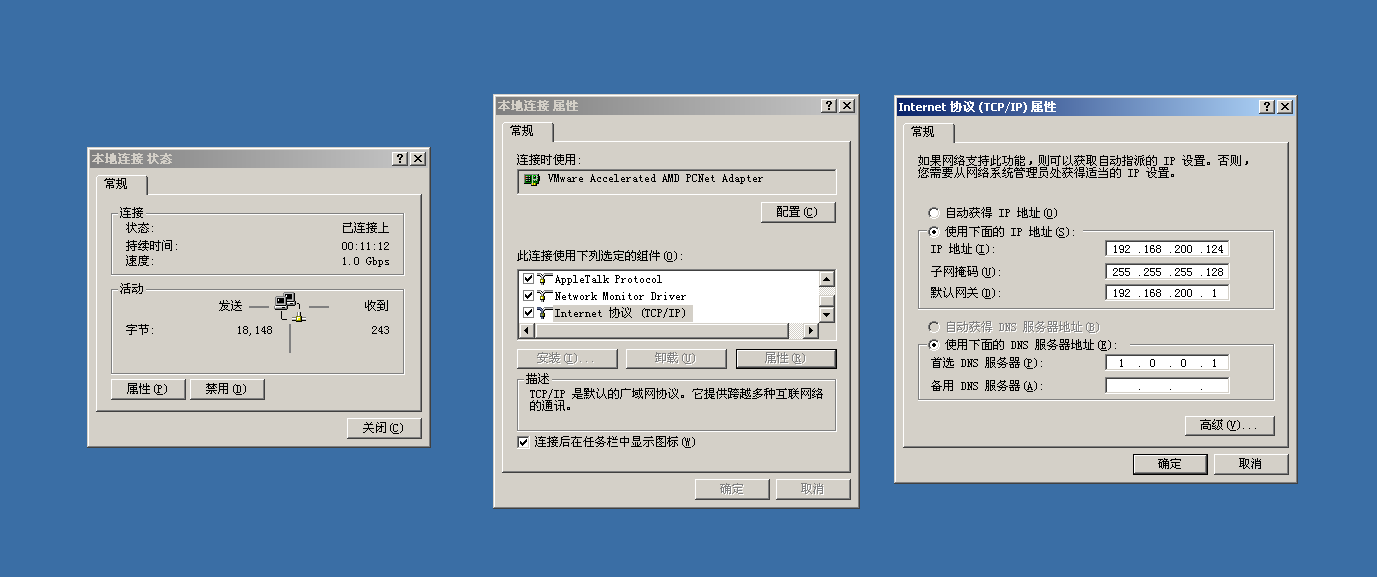

开启虚拟机——>按照提示按下ALT+CTRL+DEL快捷键进入系统——>用户名为administrator,输入密码mima1234——>双击桌面右下角“两个小电视”样式的图标进入本地连接状态窗口——>“属性”——>“Internet 协议(TCP/IP)”——>“属性”——>设置IP地址如图

2.5windows Attacker安装

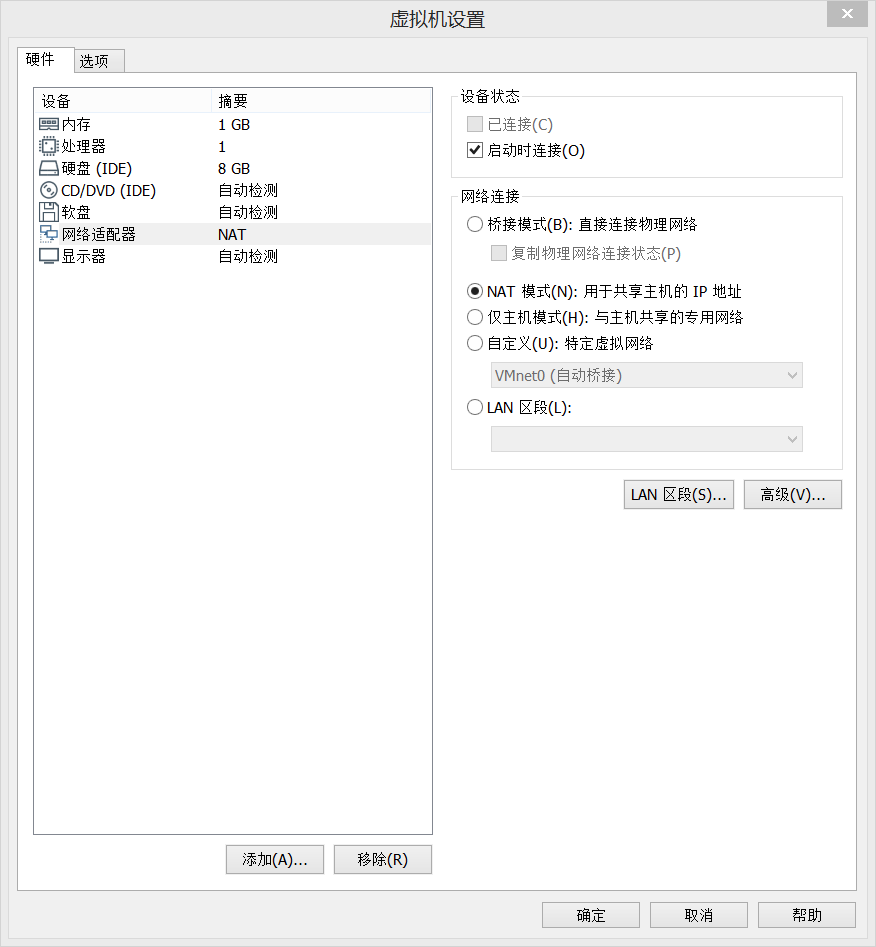

同样以扫描虚拟机的方式导入,网卡设置如图

开启虚拟机——>输入密码mima1234——>进入命令提示符——>输入ipconfig查看网络设备信息

2.6Metasploitable2-Linux安装

同样以扫描虚拟机的方式导入,网卡设置如下

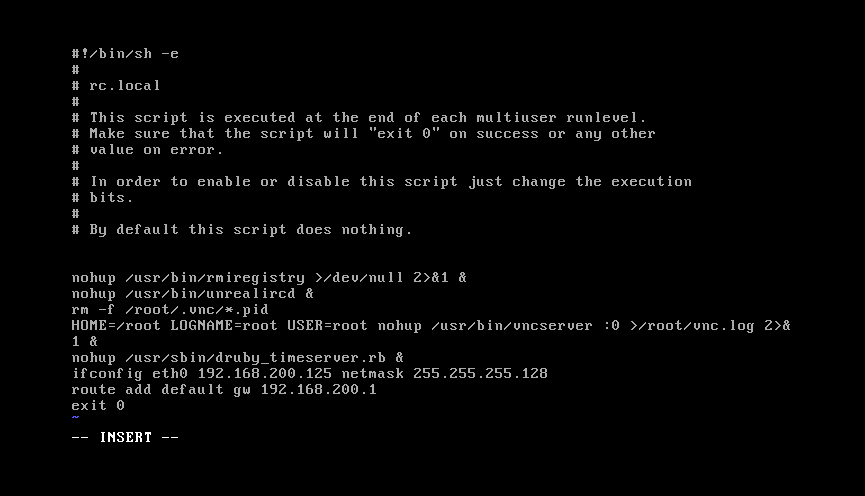

开启虚拟机——>输入用户名、密码(均为msfadmin)——>输入命令sudo su(暂时申请root用户权限)——>输入vim /etc/rc.local

进入vim编辑器——>按“i”进入输入模式——>在文件倒数第二行exit0之前,插入以下两句

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

——>按ESC回到命令模式,输入:wq保存退出——>reboot

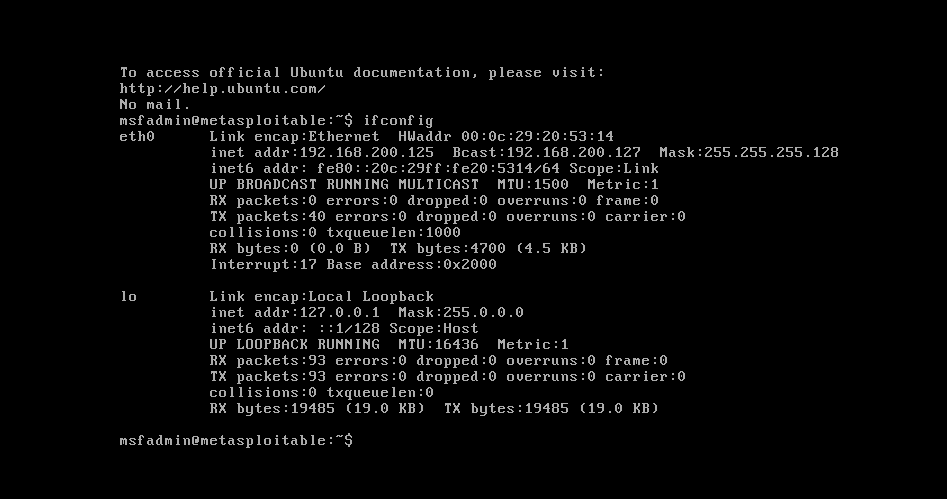

重启后输入ifconfig命令查看网络设备信息

2.7SEEDUbuntu安装配置

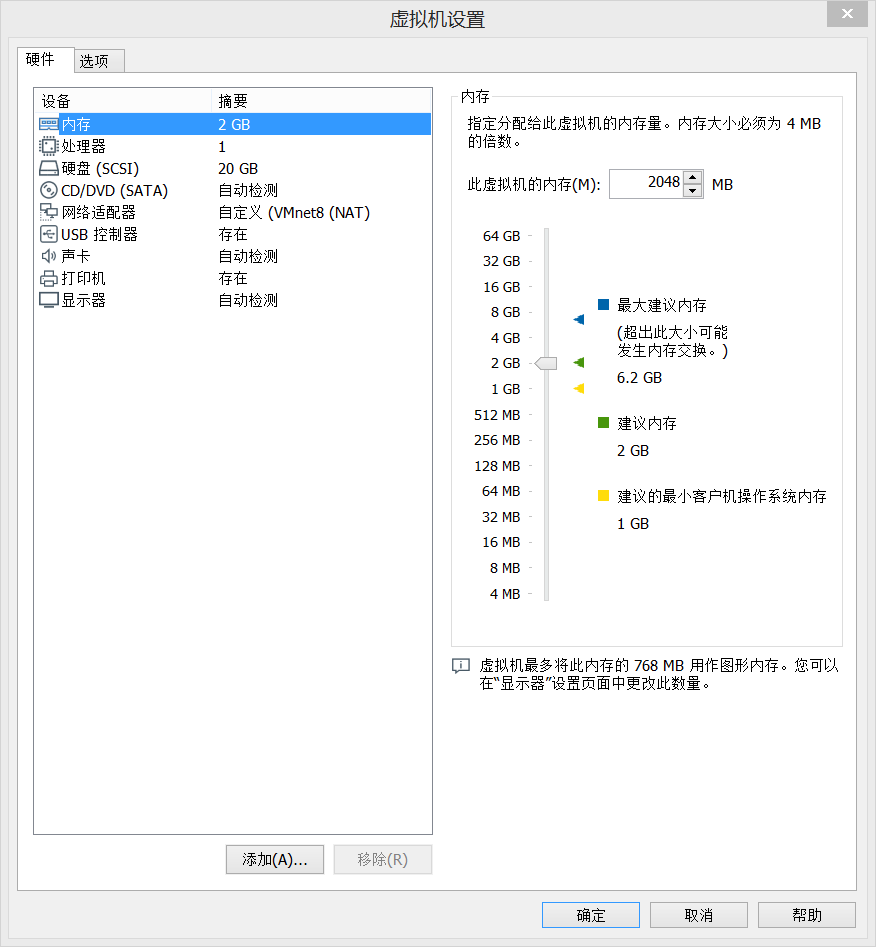

“文件”——>“新建虚拟机”——>“自定义”——>兼容设置不作要求——>“稍后安装操作系统”——>操作系统选“linux”、版本选“ubuntu”——>名称位置设置不作要求——>“下一步”——>“下一步”——>“下一步”——>“下一步”——>“下一步”——>“下一步”——>“使用现有虚拟磁盘”——>选择seedubuntu的vmdk文件——>此后设置默认,下一步直至完成。

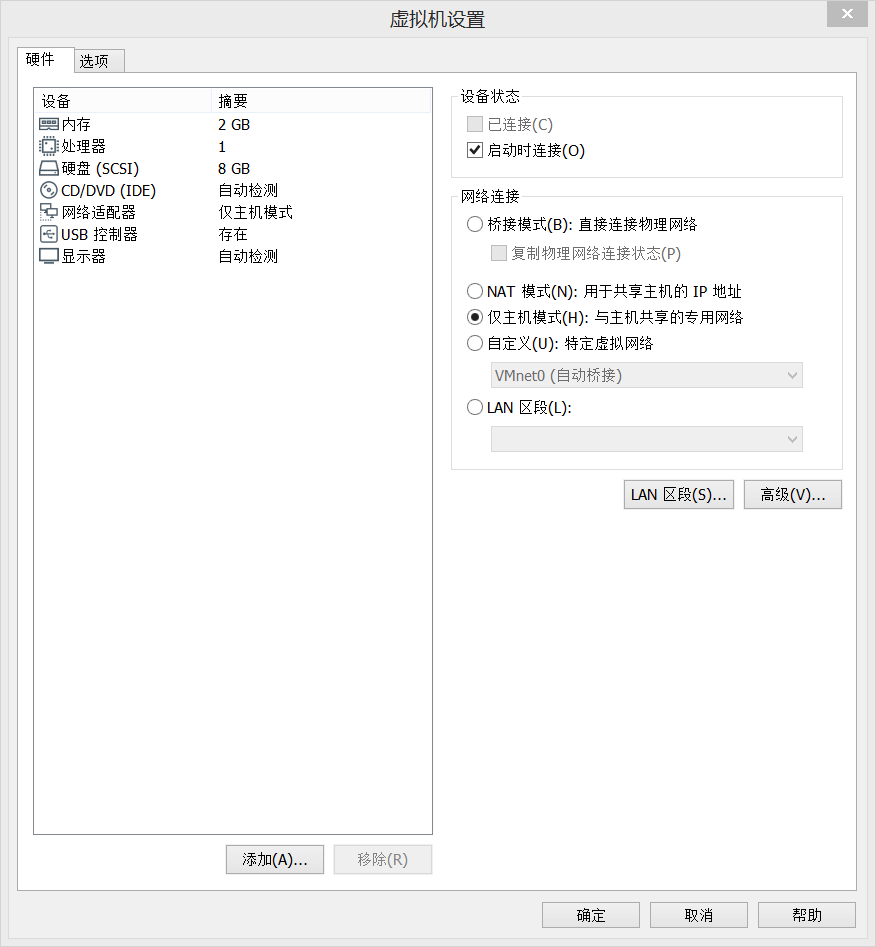

网卡设置如图

开启虚拟机——>输入用户名seed、密码dees——>通过su命令获得root权限(root密码为seedubuntu)——>ifconfig查看网络设备信息

2.8蜜罐网关安装

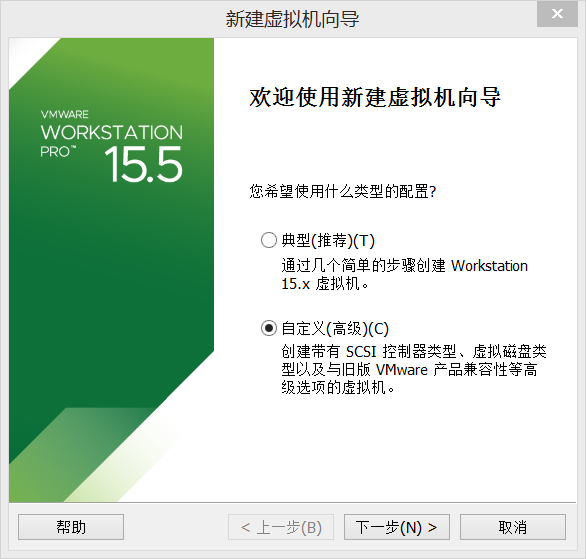

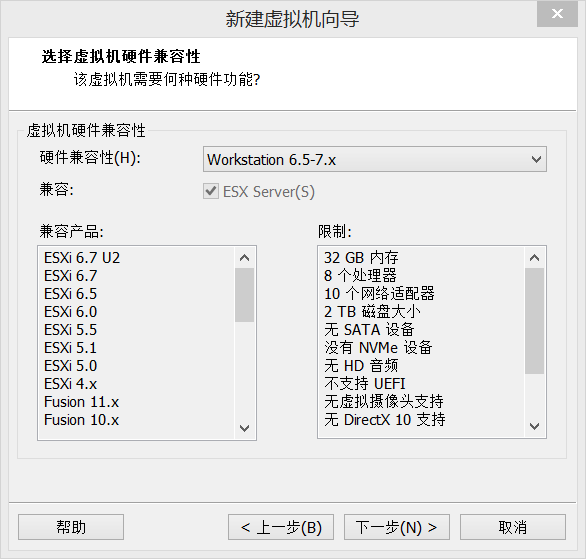

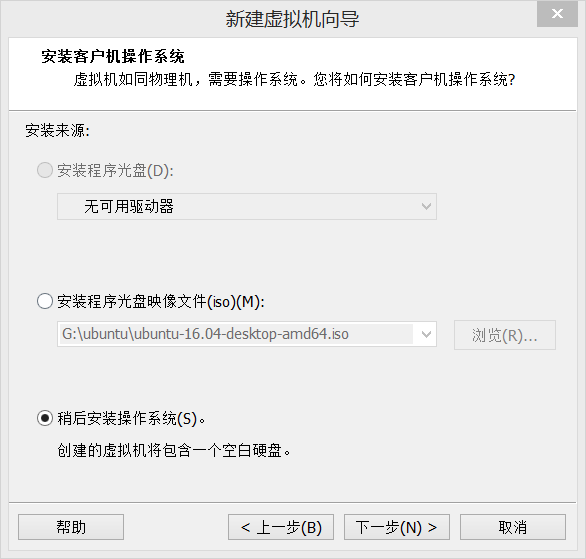

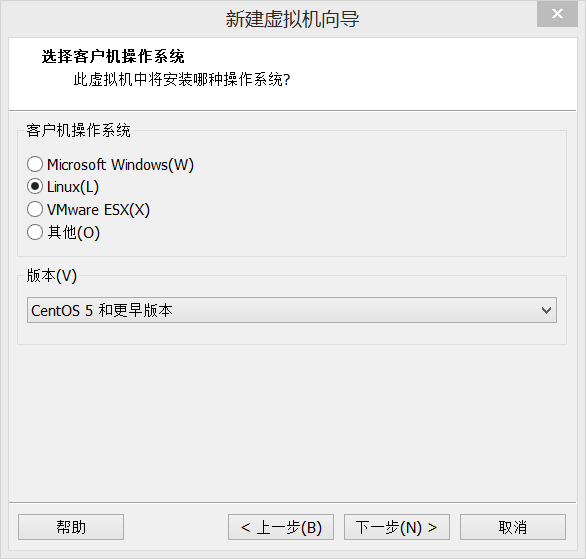

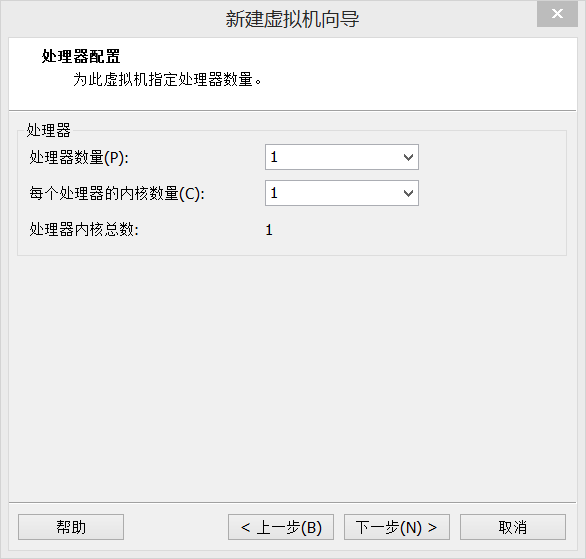

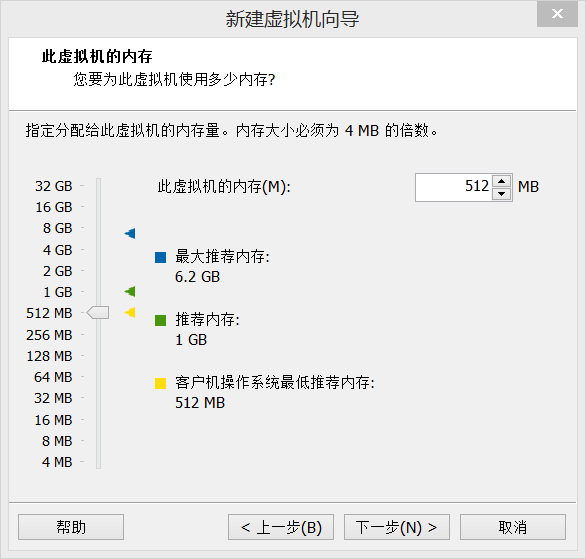

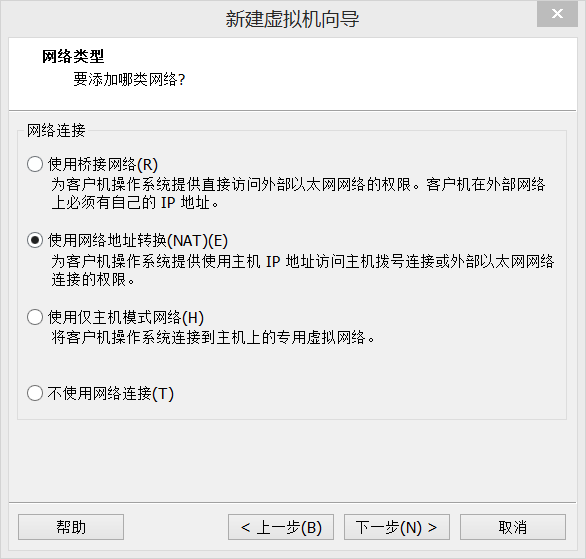

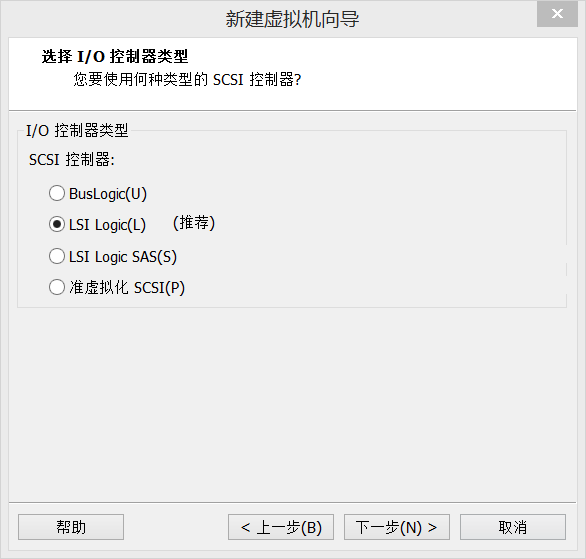

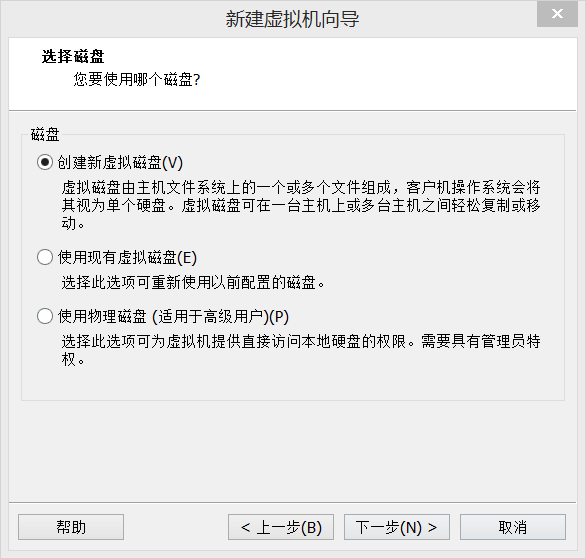

“文件”——>“新建虚拟机”——>“自定义”——>硬件兼容性选择“Workstation 6.5-7.x”——>“稍后安装操作系统”——>操作系统选“linux”、版本选择“CentOS 5和更早版本”——>名称位置设置不作要求——>处理器及内核数量只能选1——>分配内存自适应——>“使用网络地址转换(NAT”——>“LSI Logic”——>“SCSI(S)”——>“创建新虚拟磁盘”——>默认至完成

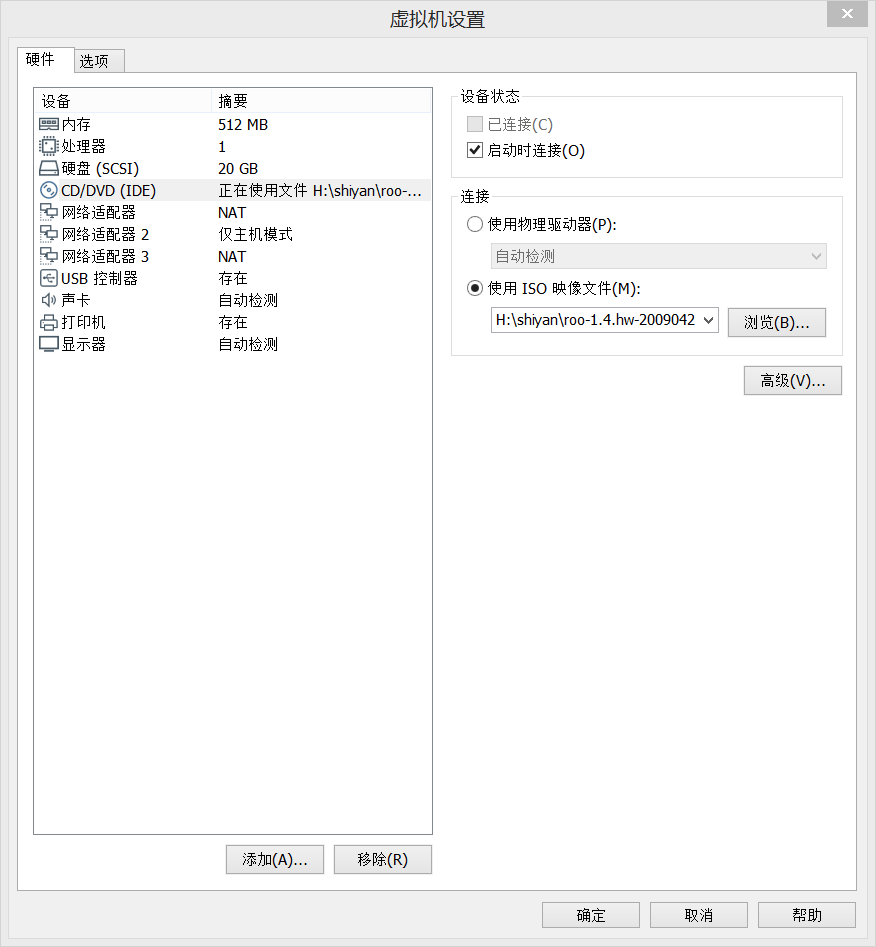

添加镜像

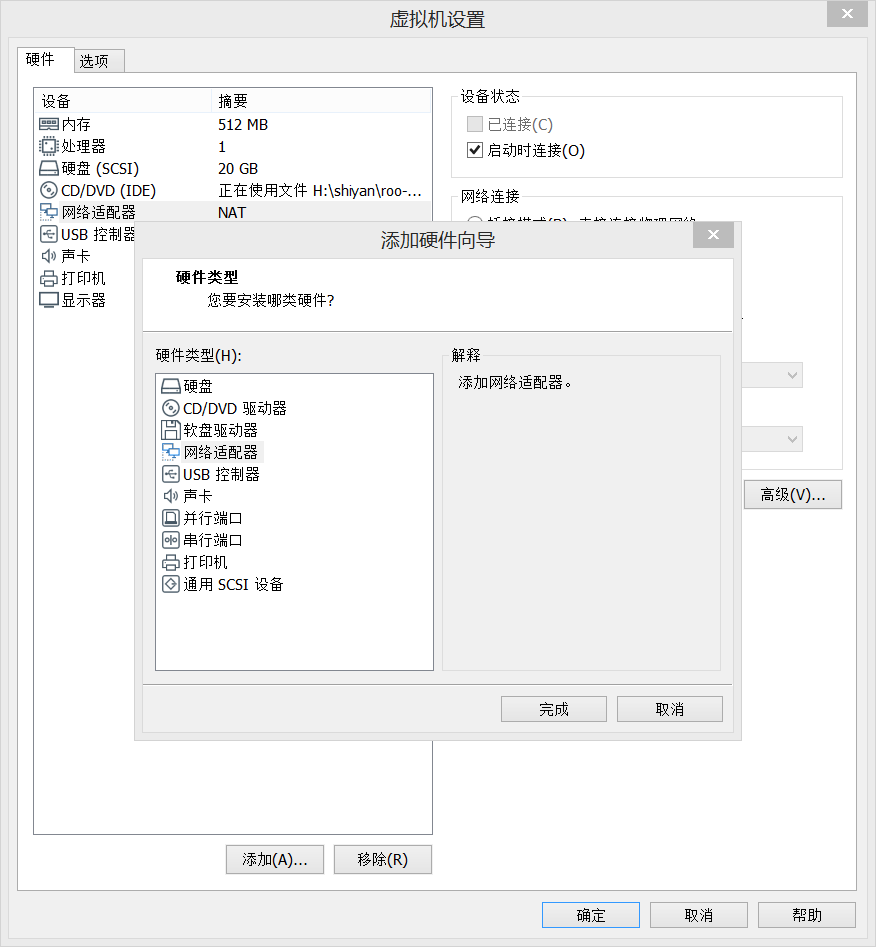

添加两个网卡,设置如图

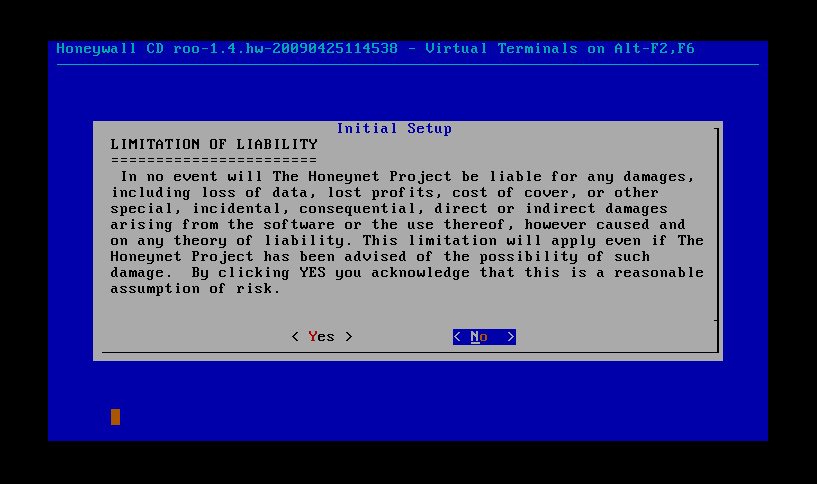

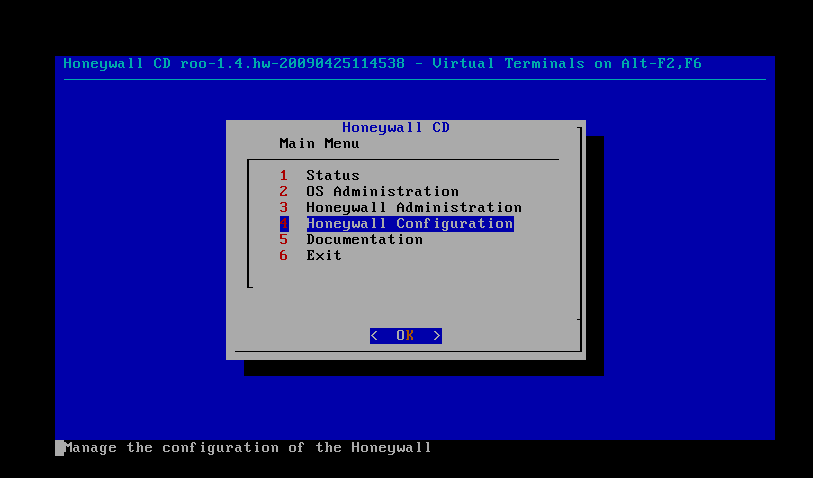

开启虚拟机——>按回车键安装蜜网网关软件——>输入用户名roo、密码honey——>输入su -获得root权限进入配置界面——>“4 Honeywall Configuration”——>“Yes”(不承担风险的声明)——>“Defaults”——>“Yes”(rebuild)

蜜罐信息配置

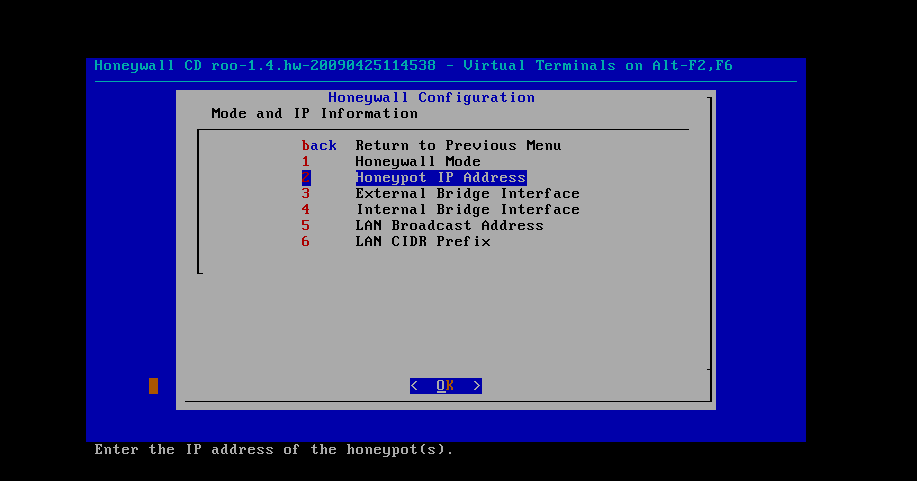

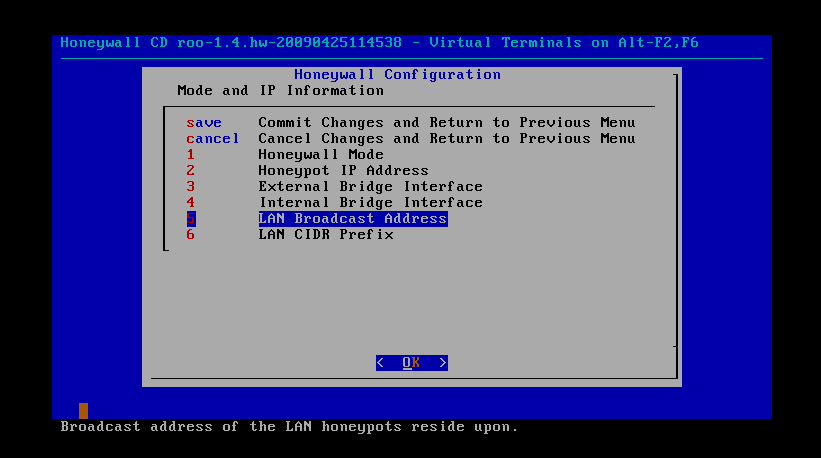

“4 HoneyWall Configuration”——>

“1 Mode and IP Information”——>

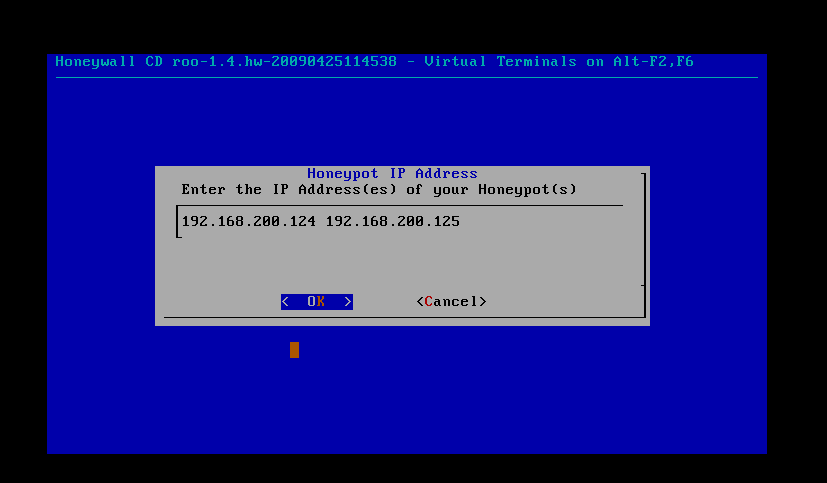

“2 Honeypot IP Address”——>

“192.168.200.124 192.168.200.125”——>

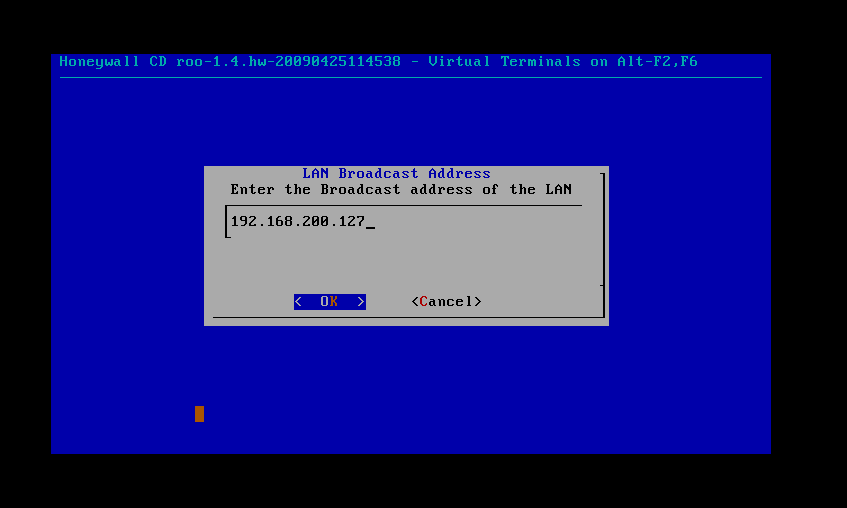

“5 LAN Broadcast Address”——>

“192.168.200.127”(蜜网网段的广播 IP 地址)——>

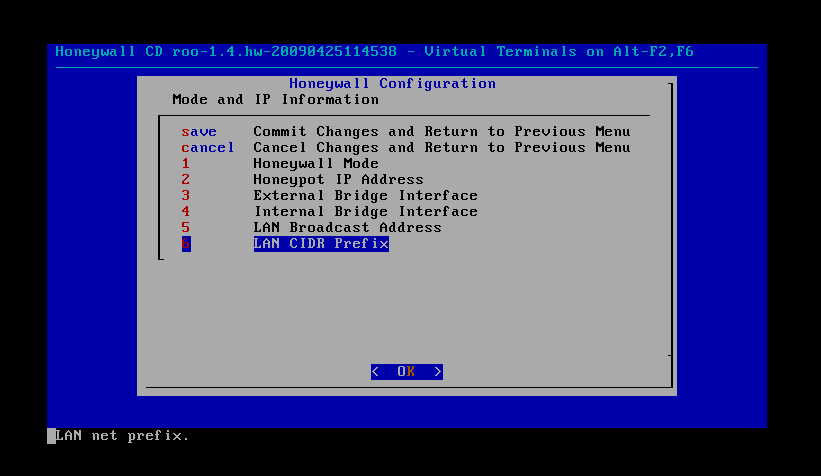

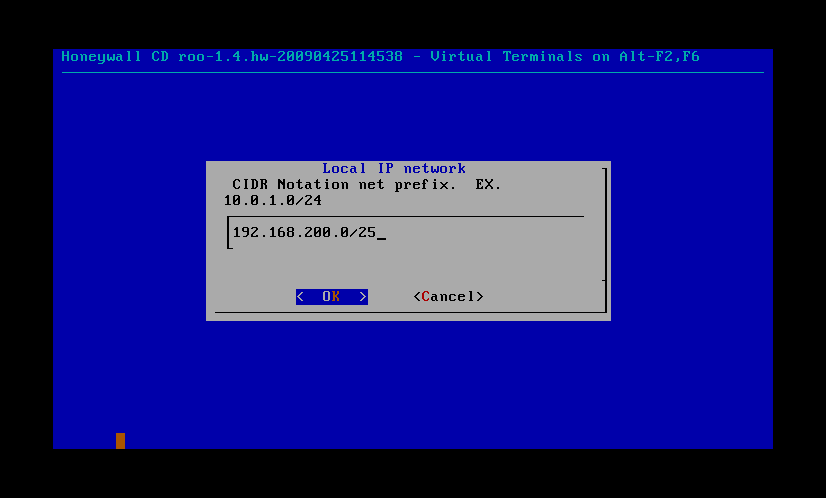

“6 LAN CIDR Prefix”——>

“192.168.200.0/25”(蜜网网段配置)

蜜网网关管理配置

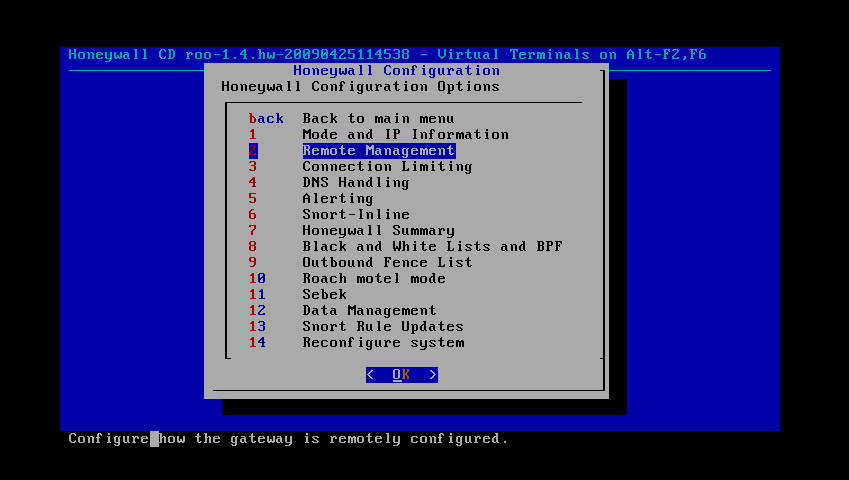

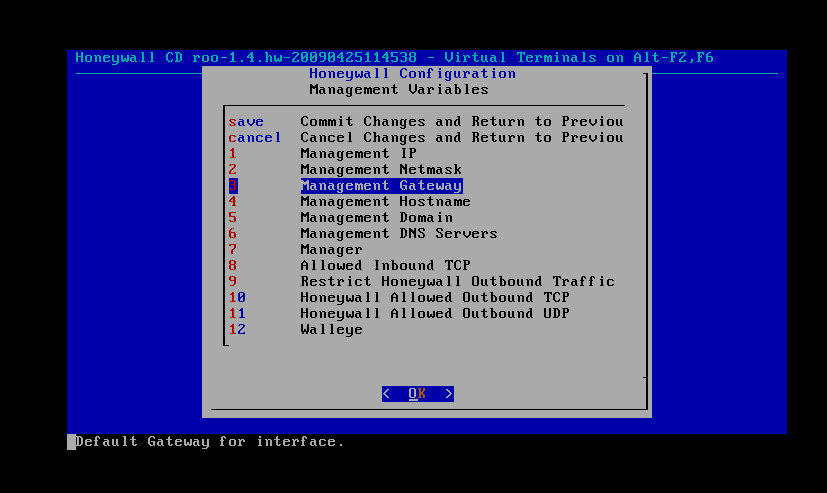

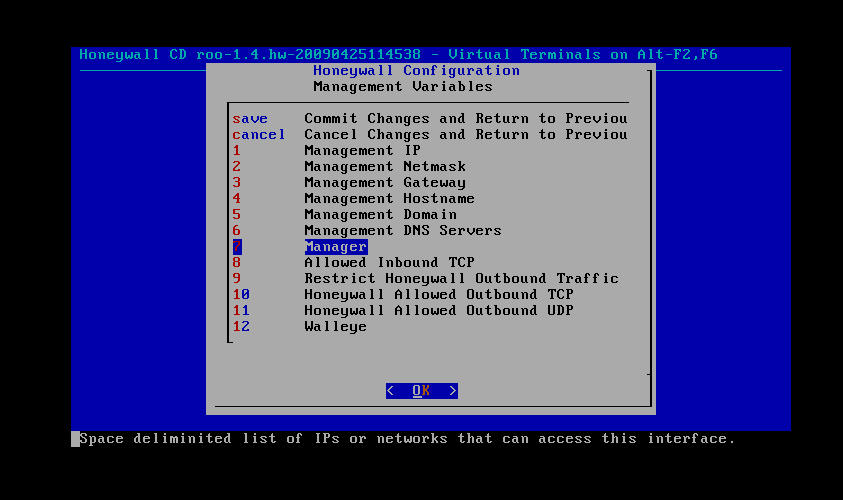

配置主界面选择“4 HoneyWall Configuration”——>

“2 Remote Management”——>

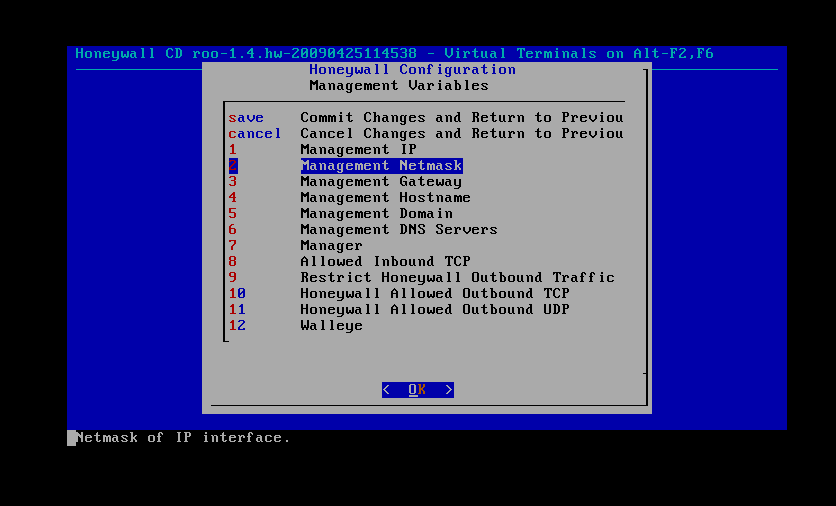

“1 Management IP Address”——>

“192.168.200.8”(管理口IP)——>

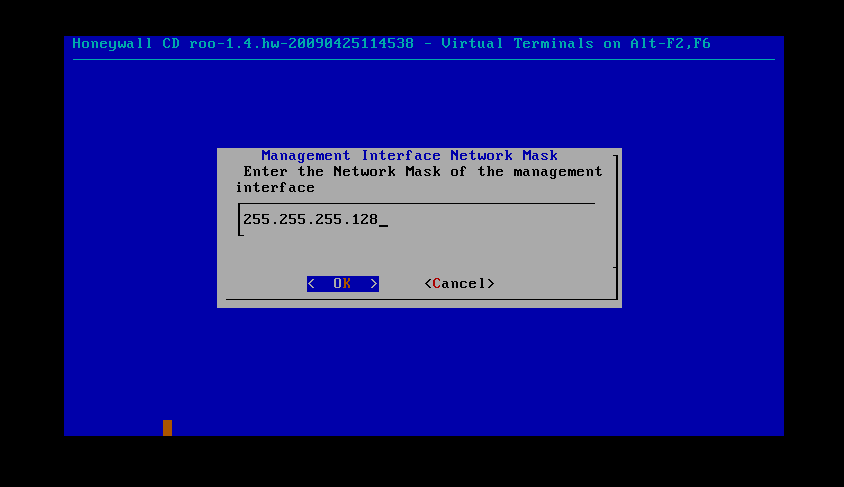

“2 Management Netmask”——>

“255.255.255.128”(管理口IP掩码)——>

“3 Management Gateway”——>

“192.168.200.1”(管理口网关)——>

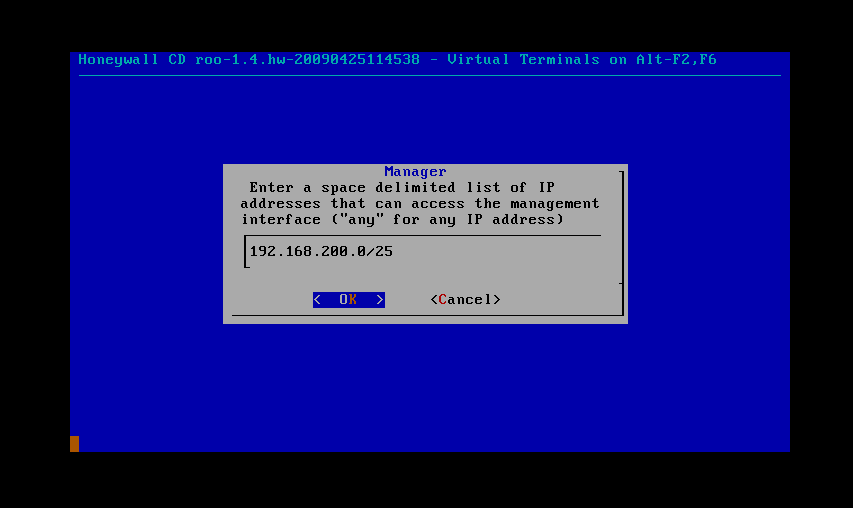

“7 Manager”(设置可以管理蜜网网关的远程控制端 IP 范围)——>

“192.168.200.0/25”(网关管理网段)

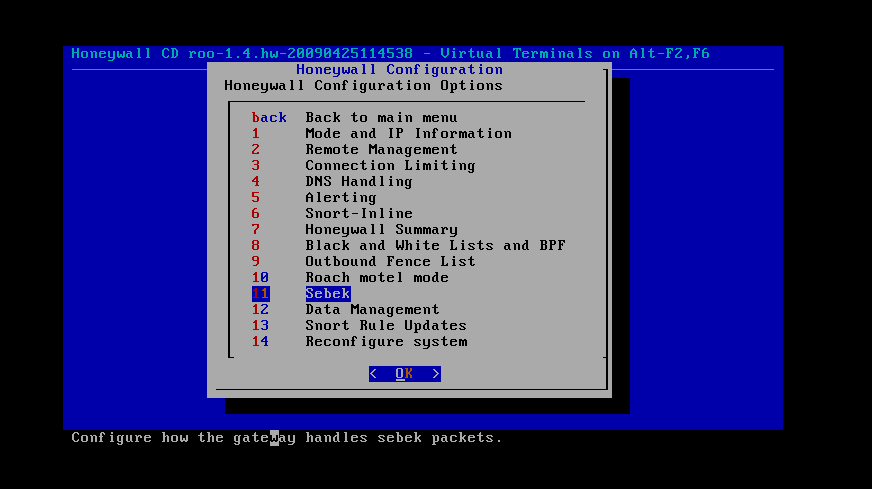

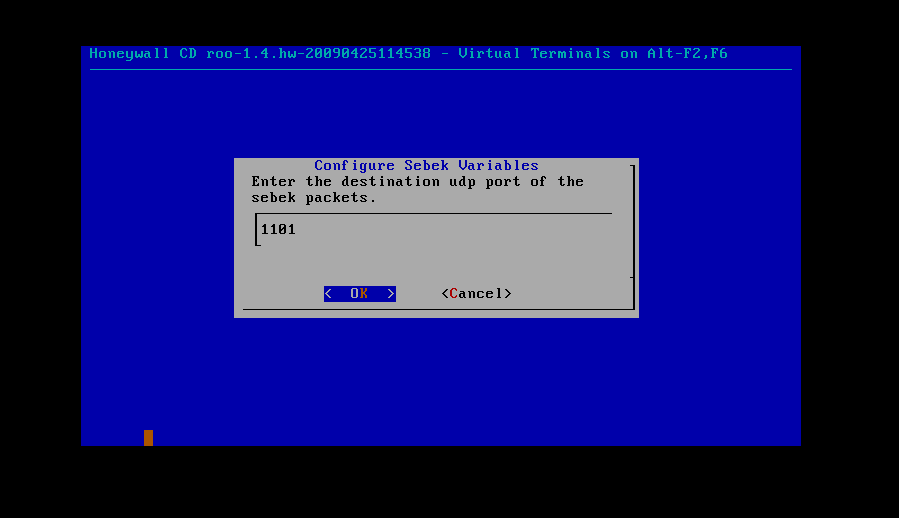

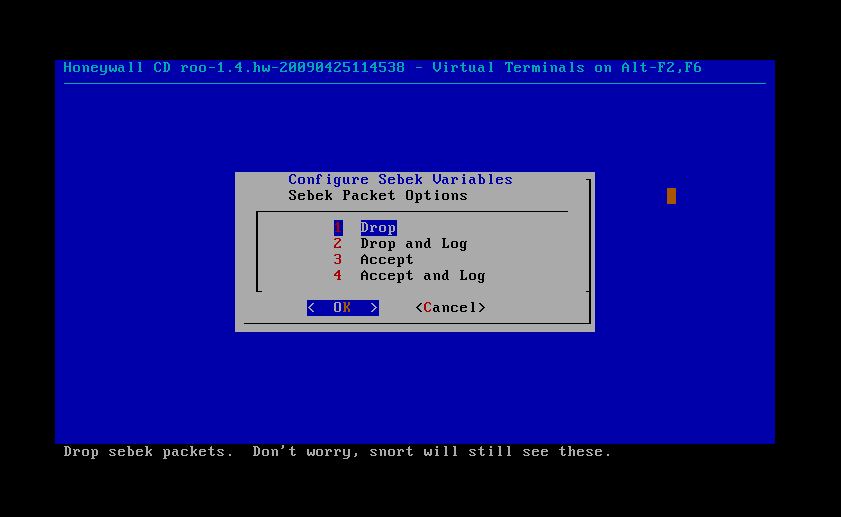

Sebek 服务器端配置

配置主界面选择“4 HoneyWall Configuration”——>

“11 Sebek”——>

“192.168.200.0”(Sebek 服务器端 IP)——>

端口选“1101”——>

Sebek数据包处理选项选择“Drop”

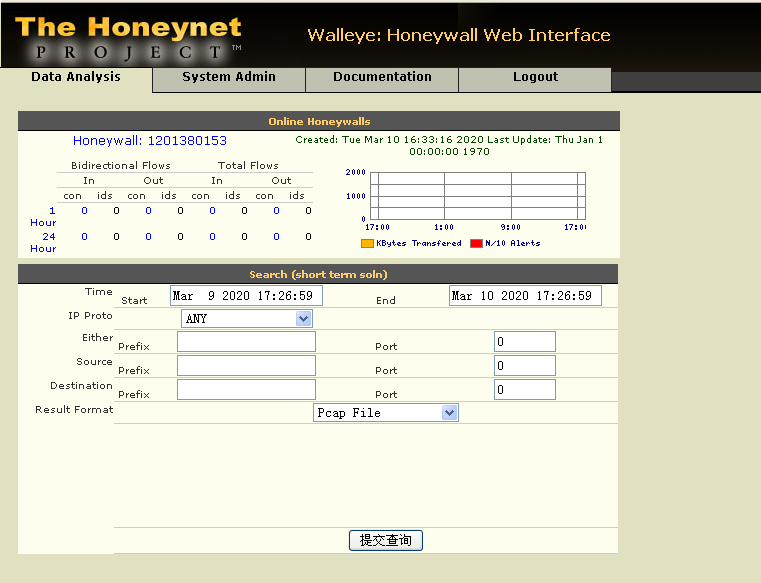

2.9连通性测试

在windowsAttacker中浏览器打开https://192.168.200.8——>

登录用户名roo、密码honey然后修改密码——>

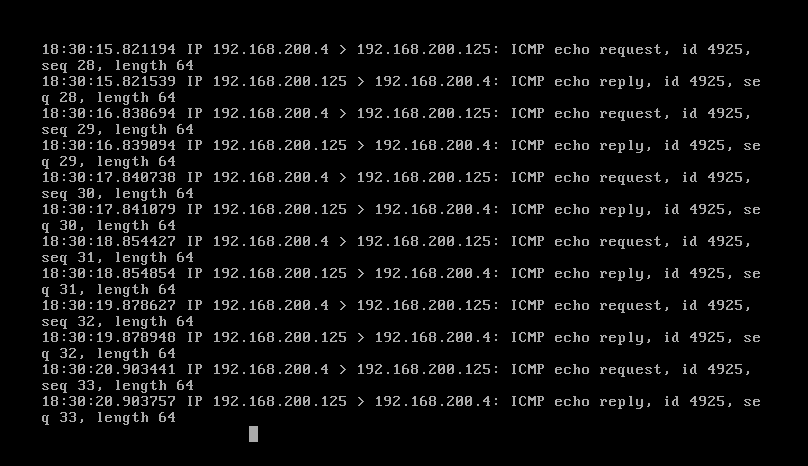

蜜罐网关中通过su -获得root权限后运行tcpdump -i eth0 icmp

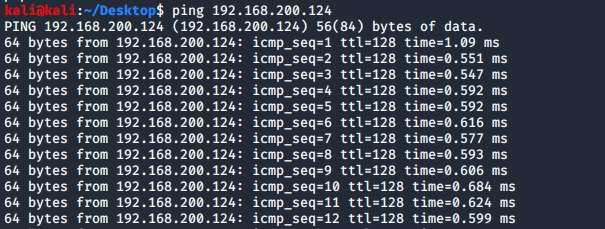

Kail ping win2KServer

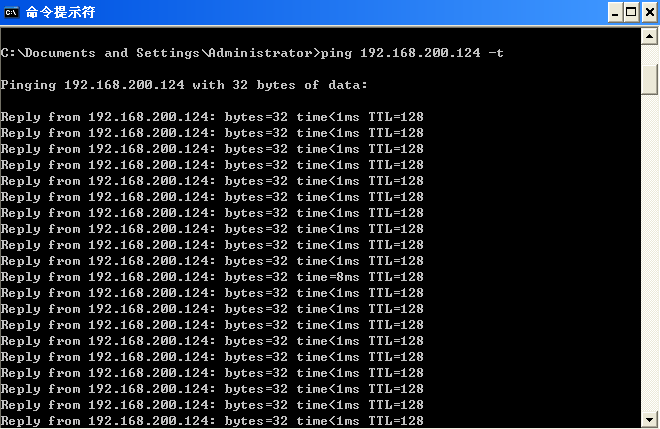

winattacker ping win2KServer

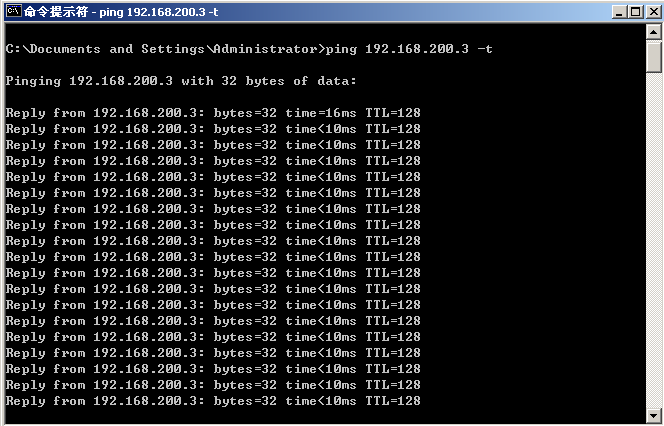

win2KServer ping windowsattacker

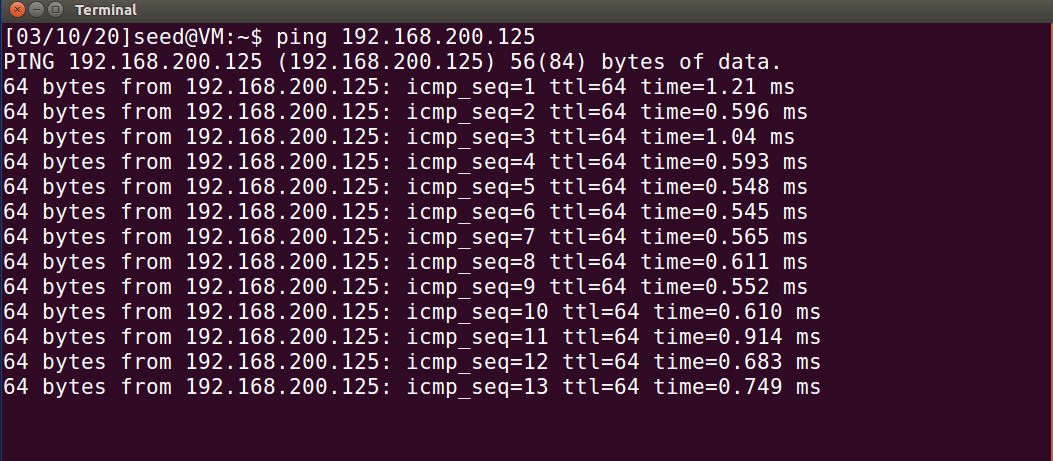

SEEDUbuntu ping Metasploitable2-Linux

roo中tcpdump的信息,可以看到网桥的功能正常

3.学习中遇到的问题及解决

- 问题1:VMvare中没有VMnet0

- 问题1解决方案:详见Vmware安装后,没有VMnet0,也可以直接以管理员身份打开

4.学习感悟、思考等

- 对网络攻防环境的结构组成有了一定的认识。

- 感谢孙启龙同学和解建国两位同学刻苦钻研,写出了非常棒的博客,他们的工作给予我很大的帮助和启迪。