网络攻防环境搭建

1、知识点梳理与总结

1.1基础知识

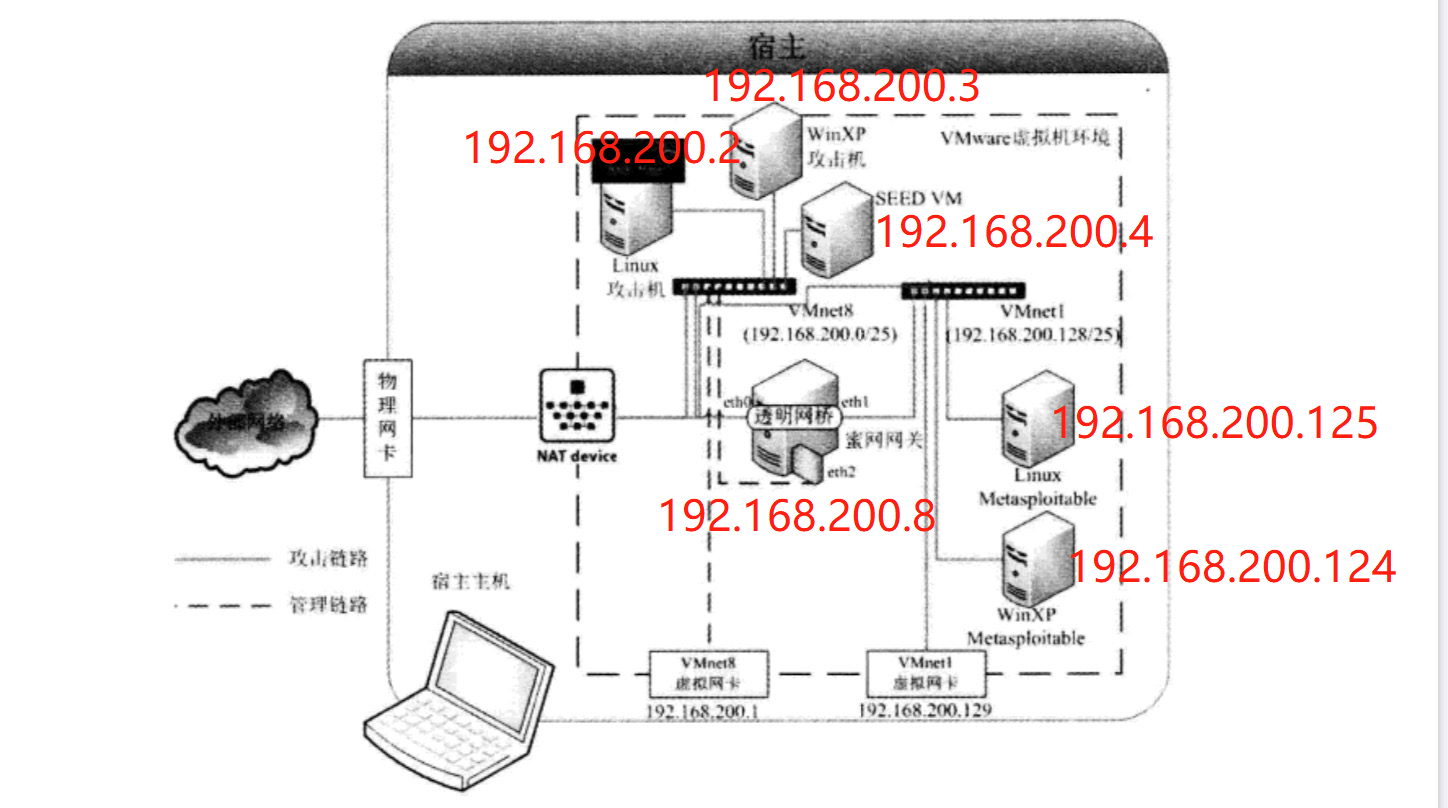

靶机:包含系统和应用程序安全漏洞,作为攻击目标的主机。

攻击机:安装一些专用攻击软件,用于发起网络攻击的主机。

攻击检测、分析与防御平台:最佳位置是靶机的网关。

网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

1.2网络攻防环境的选择

秉承跟着大佬有肉吃的原则,在看完作业一脸懵逼的时候决定跟随孙启龙等大佬的步伐,在此跪谢孙启龙,陈昱帆等同学的无私帮助!!

- 攻击机:

选为kali:https://www.offensive-security.com/kali-linux-vm-vmware-virtualbox-image-download/#1572305822805-d290939b-52dc

攻击机windows XP:由老师提供 - 靶机:

linux靶机:https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

windows靶机:win2KServer,老师提供 - seed:

Ubuntu16.04: https://pan.zju.edu.cn/share/6c72d40cdc0877833c6b96bd2d - 蜜罐:由老师提供

1.3攻防环境拓扑结构图

2、网络攻防环境的安装

- 所有的操作都是在VMware Workstation上进行的,需要先下载安装即可

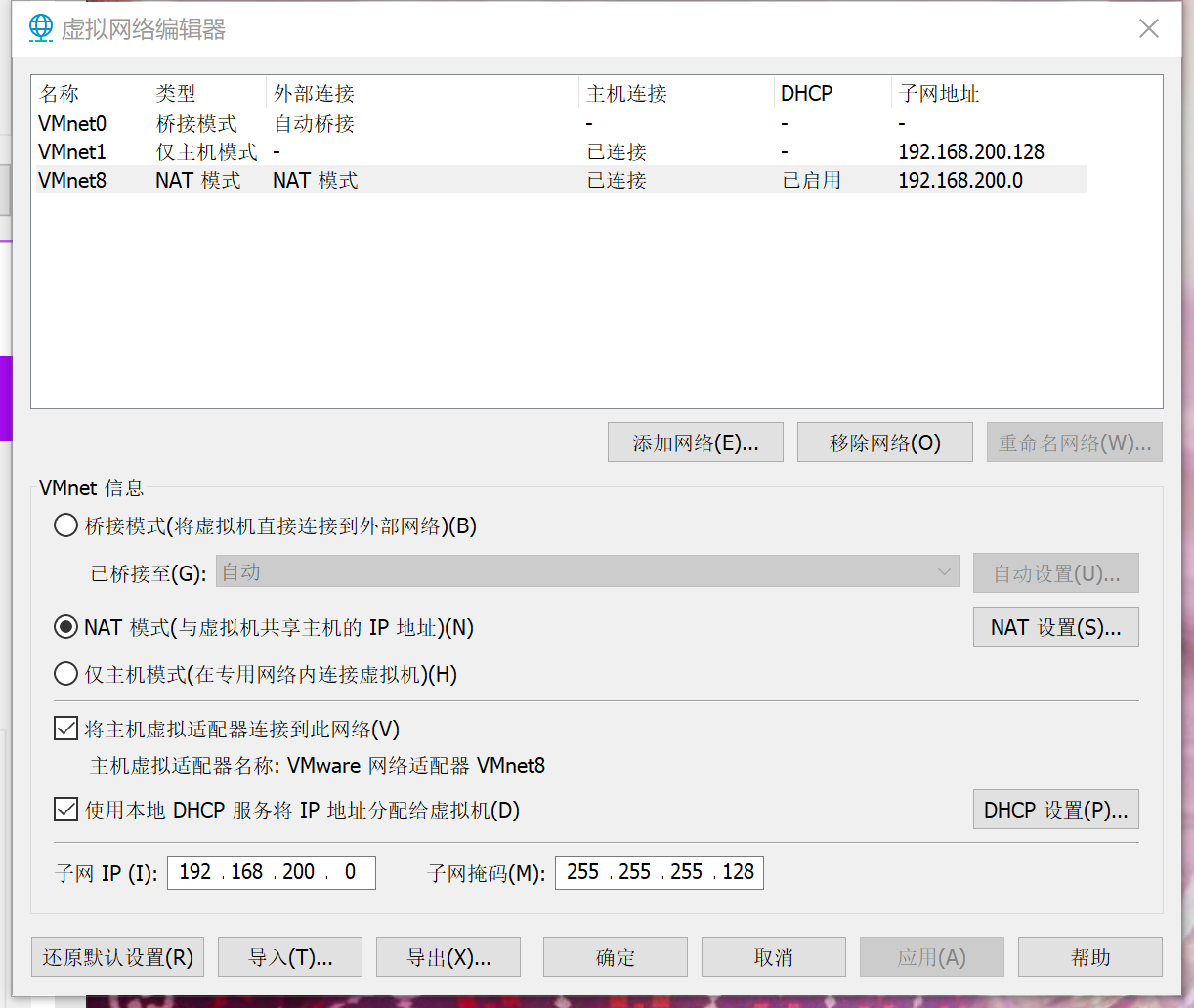

VM网络设置

打开 虚拟网络编辑器,进行如下设置

VMnet0、VMnet1和VMnet8的设置如下所示

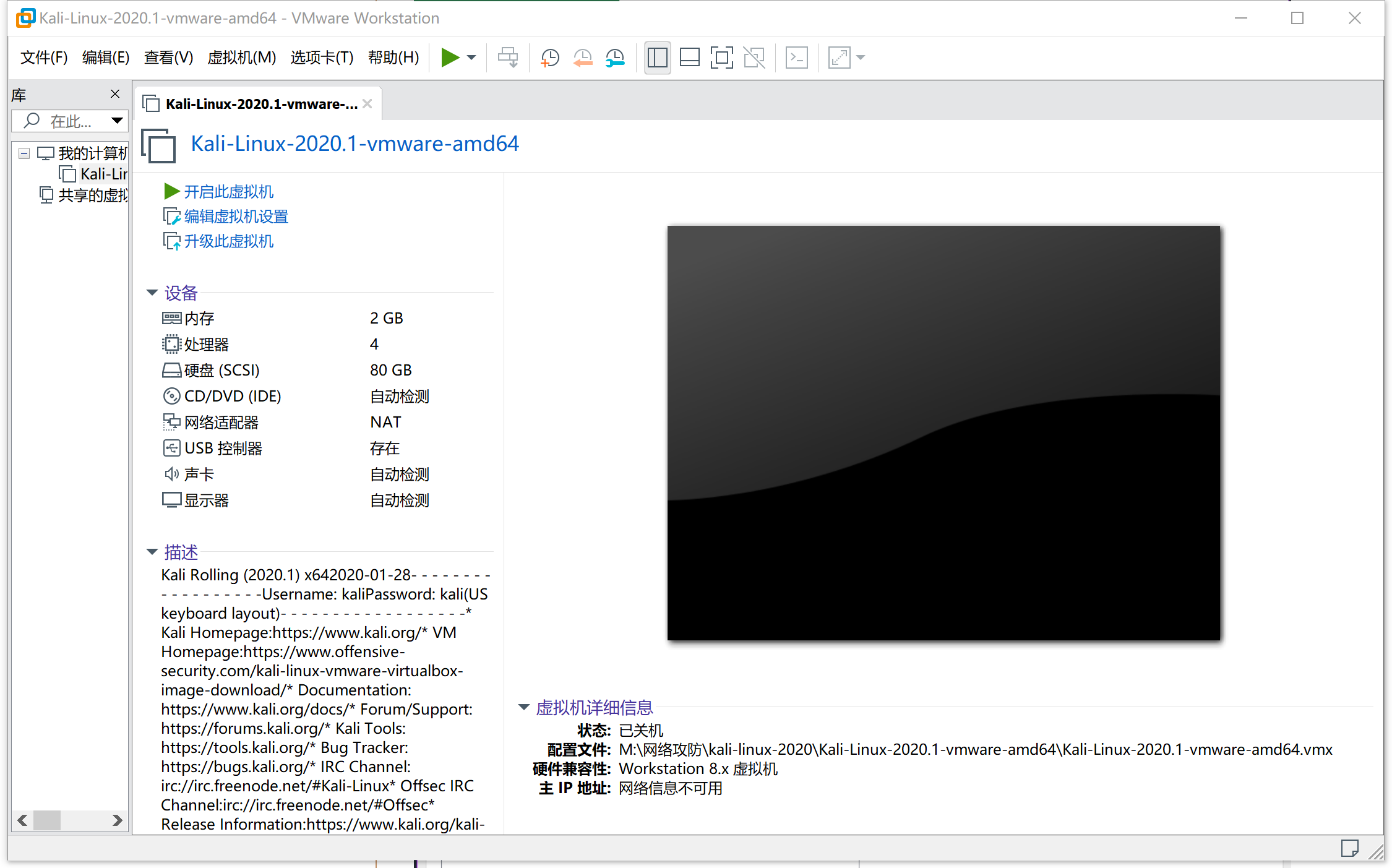

Linux攻击机kali的安装

kali下载并解压缩后,用VMware Workstation打开文件夹里的.vmx文件即可

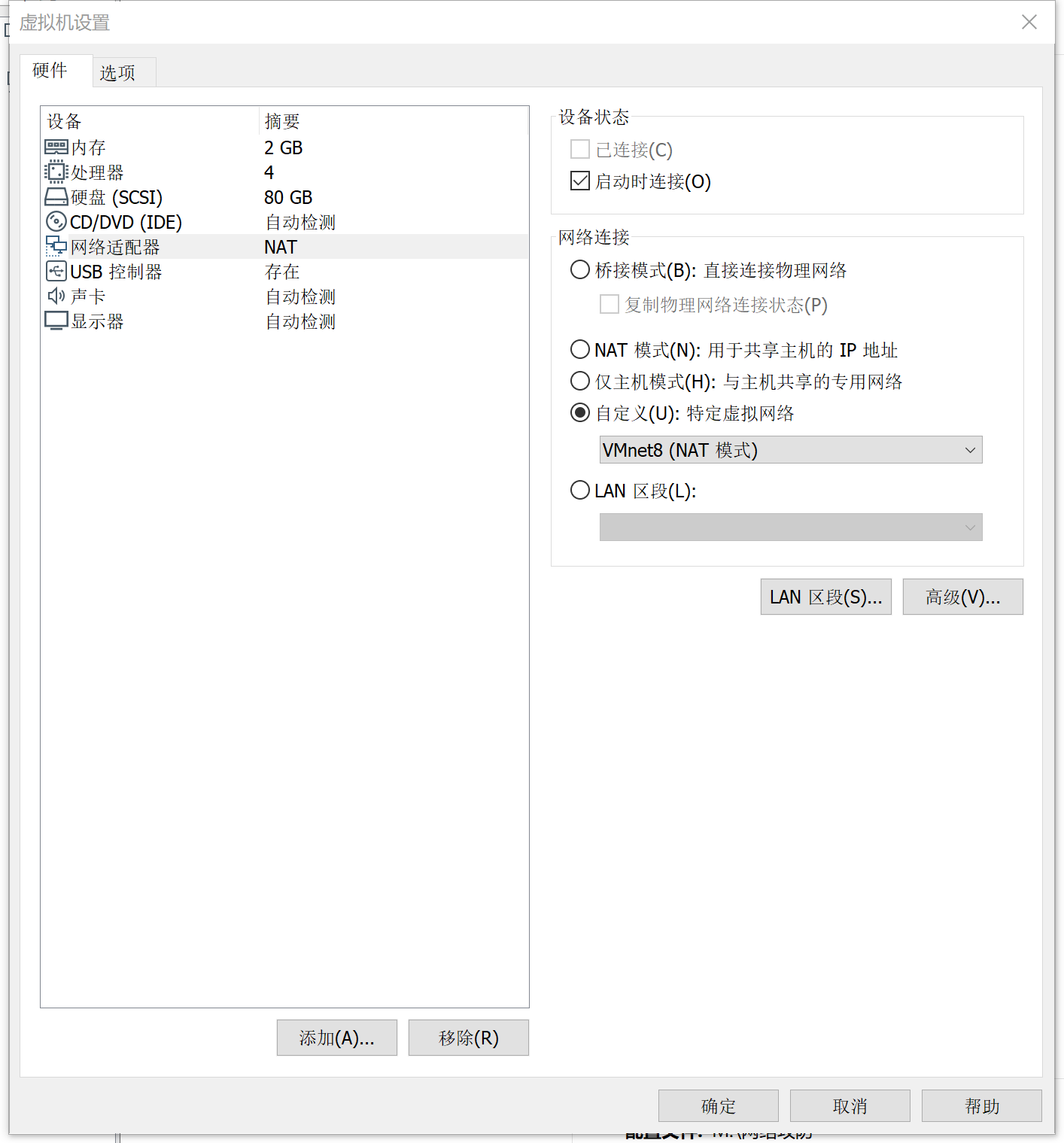

接下来设置Kali的网卡,这里选择自定义VMnet8模式

开机进入系统,用户名和密码均为kali

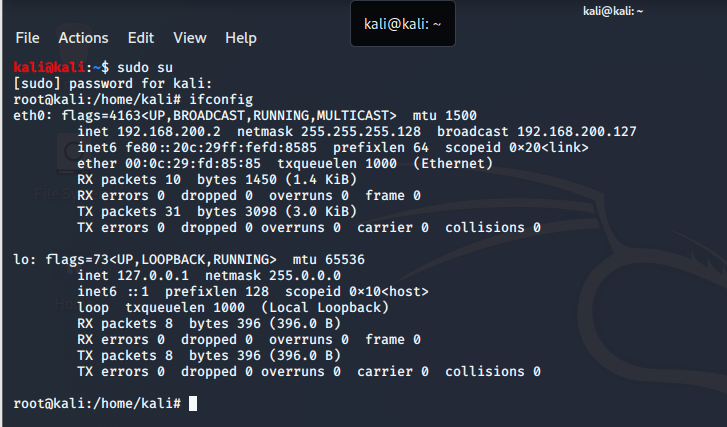

用sudo su命令提权,之后安装net-tools(apt install net-tools,之后用ifconfig命令查看IP地址等信息

windows靶机-win2kServer安装

win2kServer打开方式与Kali相同。安装之后通过VM的快捷键ALT+CTRL+DEL进入,账号administrator,密码mima1234。网卡设置如下

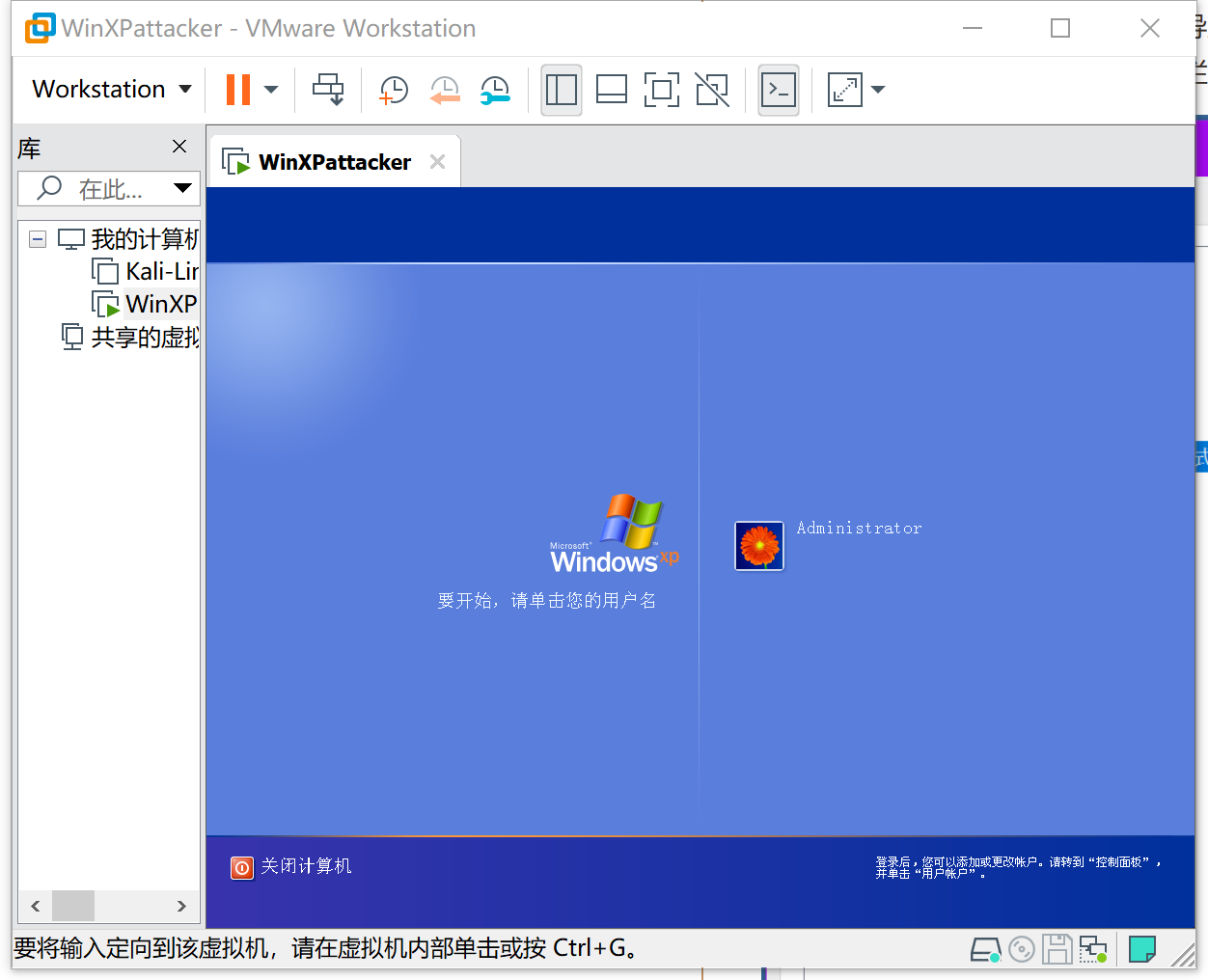

windows攻击机-windows Attacker安装

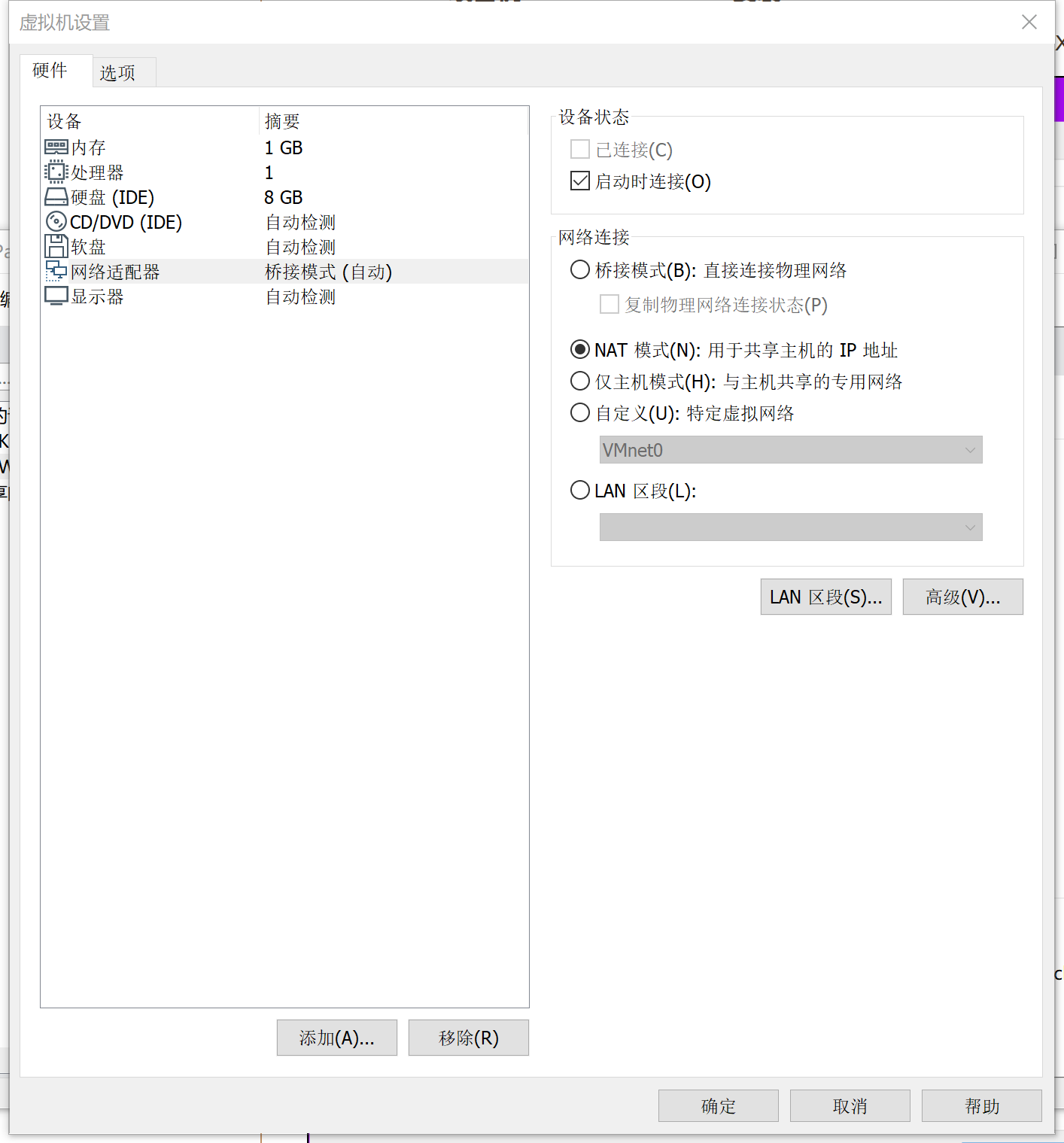

WinXPattacker导入方式与Kali相同。WinXPattacker的网卡设置如下

开机进入系统

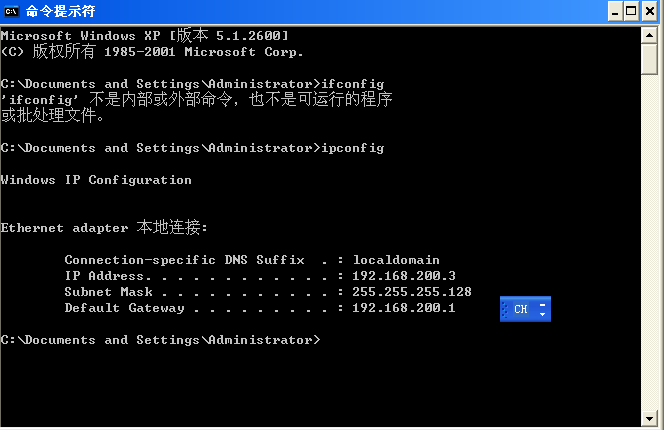

通过ipconfig获得windowsattacker的ip地址

Metasploitable2-Linux安装

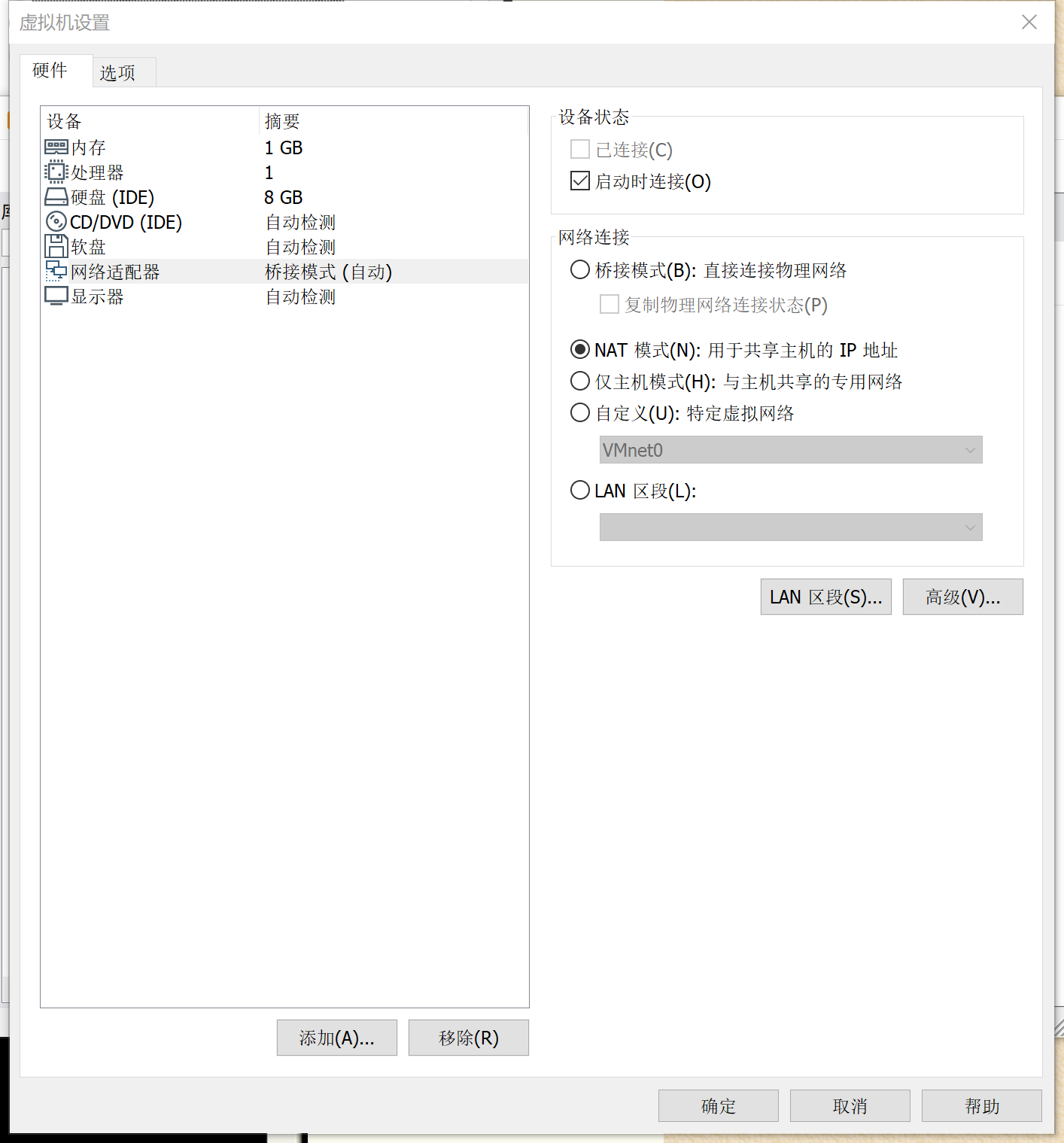

Metasploitable2-Linux导入方式与Kali相同。Metasploitable2-Linux的网卡设置如下

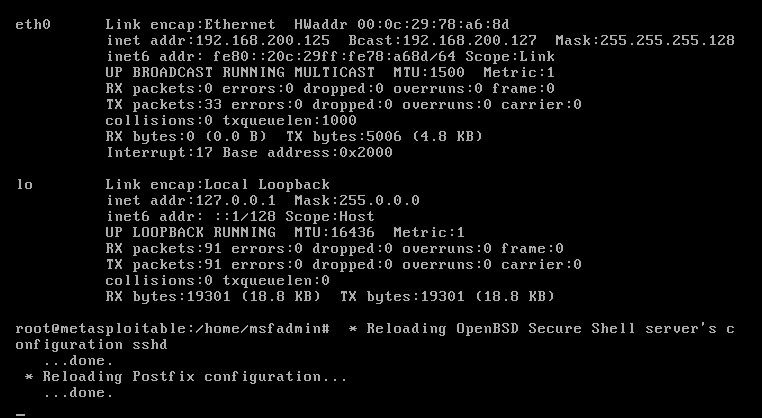

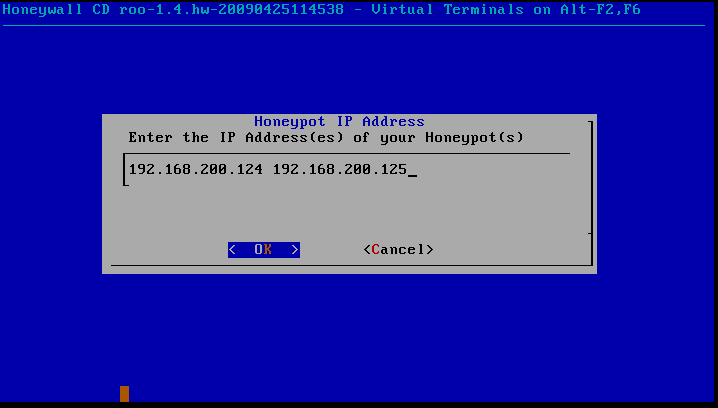

进入系统,账号密码均为msfadmin。此处需要手动设置IP地址:

首先通过sudo su命令提升权限,之后键入vim /etc/rc.local,按i键进入编辑模式,方向键控制光标方向在文件倒数第二行exit0之前, 插入以下两句

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

完成后按ESC键, 再按 :wq 回车。之后 reboot 重启。之后通过命令ifconfig查看IP等信息如下

SEEDUbuntu安装配置

SEEDUbuntu要新建虚拟机,选择自定义安装,在几个步骤后,选择现有虚拟磁盘:seedubuntu的vmdk文件。

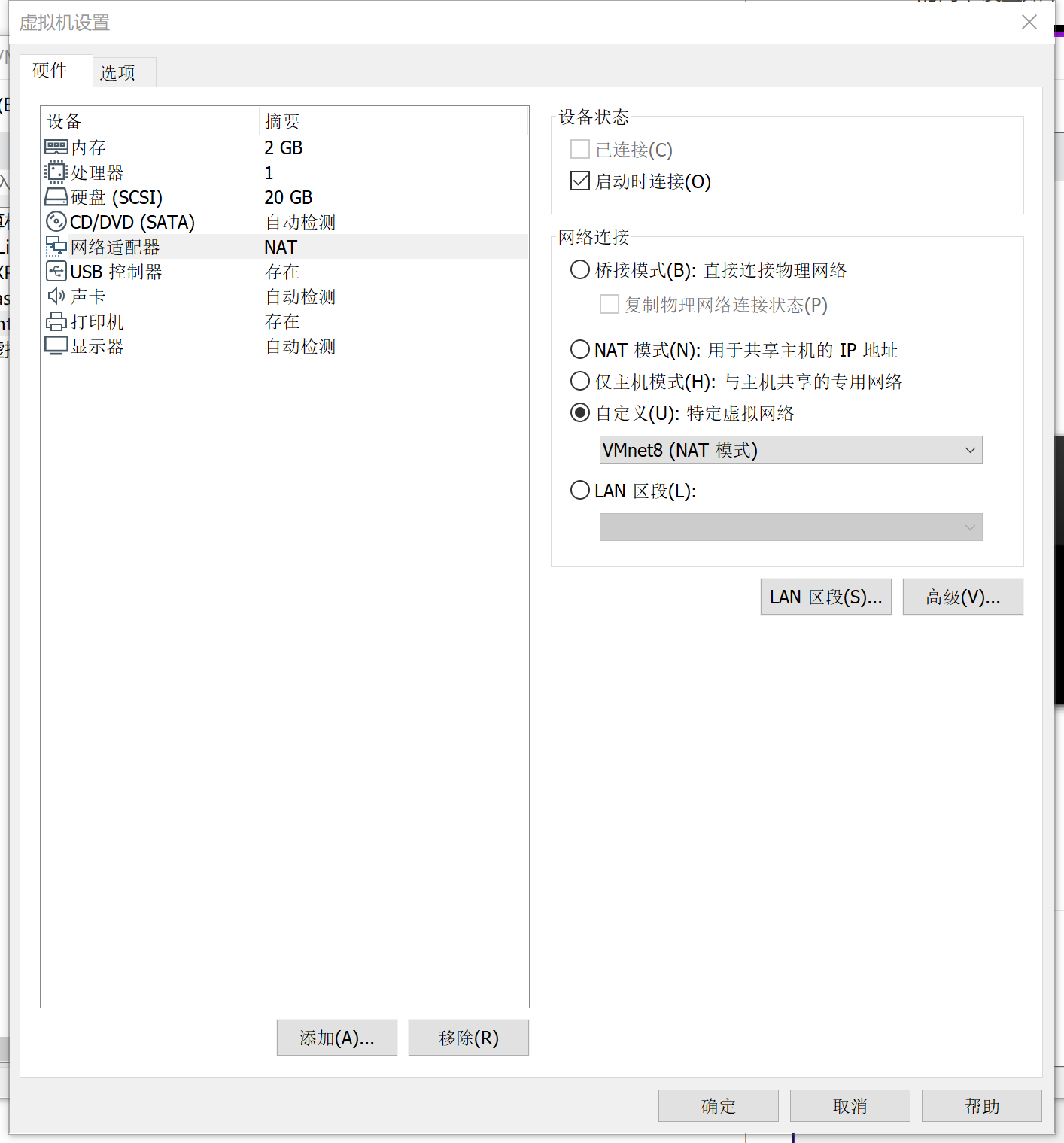

SEEDUbuntu的网卡设置如下

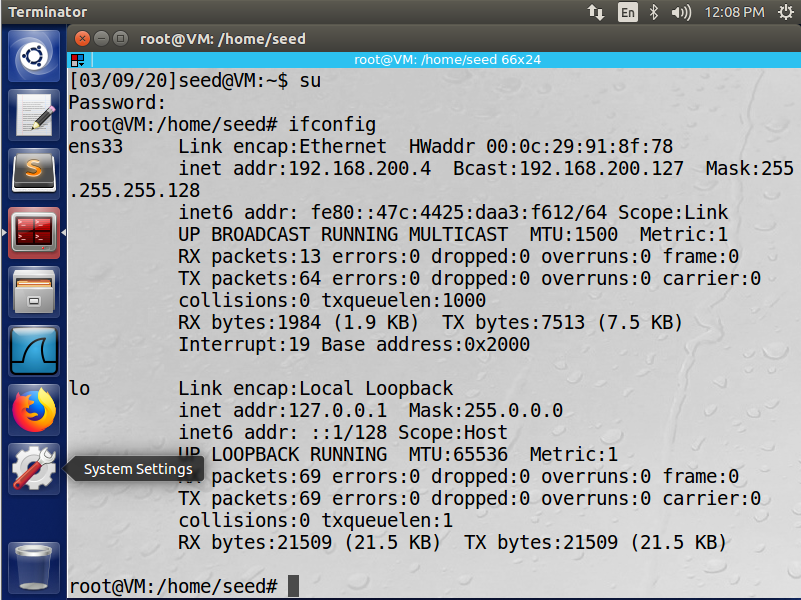

开机后通过su命令提权,密码为seedubuntu,通过ifconfig命令查看IP等信息。

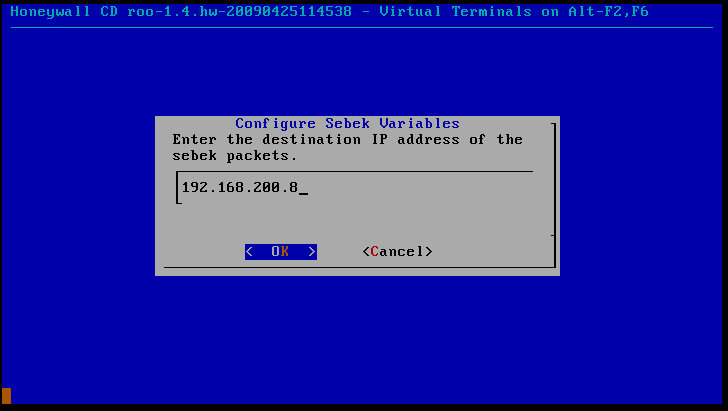

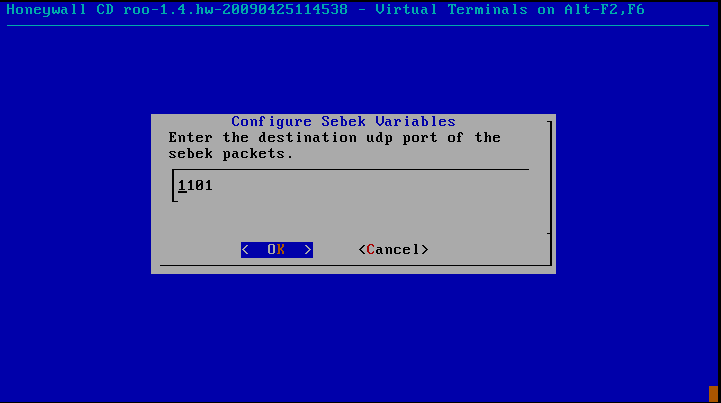

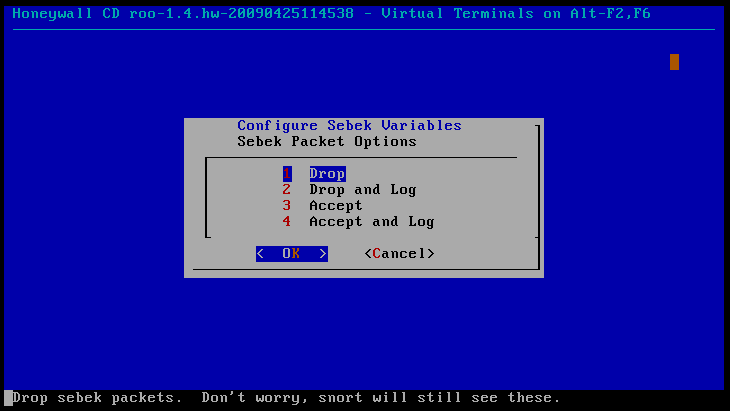

蜜罐网关安装

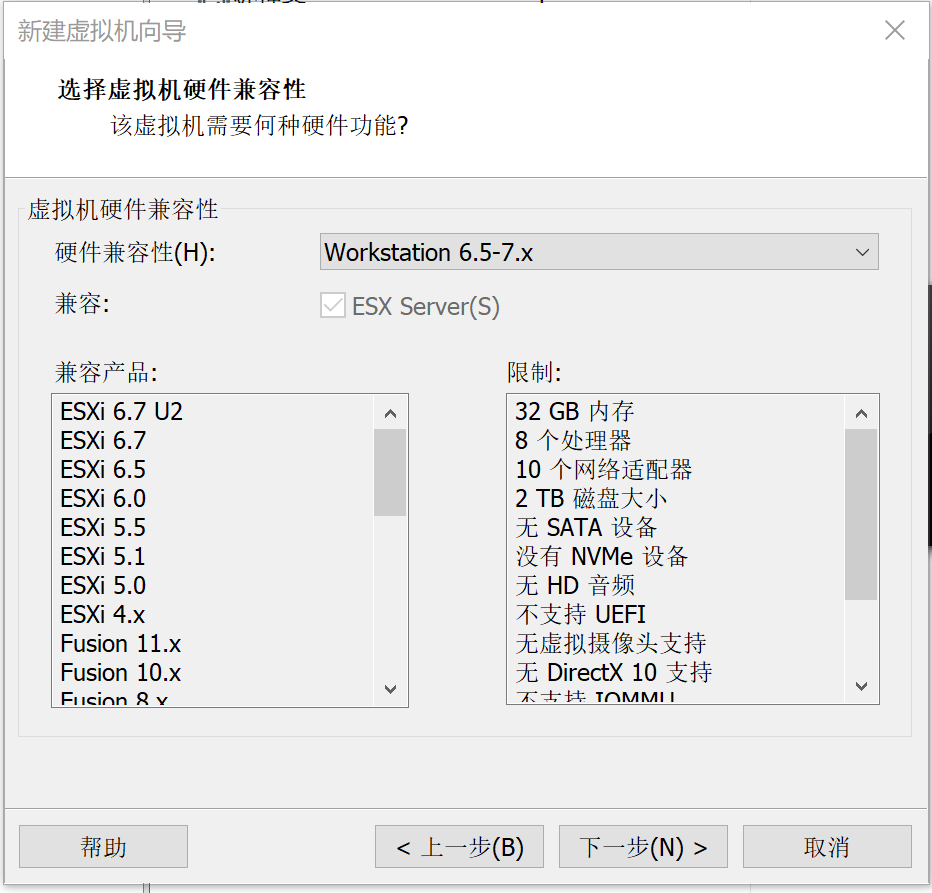

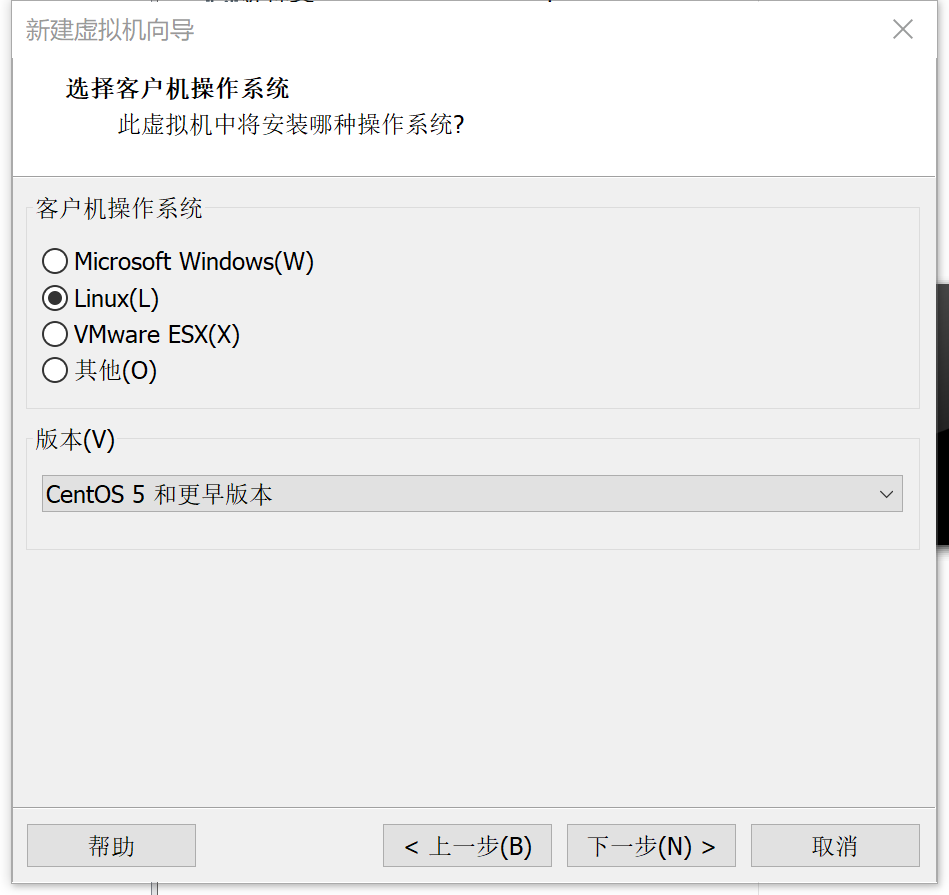

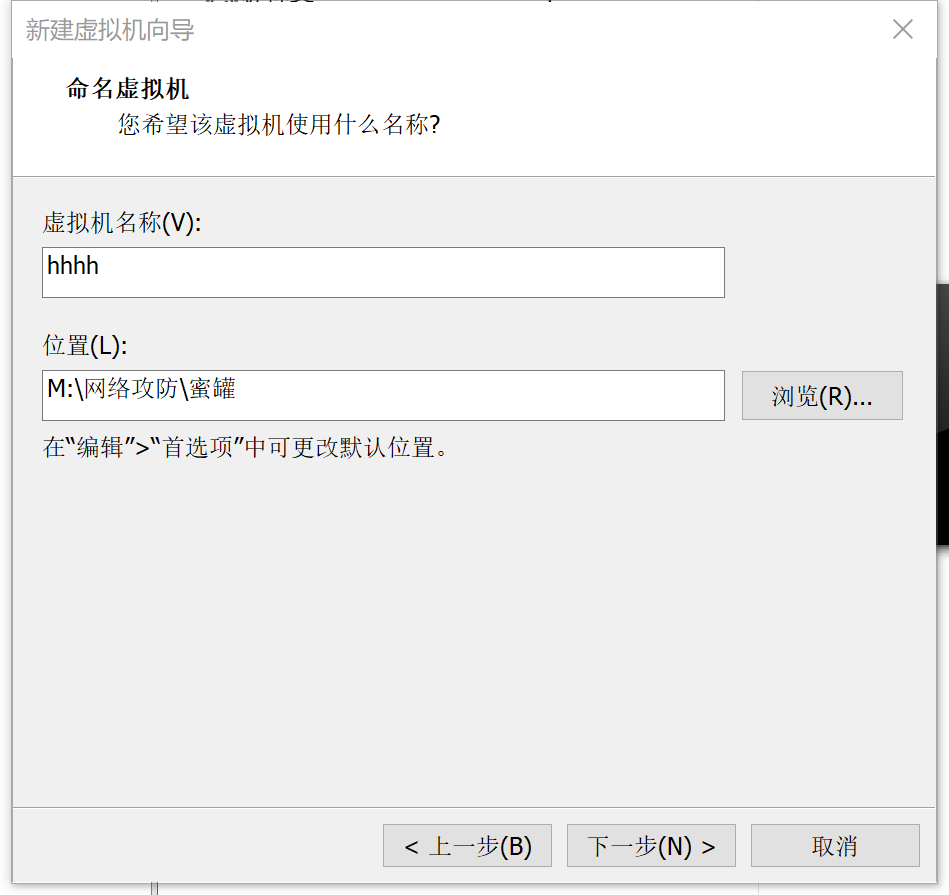

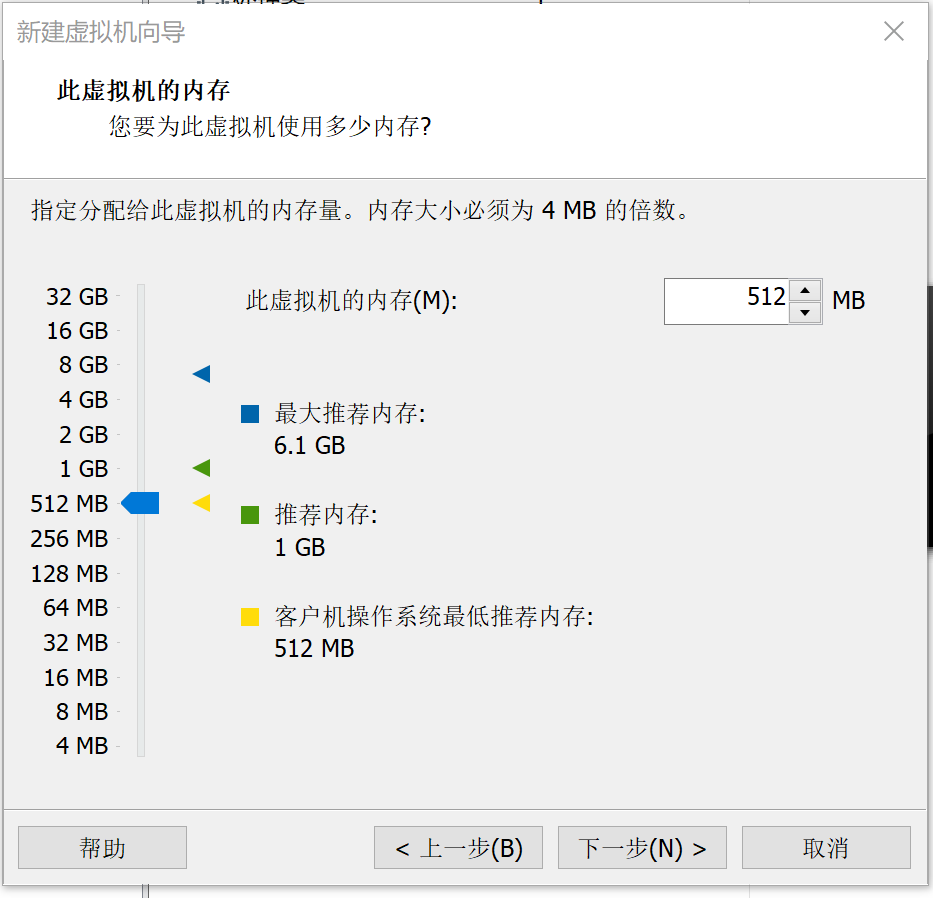

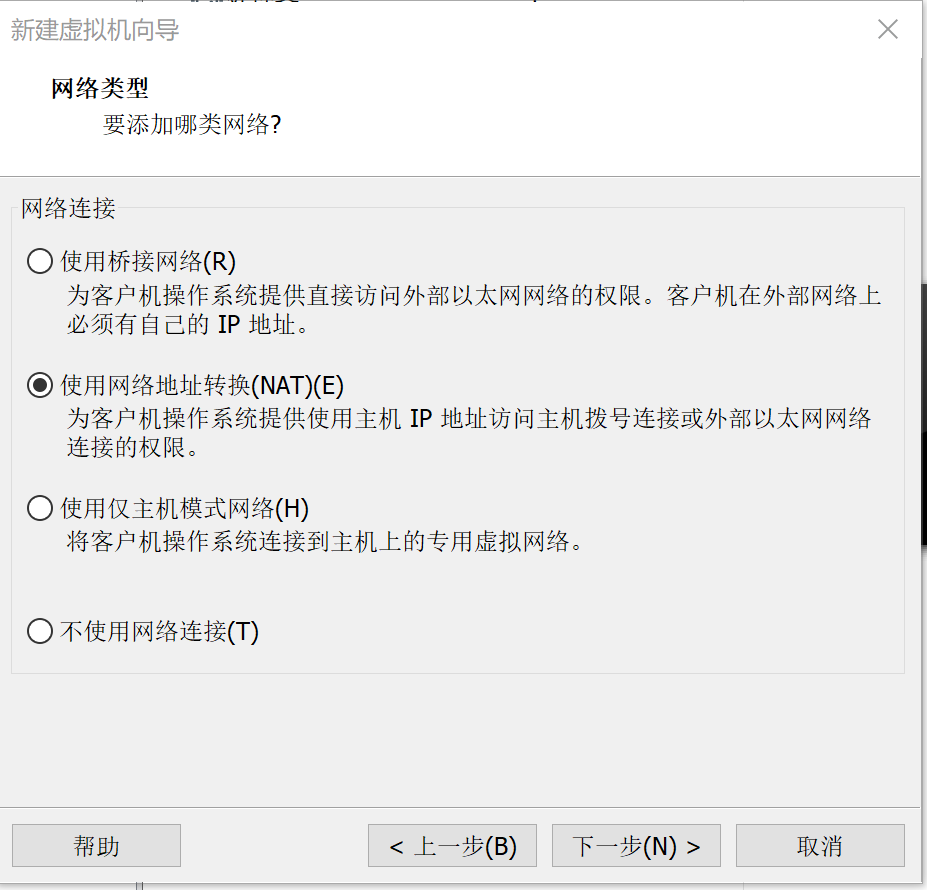

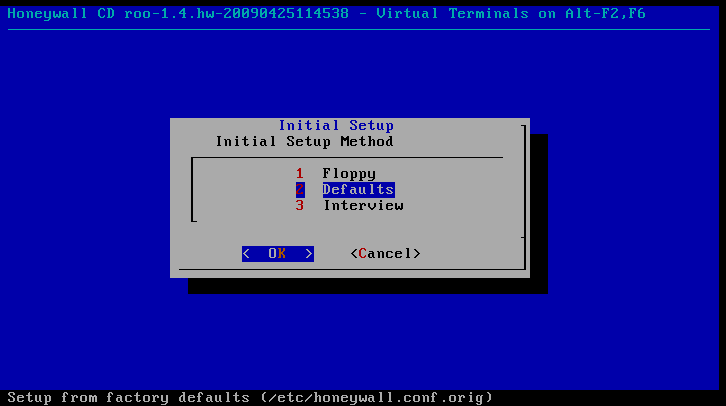

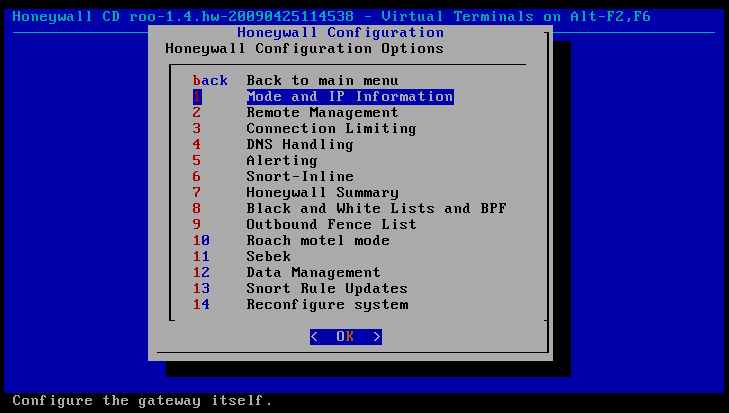

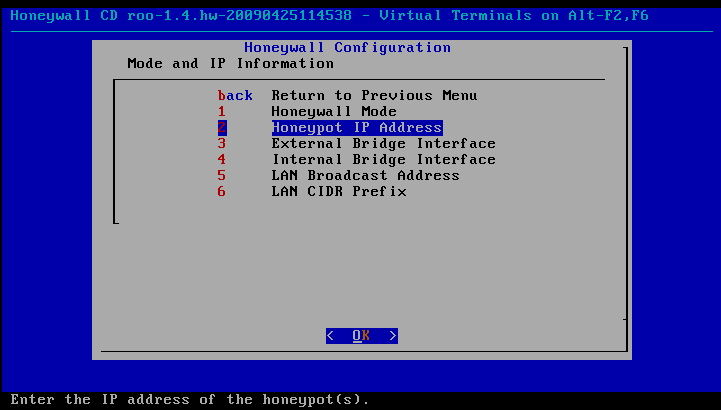

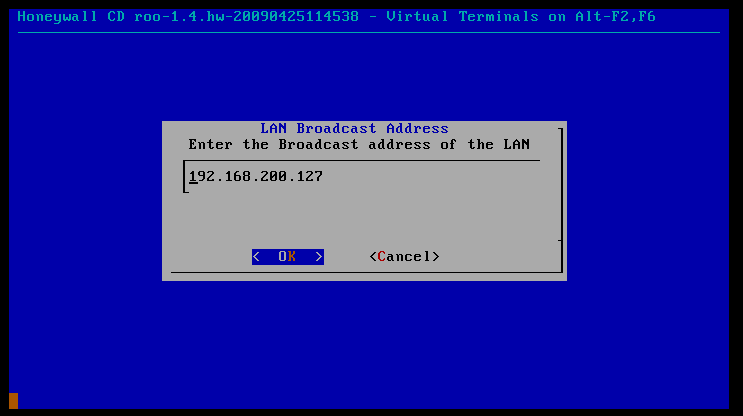

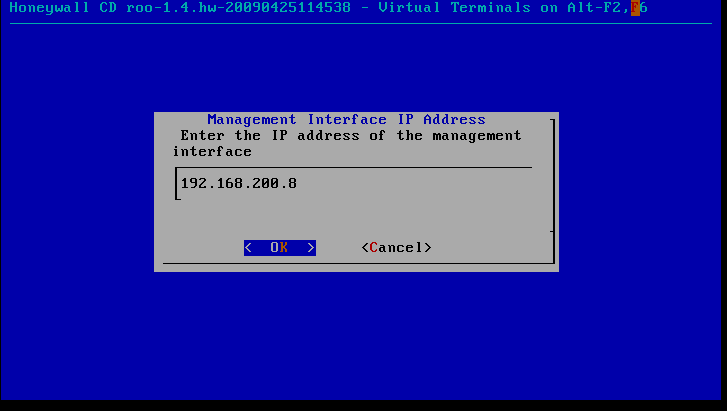

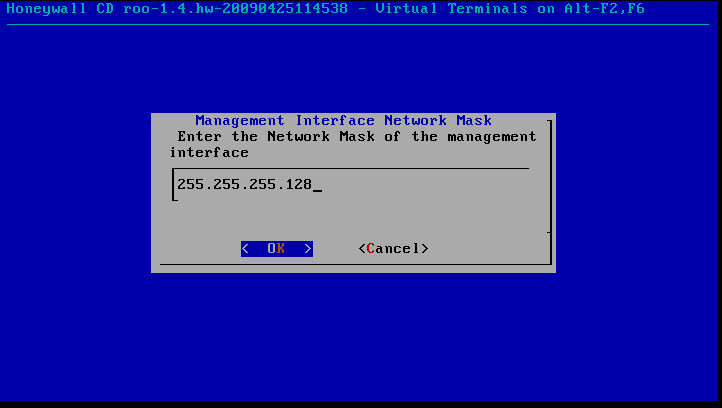

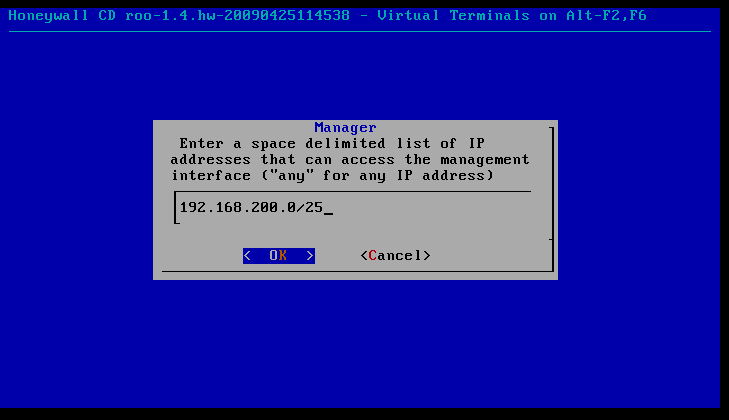

roo-1.4给定的是ISO镜像需要自己安装,首先新建虚拟机选择自定义,之后按图片一步一步来

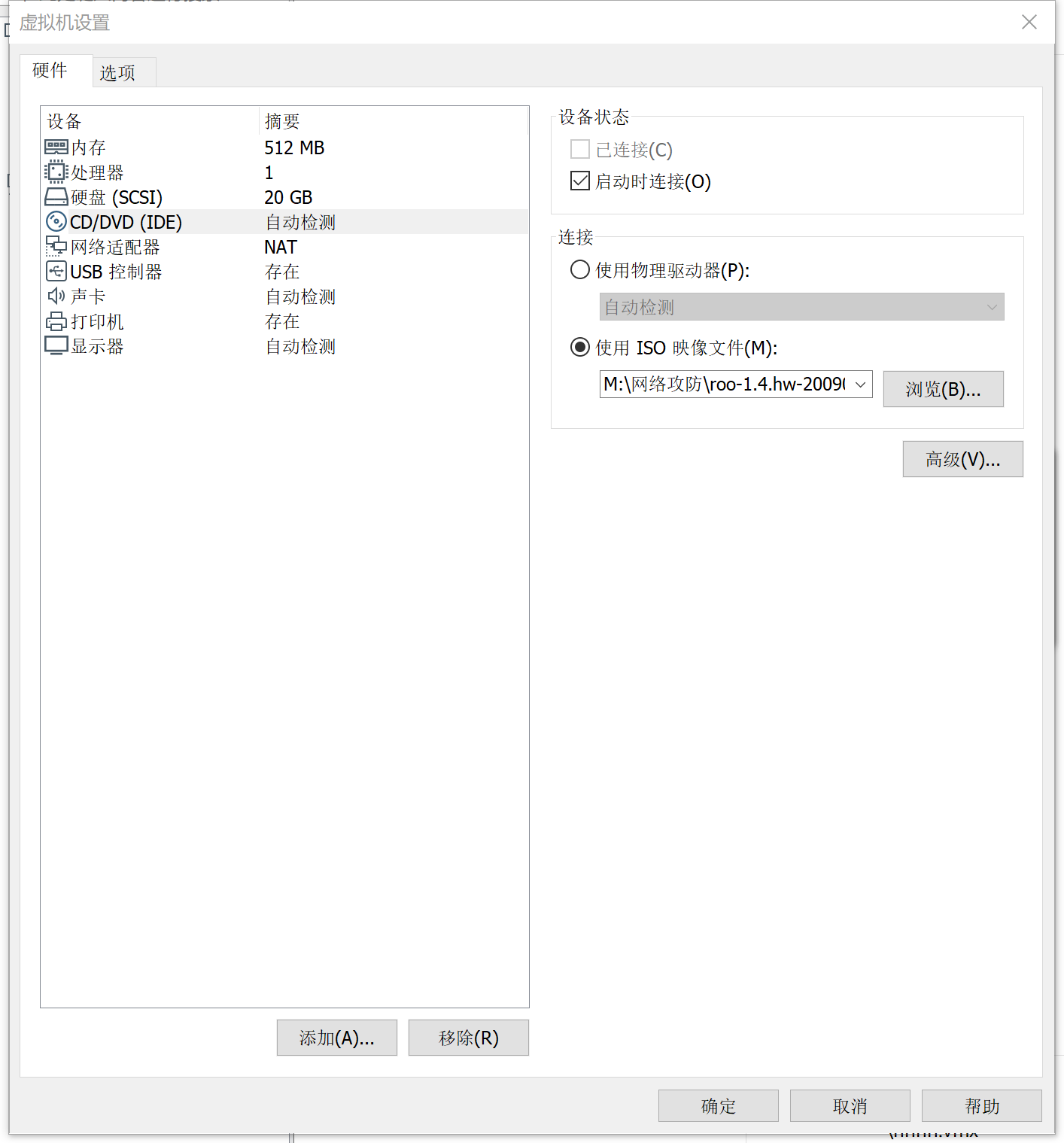

之后按推荐的来,这样虚拟机就新建完成,然后进行相关硬件设置

首先添加开机安装使用的镜像

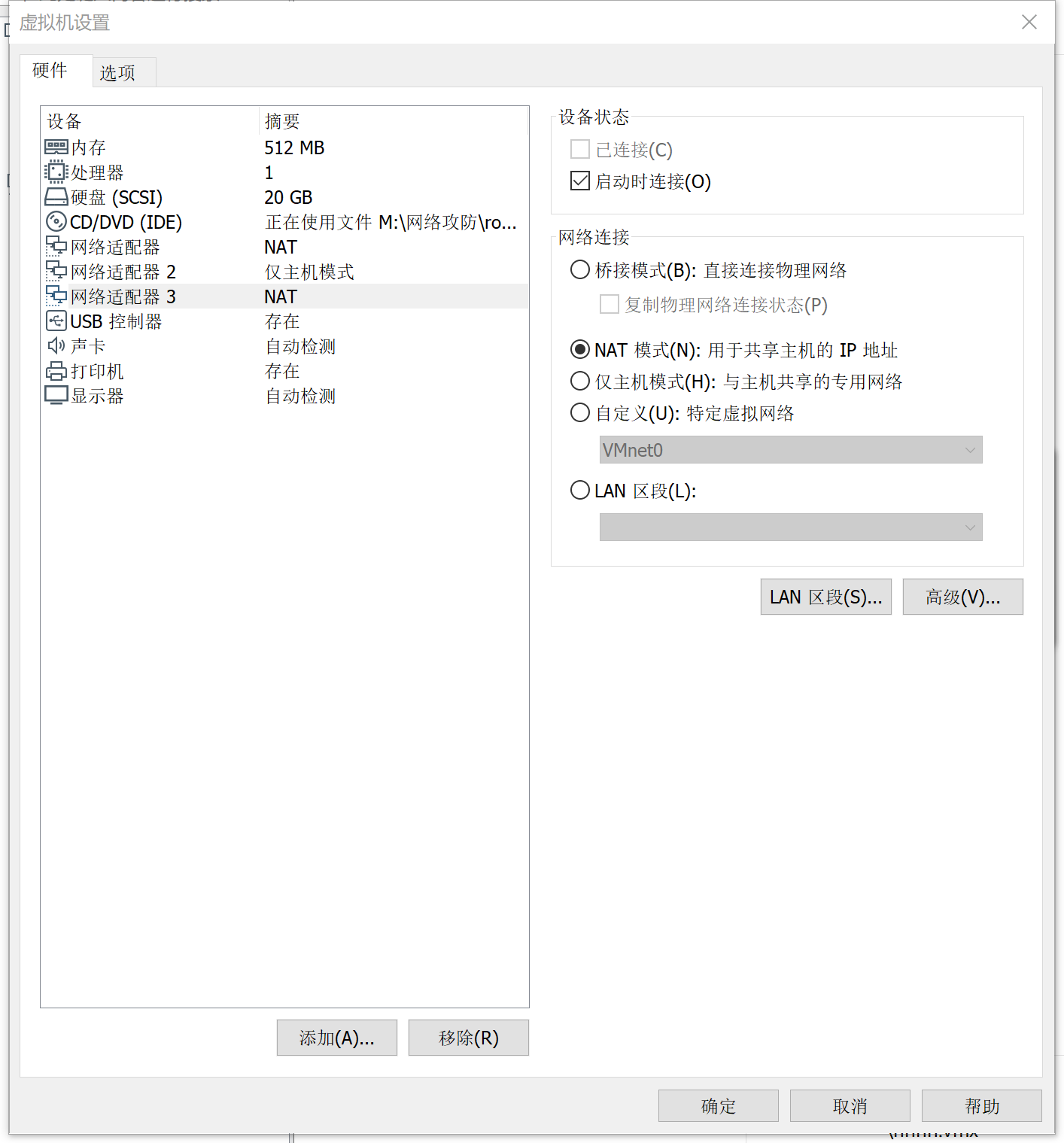

然后添加网卡,并改为如图所示配置

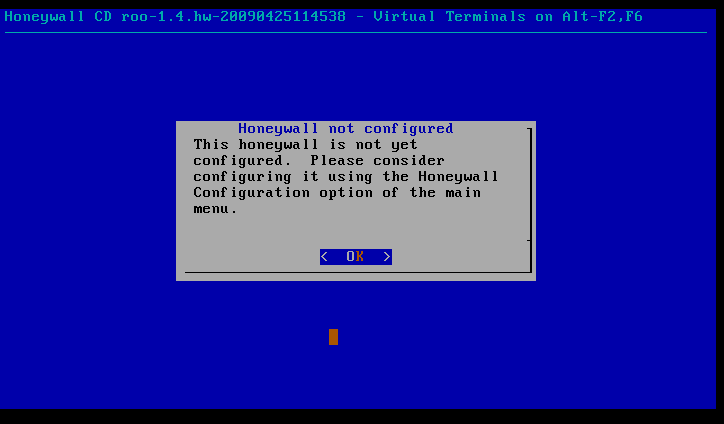

登录账号roo , 密码honey,再su -提权。再通过如下命令进入配置界面

cd /usr/sbin

./menu

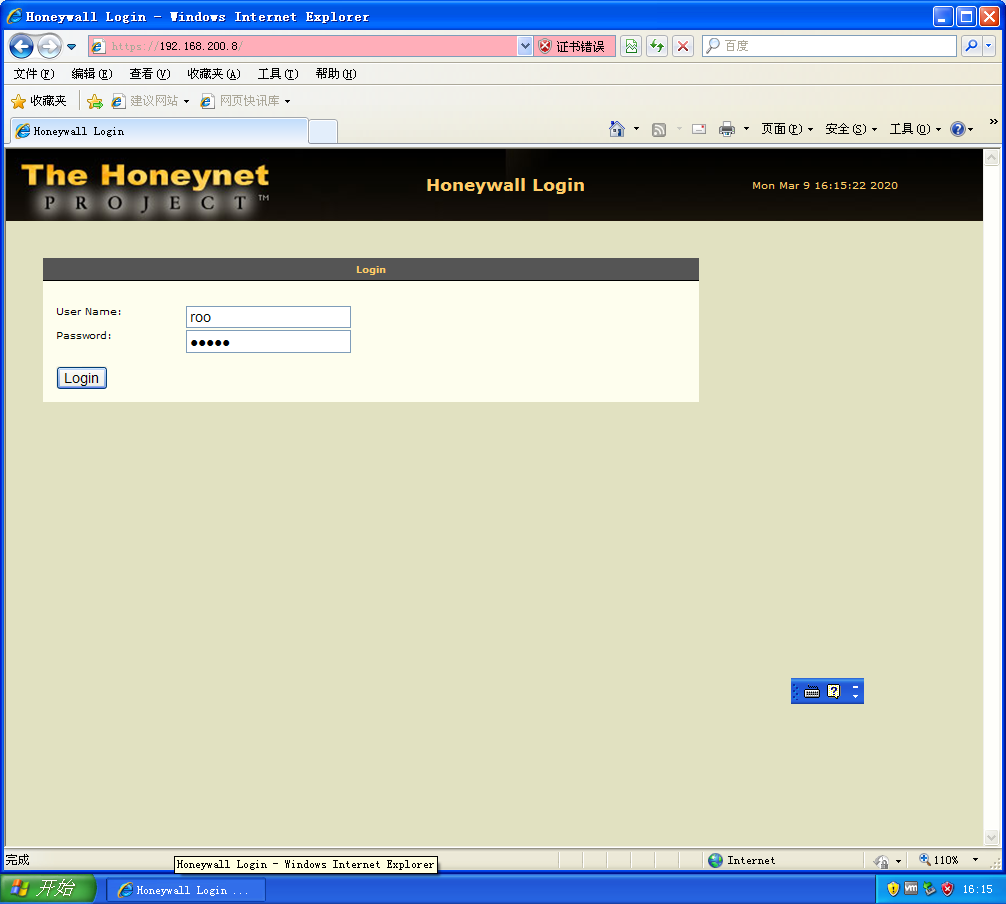

然后回到windowsAttacker中,浏览器打开https://192.168.200.8。你将会看到如下的界面,重置密码即可。

这样就算配置完了,实在是太不容易了。

测试

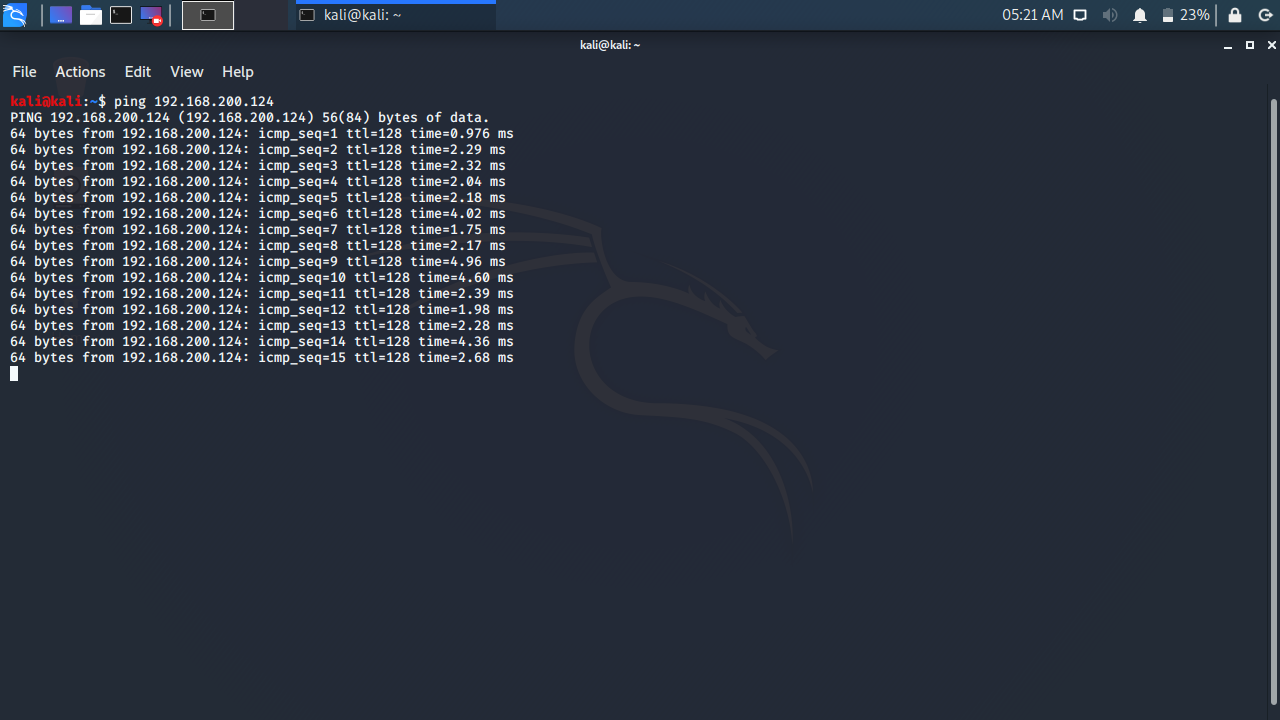

kali ping win靶机

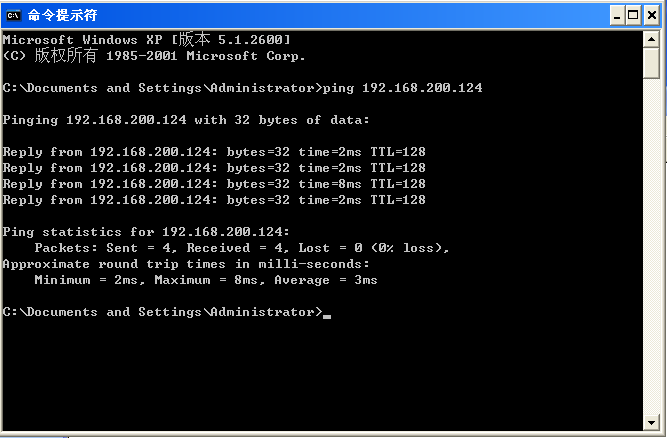

winxp ping win靶机

至此就算是成功了!!

3、遇到的问题

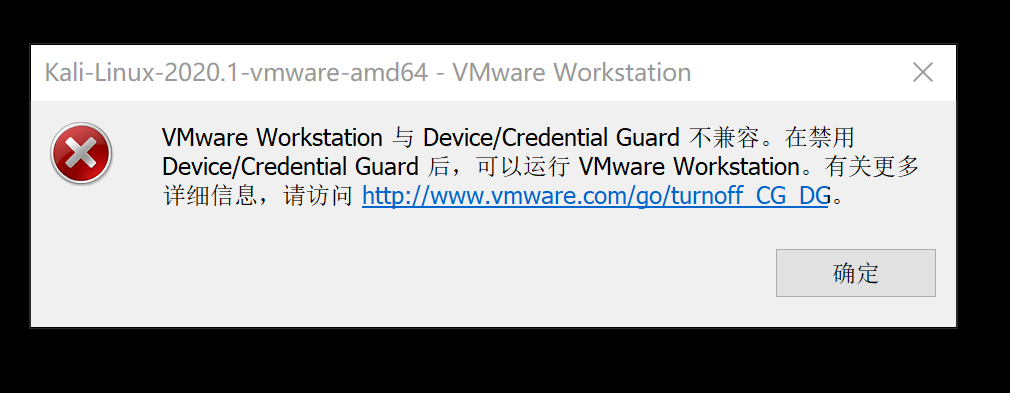

下载打开VMware Workstation的时候,弹出下面的界面

百度通过http://www.win7zhijia.cn/win10jc/win10_20680.html这个网站的方法解决了