基于macOS的网络攻防环境搭建

1.知识点梳理与总结

第二章的内容主要是实践方面,大概分为以下几个部分进行阐述。

- 网络攻防环境的选择

- 攻防环境拓扑结构图

- 网络攻防环境的安装

- 相关软件的介绍

网络攻防环境的选择

首先,在阅读完书上的内容后,我们寝室开始了一番讨论,之后决定统一将环境进行升级。下面对升级的版本做一个简单的介绍。

- 升级攻击机为Kali Linux。直接下载VMware 版本的,记住默认用户名和密码均为

kali。 - 靶机为Metasploitable2。下载的也是VMware版本,记住默认用户名密码为

msfadmin。 - 下载SEED UBUNTU 16.04 32位版本,此版本仅包含了VMware虚拟存储,不包含vmx文件,记住默认用户名密码为

seed/dees,root密码位seedubuntu。 - 来自老师百度云的roo-1.4。镜像文件,记住默认用户名密码为

roo/honey。 - 来自老师百度云的WinXPAttacker。下载后直接用VM打开即可。记住默认密码为

mima1234。至于为什么要安装Windows Attacker,还不是蜜罐的锅,后面会说。 - macOS下当然只能选择VMware Fusion Pro 11了(请支持正版)。

- 主机配置说明:MacBook Pro 2015 MF840 16G。配置放在这里,是告诉大家可以放心装,我这**配置本以为装几个虚拟机电脑会炸,没想到风扇都不转一下。先拿小本本把上面说的这些用户名密码记下来,下面用!!!

攻防环境拓扑结构图

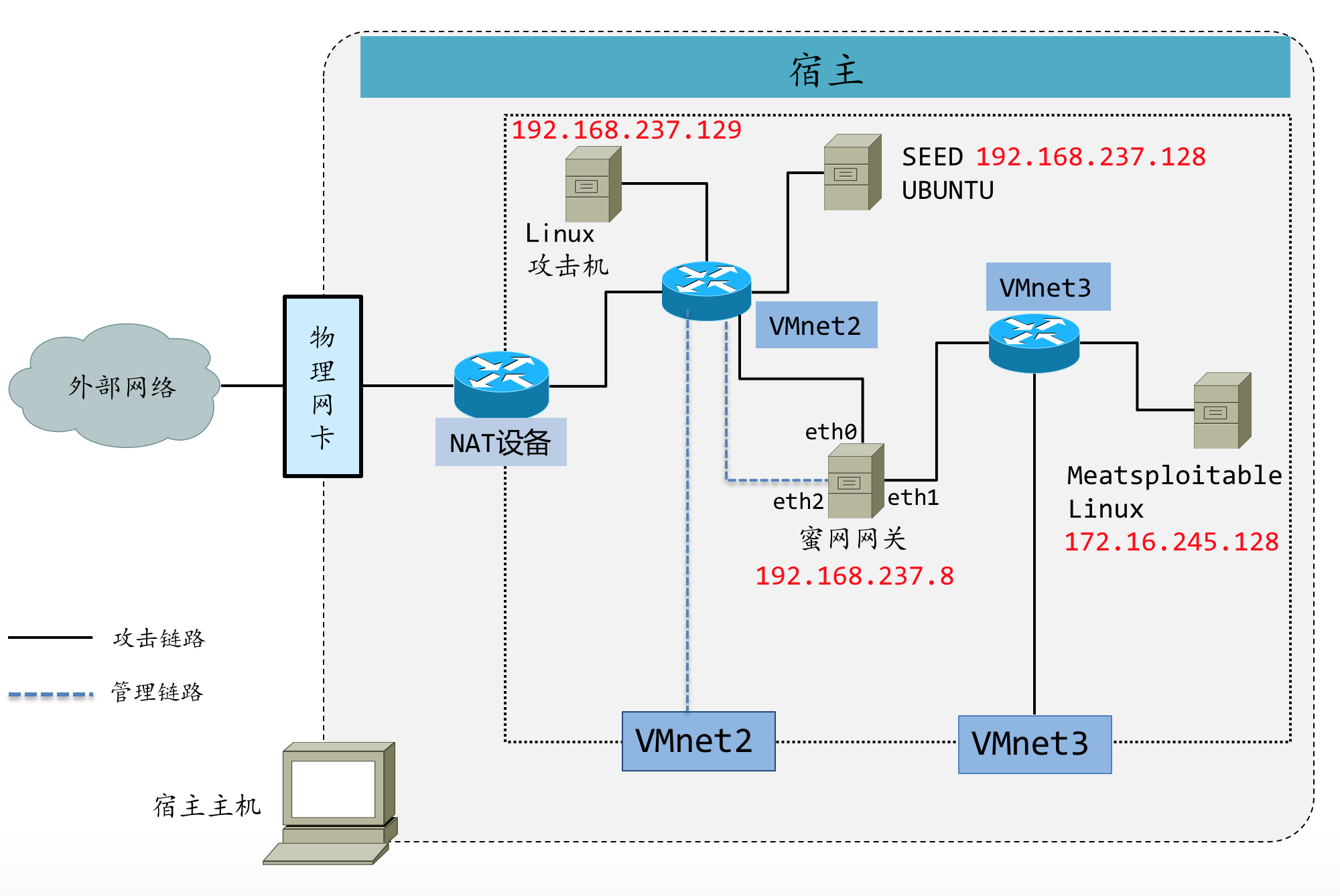

根据自己搭建的环境给出的网络攻防拓扑图如下。

网络攻防环境的安装

虚拟网卡的配置

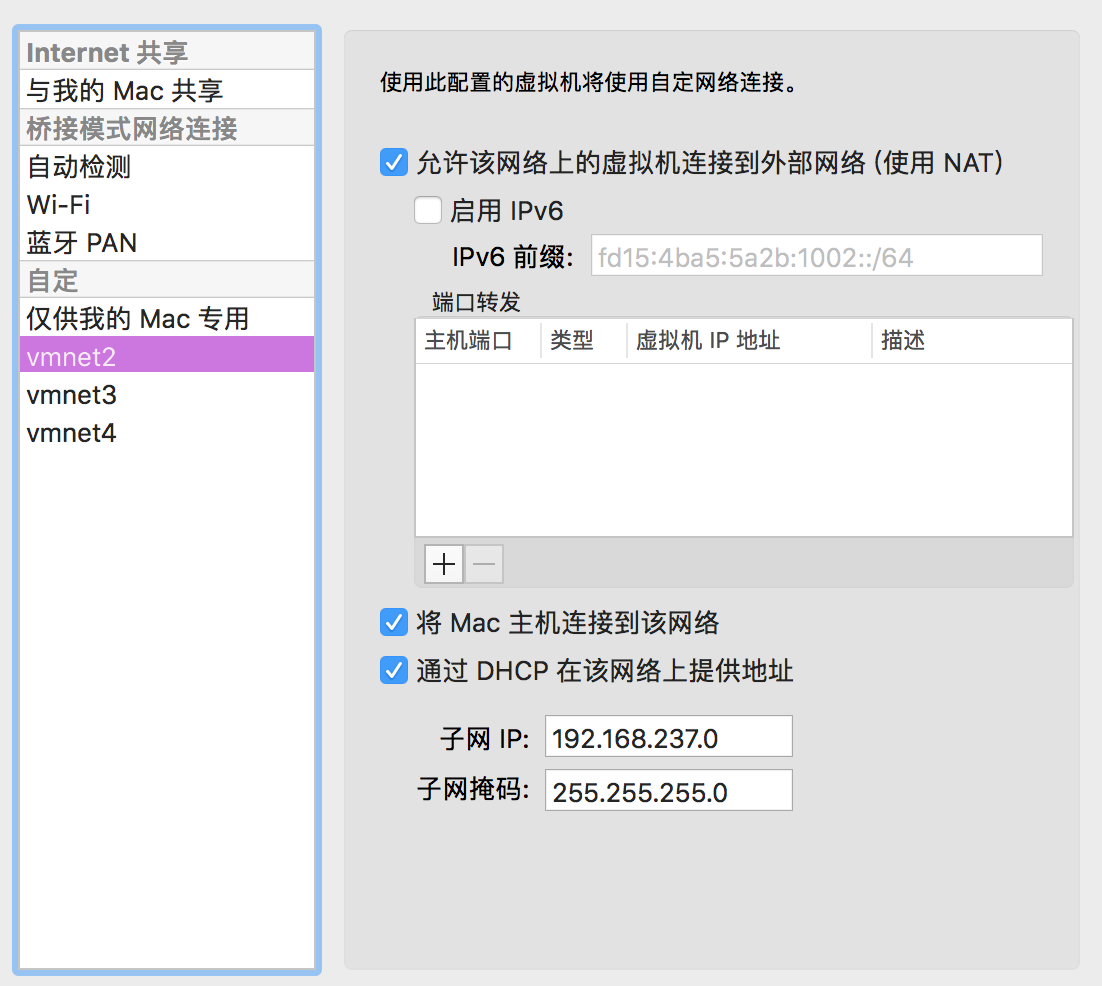

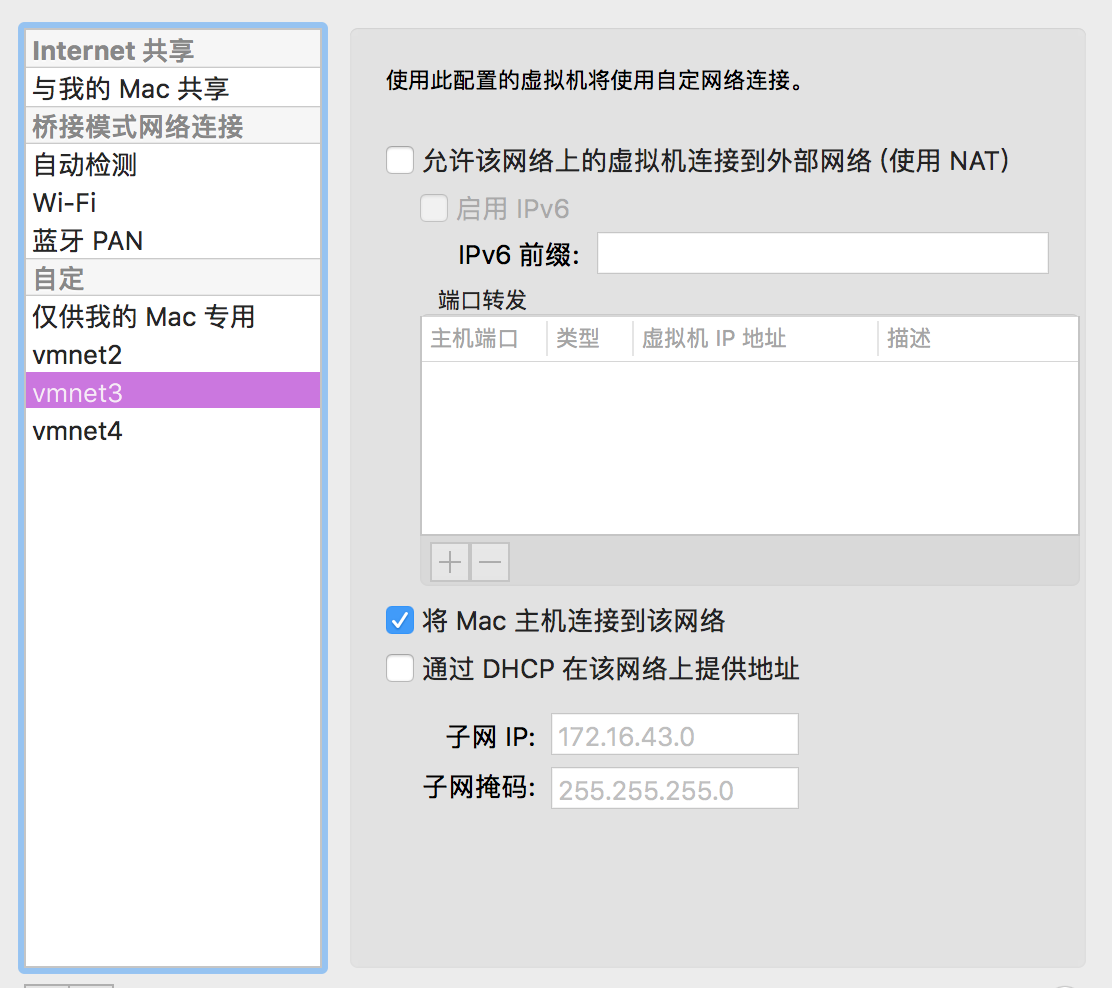

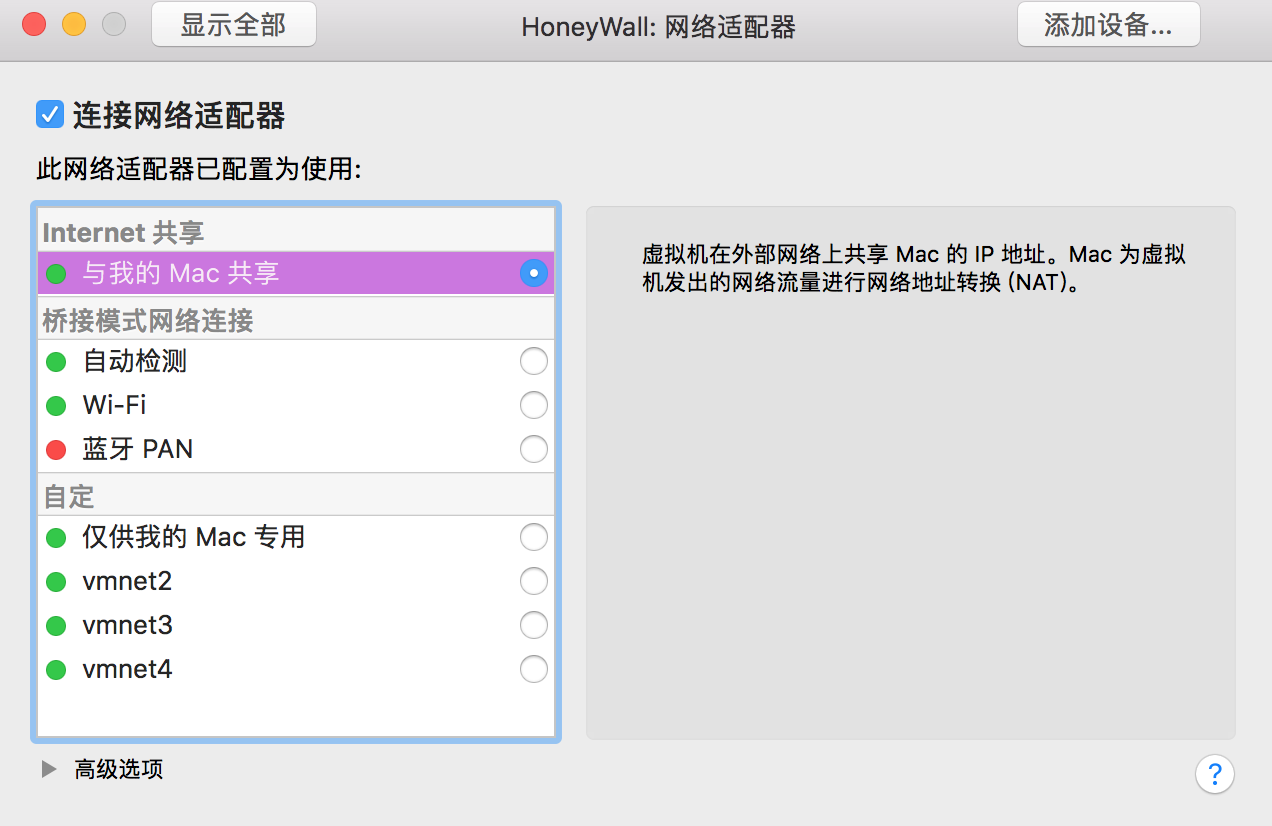

首先打开VMware Fusion的网络设置,发现和Windows下面的丰富比起来简直不堪一击,我们得新建两个网络分别为vmnet2和vmnet3。vmnet2采用NAT模式,vmnet3采用仅主机模式。如下图,是具体的配置。请记住vmnet2子网IP和子网掩码(后面会用到)。如果你想了解这三种连接方式的区别,请参考VMware网络连接方式。

Kali Linux攻击机安装

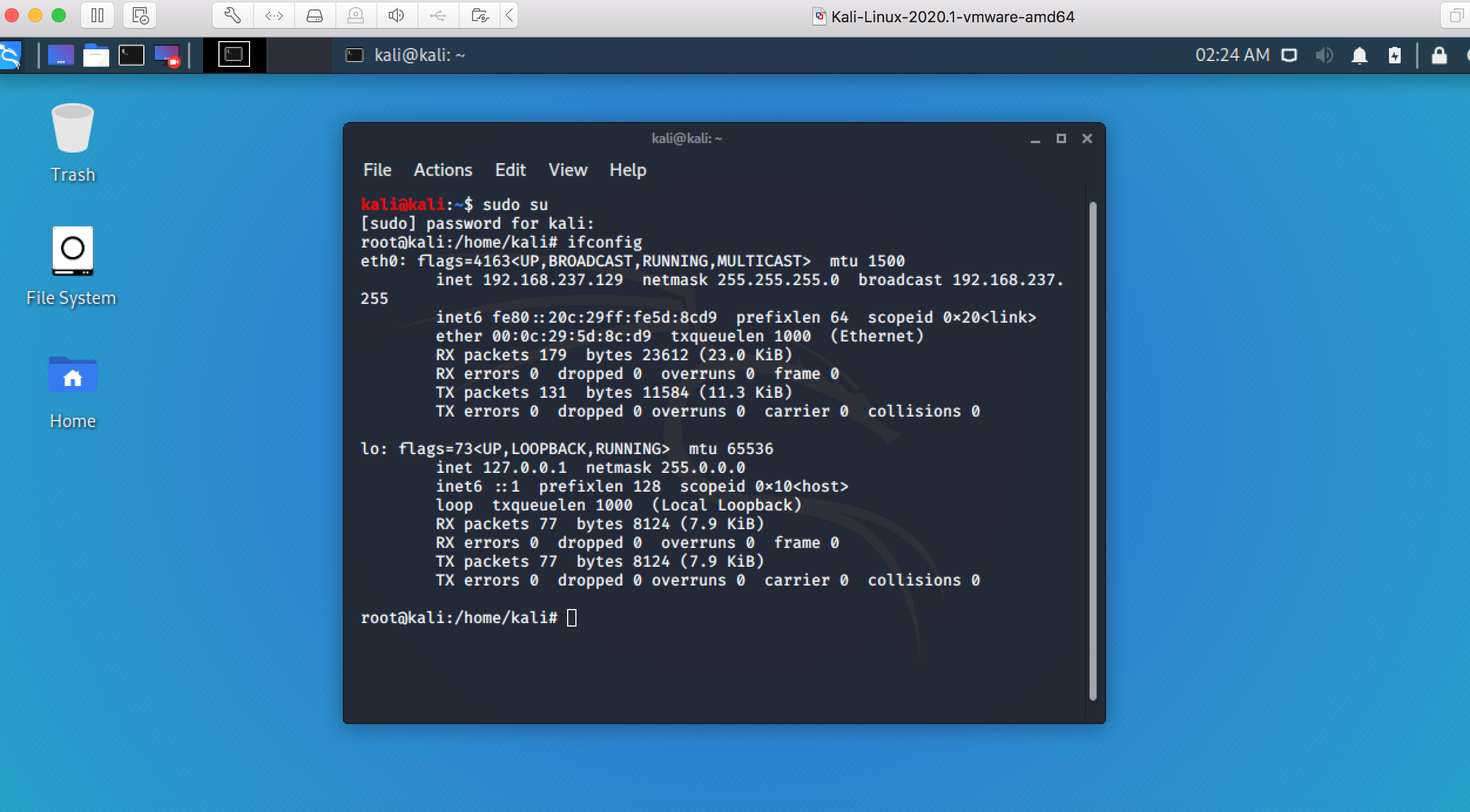

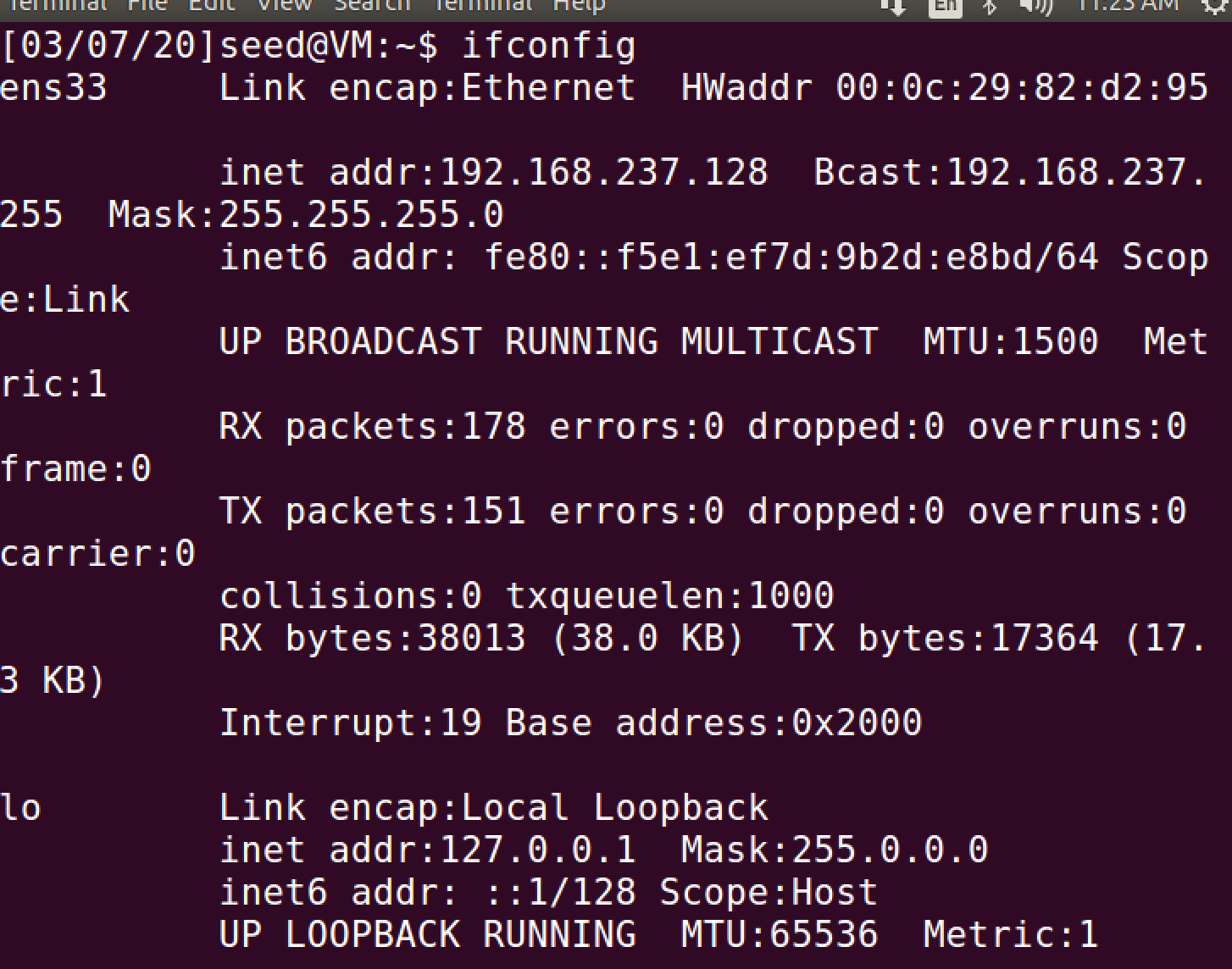

从上述的网址下载后直接解压,直接打开里面的vmx文件。记住设置网络连接为刚才设置的vmnet2。输入上述的用户名密码直接进入后,我们查看IP地址如下(请用小本本记一下)。这里有个坑,就是必须要sudo su进入管理员模式才能执行ifconfig命令。这样,Kali攻击机就安装完成了,是不是so easy!!!

Windows XP Attacker安装

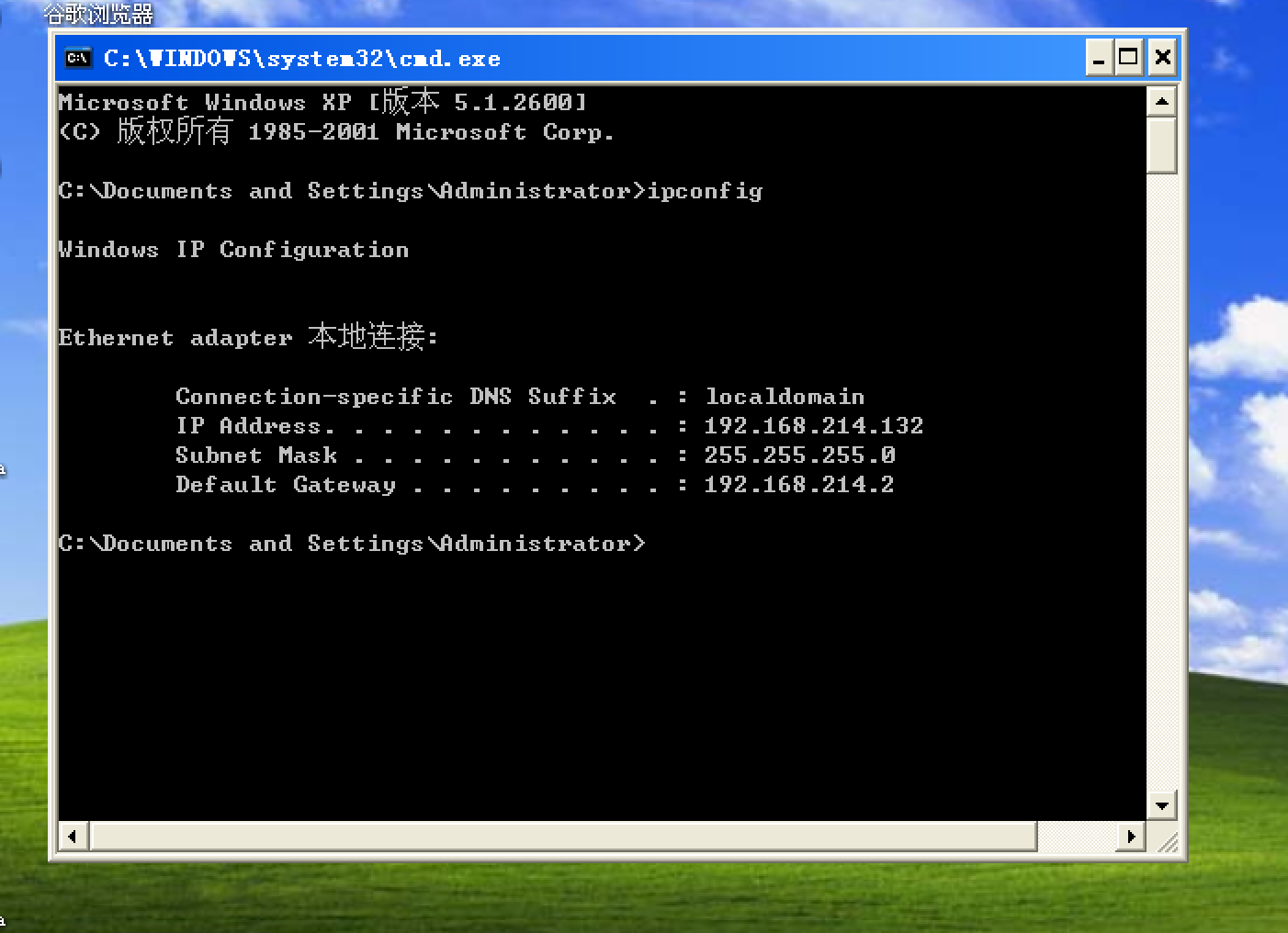

首先说说为什么要装这个呢,主要还是进行蜜罐网关管理访问的时候,发现所有的浏览器都进不去,经过室友的提醒,只可以这个下面的IE可以进去,好吧,可能这个蜜罐网关是老了。所以我就装了Windows XP Attacker,不过里面的软件还是够丰富的。下载直接解压打开vmx文件,输入密码,记住配置网络为NAT模式,并用ipconfig查看IP地址。

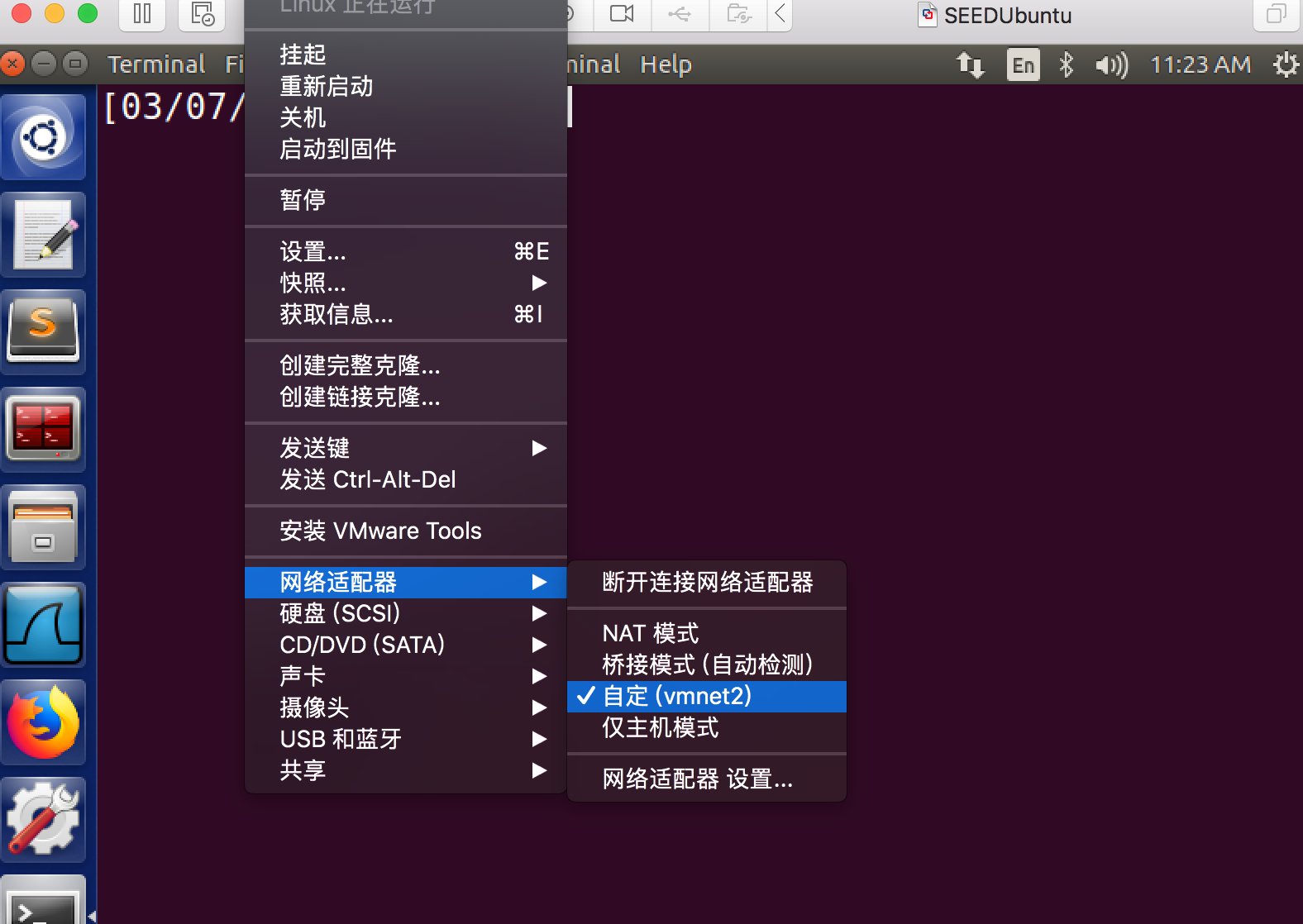

SEED Ubuntu攻击机安装

SEE的 Ubuntu下载了之后应该是一个不含vmx的文件。

- 首先打开VMware Fusion,点击自定义虚拟机。

- 进入选择Ubuntu 32位。

- 进入如下图所示的选择虚拟磁盘,记住选现存的你下载的SEED虚拟磁盘,到此就完成了。

下面又是三件套:输入密码,配置网络,查看IP。

Metasploitable Linux靶机安装

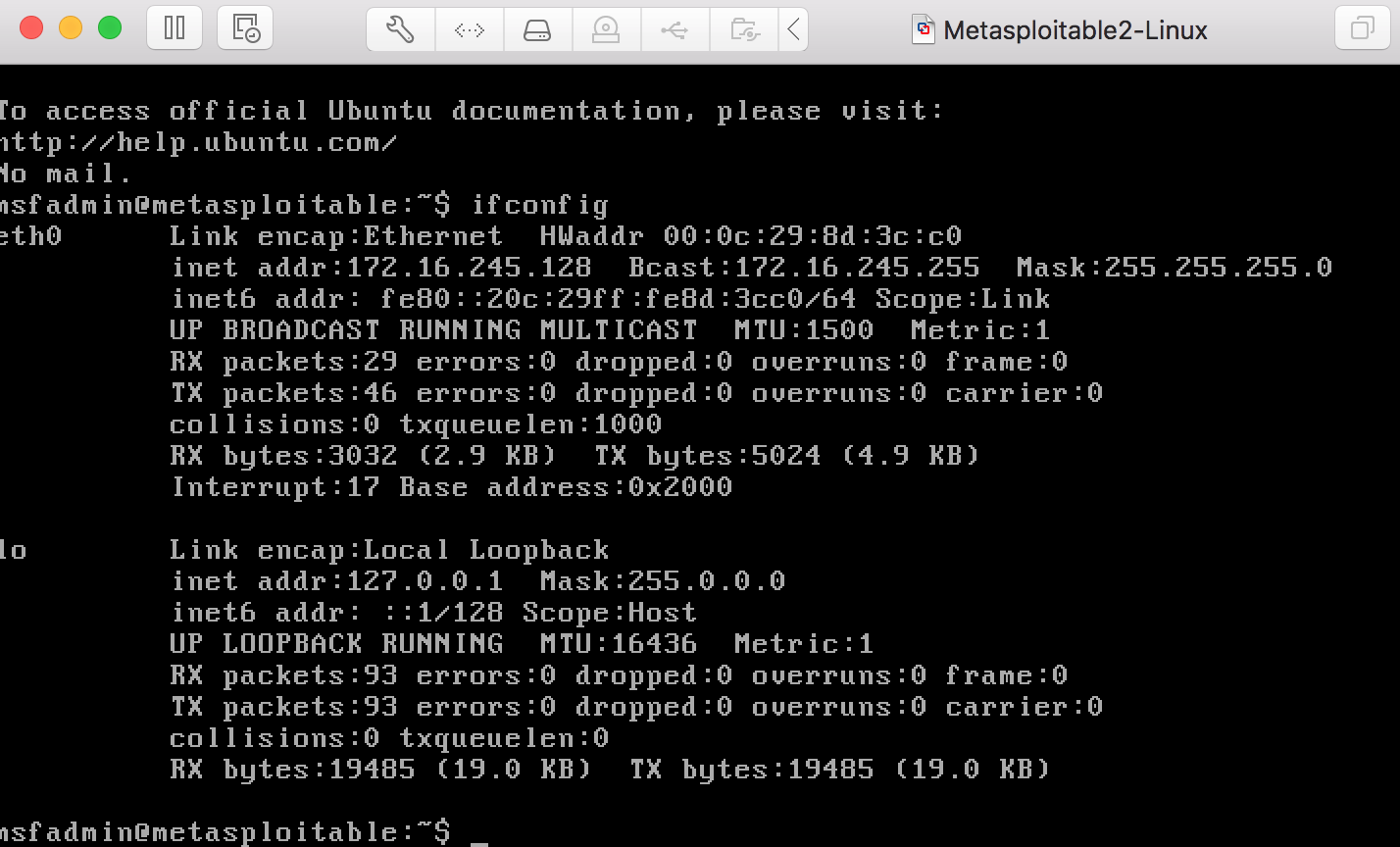

下载解压后直接打开vmx文件即可,记住这个靶机的网络要选择仅主机模式。然后开启三件套:输入用户名密码,配置网络,查看IP。拿小本本记住IP地址哦。

Roo蜜罐网关安装

蜜罐网关的安装,是遇到的最坑的部分。我总结了可能存在一下几部分原因:

- 这个Roo蜜罐太老了,而且现在也没有支持的新版本。

- 关于蜜罐安装网上没有详细的教程,好多囫囵吞枣,容易陷坑。

- 蜜罐的使用率好像不高,虽然也有其他的蜜罐软件,但是都是极老的。

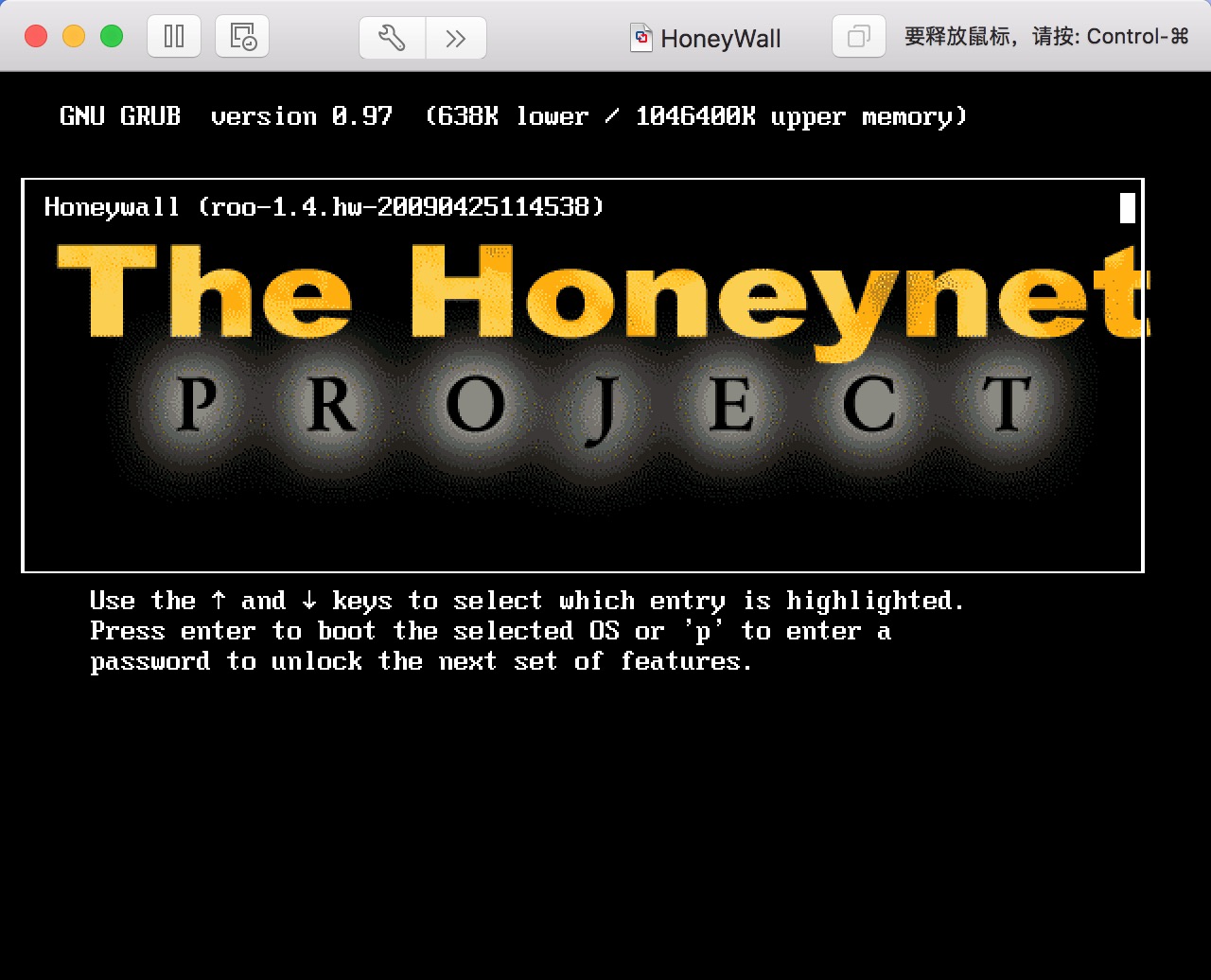

Starting

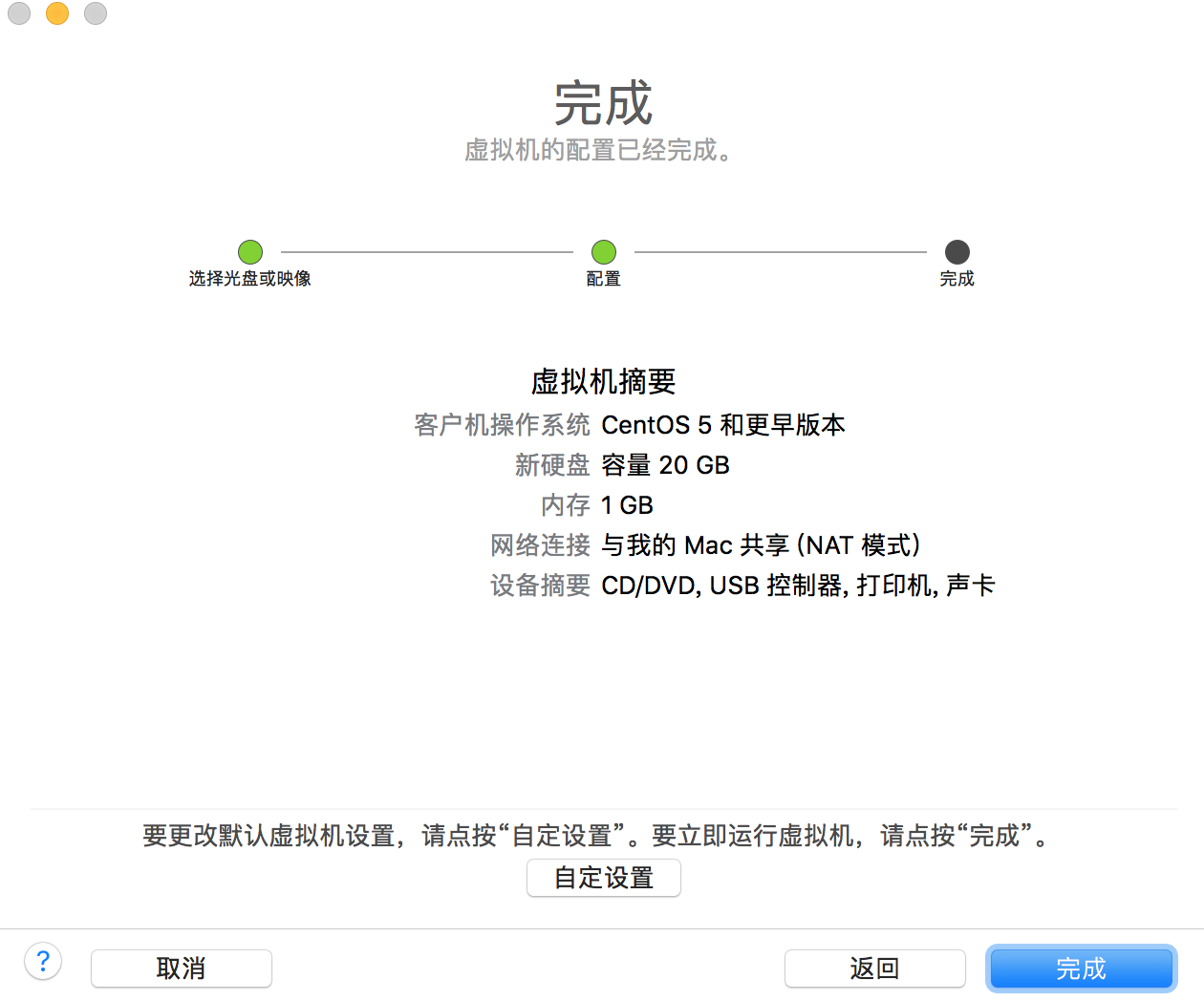

首先选择镜像安装,然后进入第二步千万不要选快捷安装。我一开始选了,导致我进不了系统,费了好大劲进了系统,进不了管理,反正这里取消快捷安装就好了。然后下一步下一步。

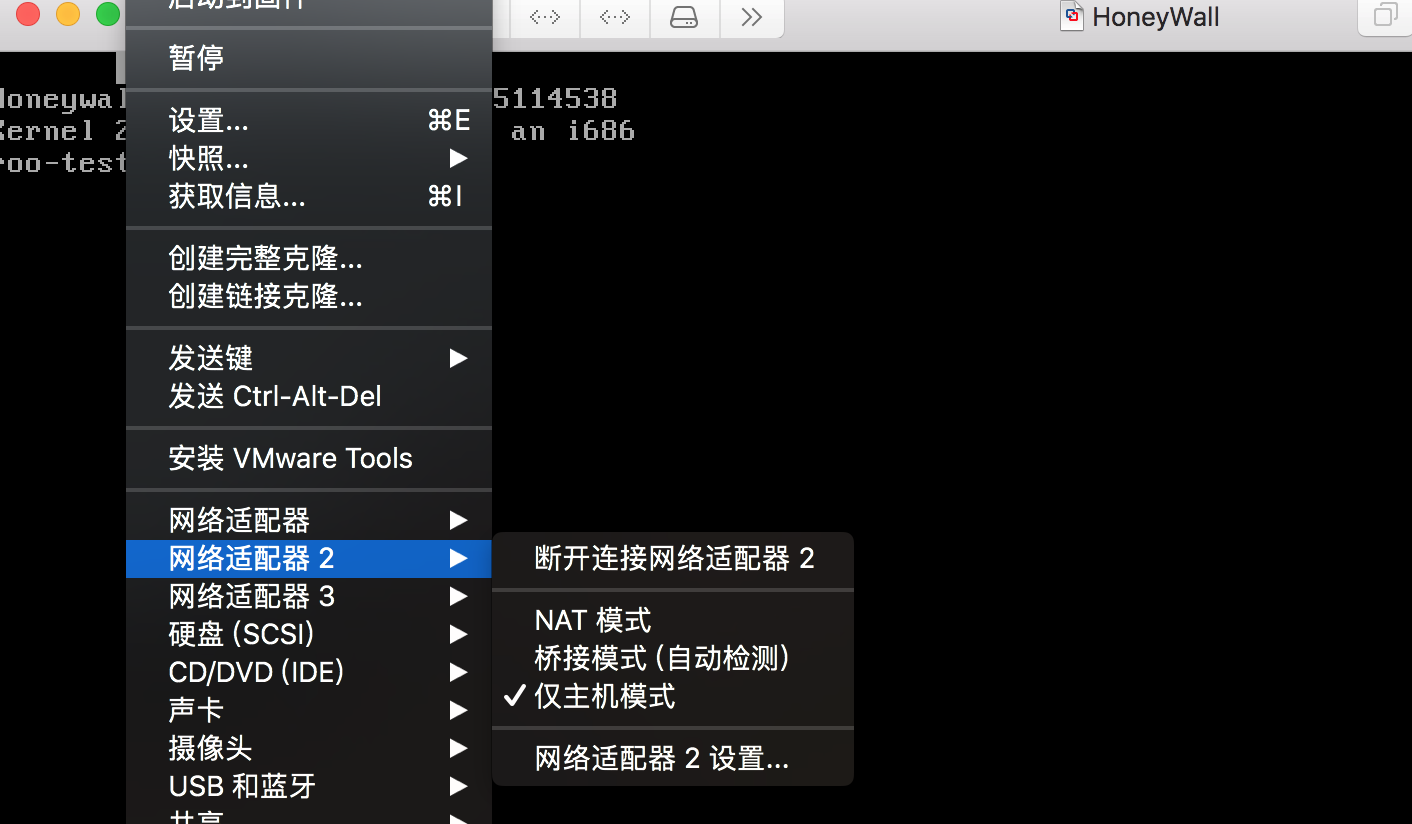

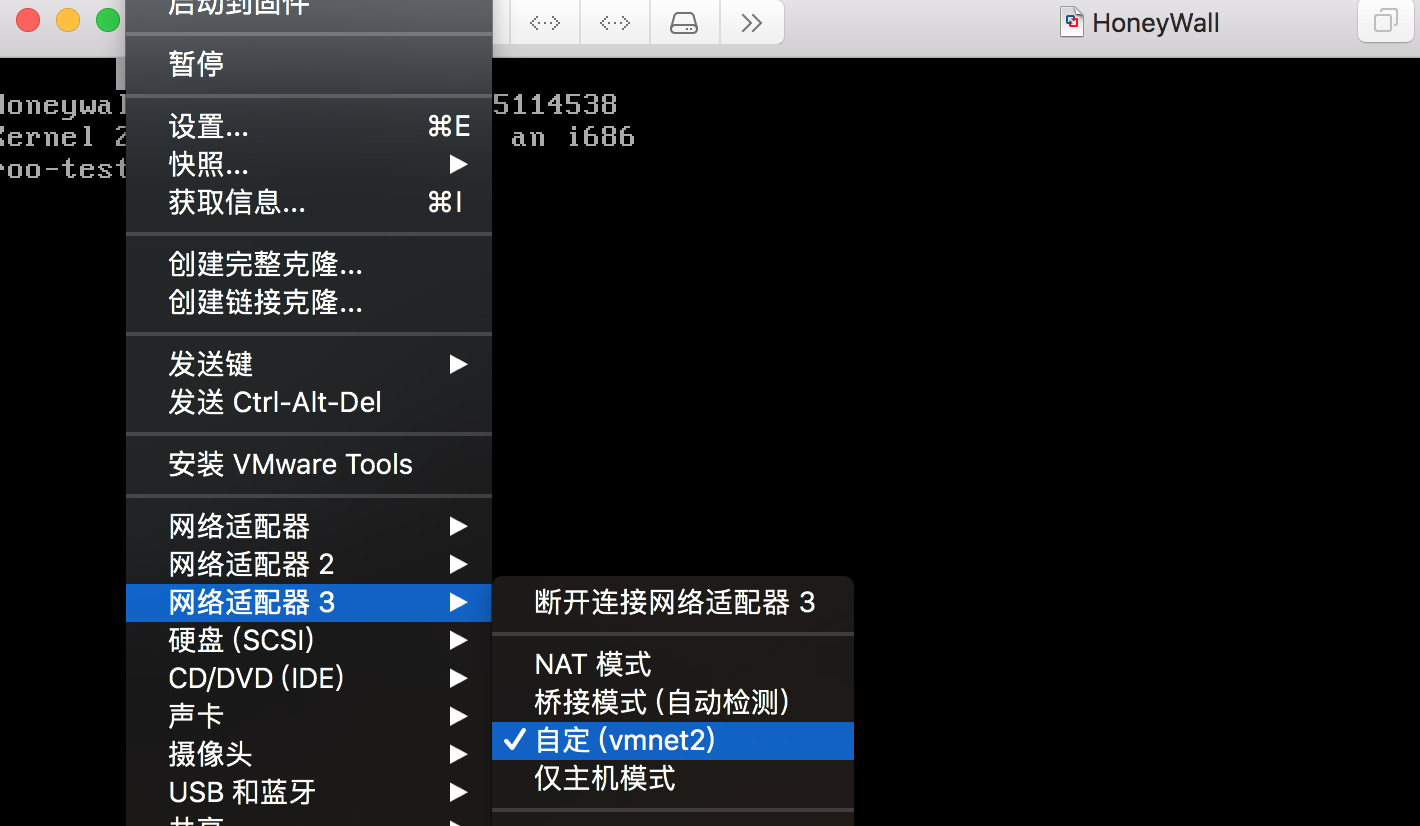

看到这个就是你成功的开始了,下面他会自己安装的。而我们要做更重要的事情就是配置另外两块网卡。首先应该确保你现在用的是NAT模式。然后点击虚拟机->网络适配器->网络适配器设置。进入之后点击添加设备添加两块网卡,这两块网卡的配置如下。

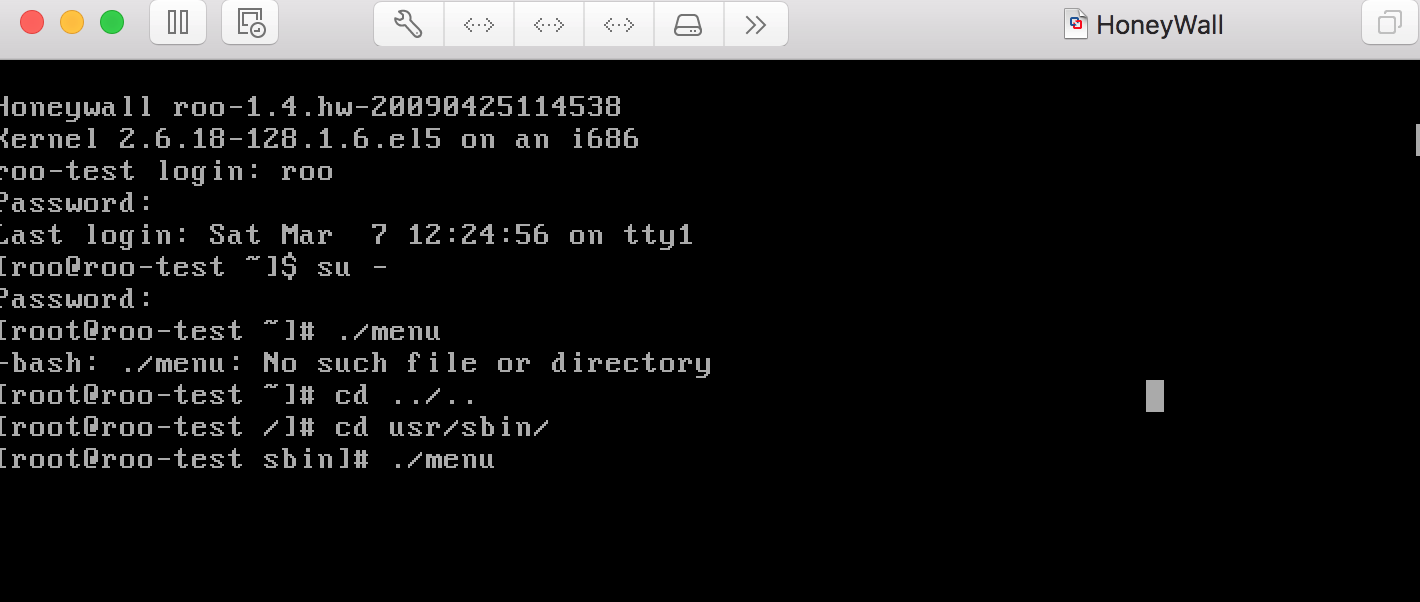

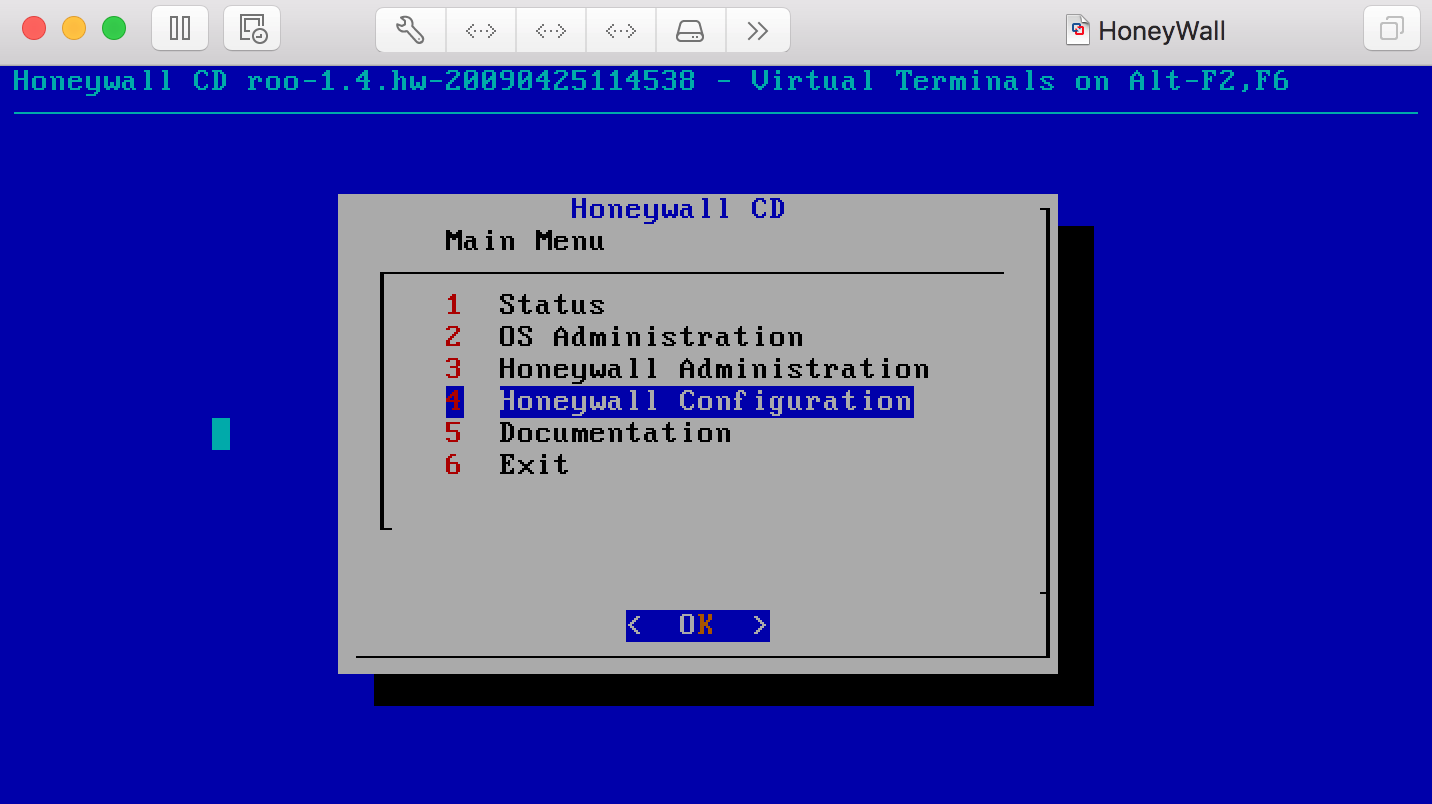

到这里,你蜜罐自己安装也差不多装好了,但是你的工作才刚刚开始。首先用户名登陆不变,然后要键入su -进入管理员模式。下一步进入Honeywall Configuration,但是根据网上的教程,./menu找不到命令,此时应该cd ../..,然后cd usr/sbin。这个时候就可以执行./menu命令了。进入之后,点击回车就进入配置了。

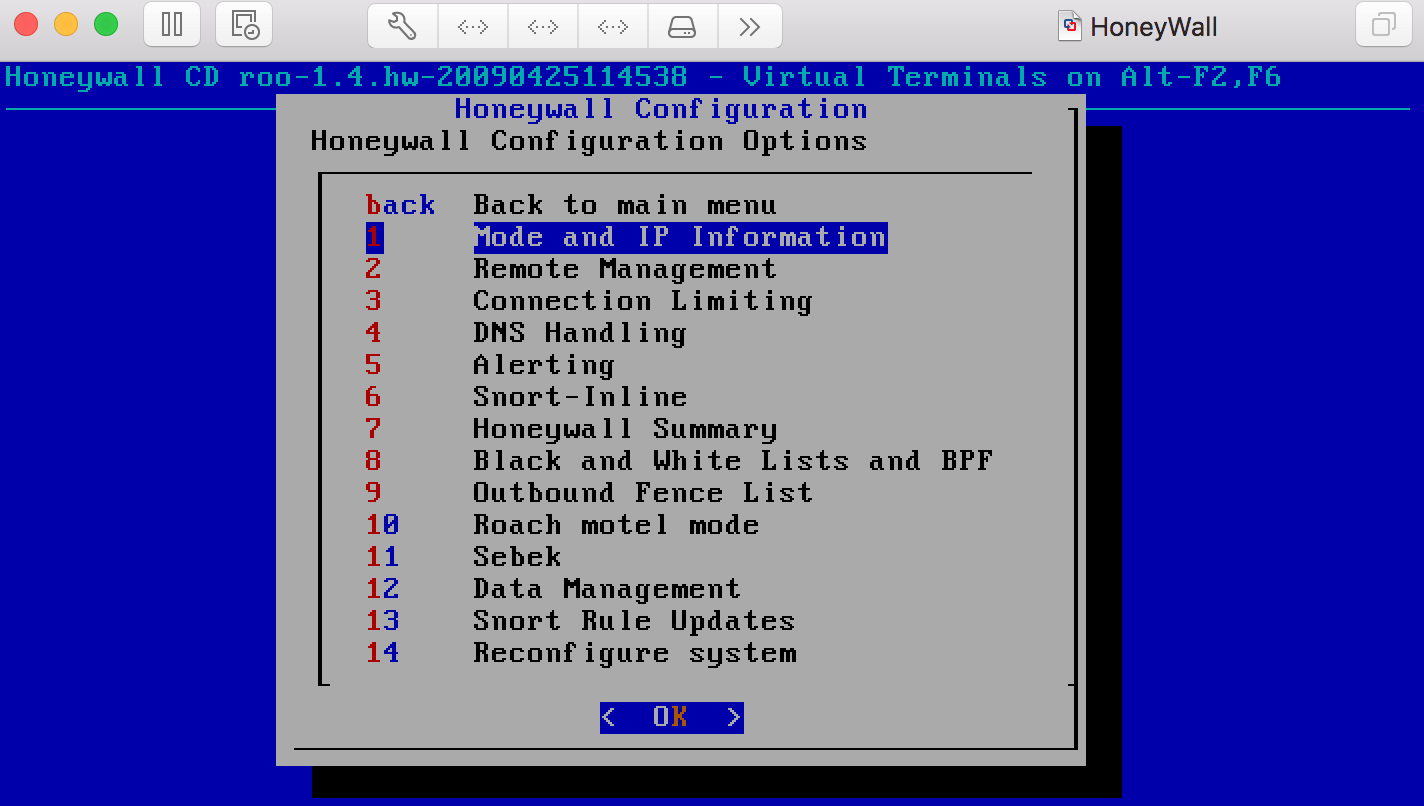

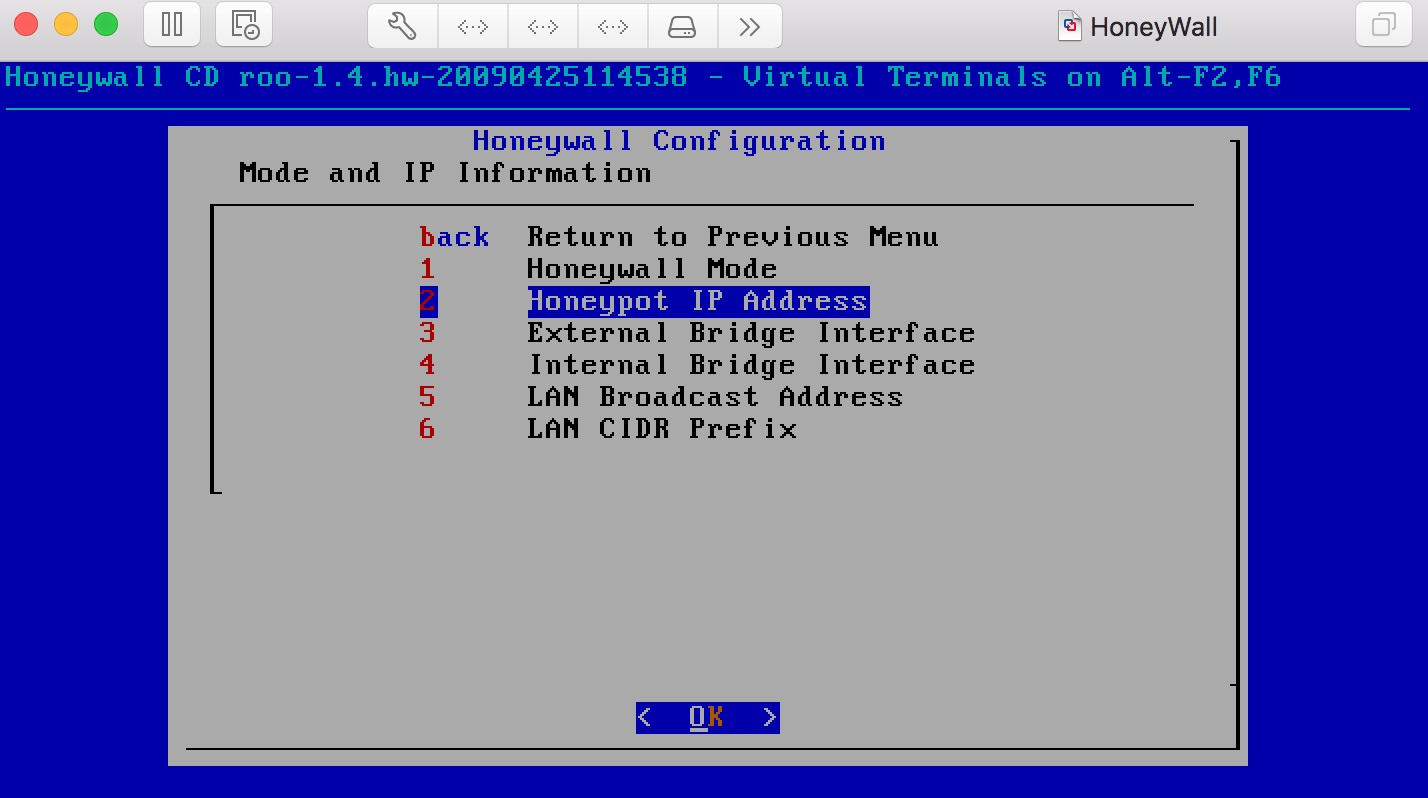

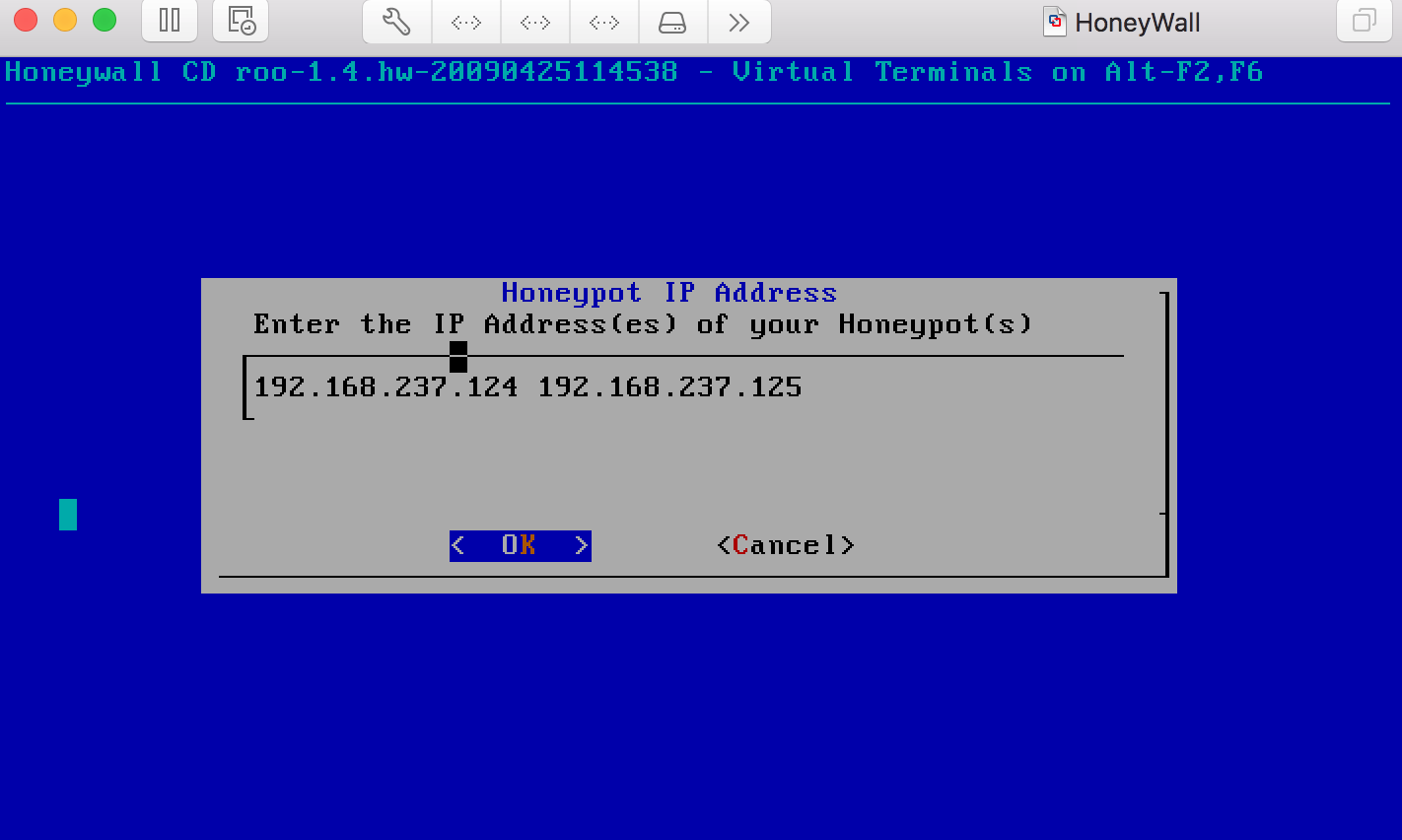

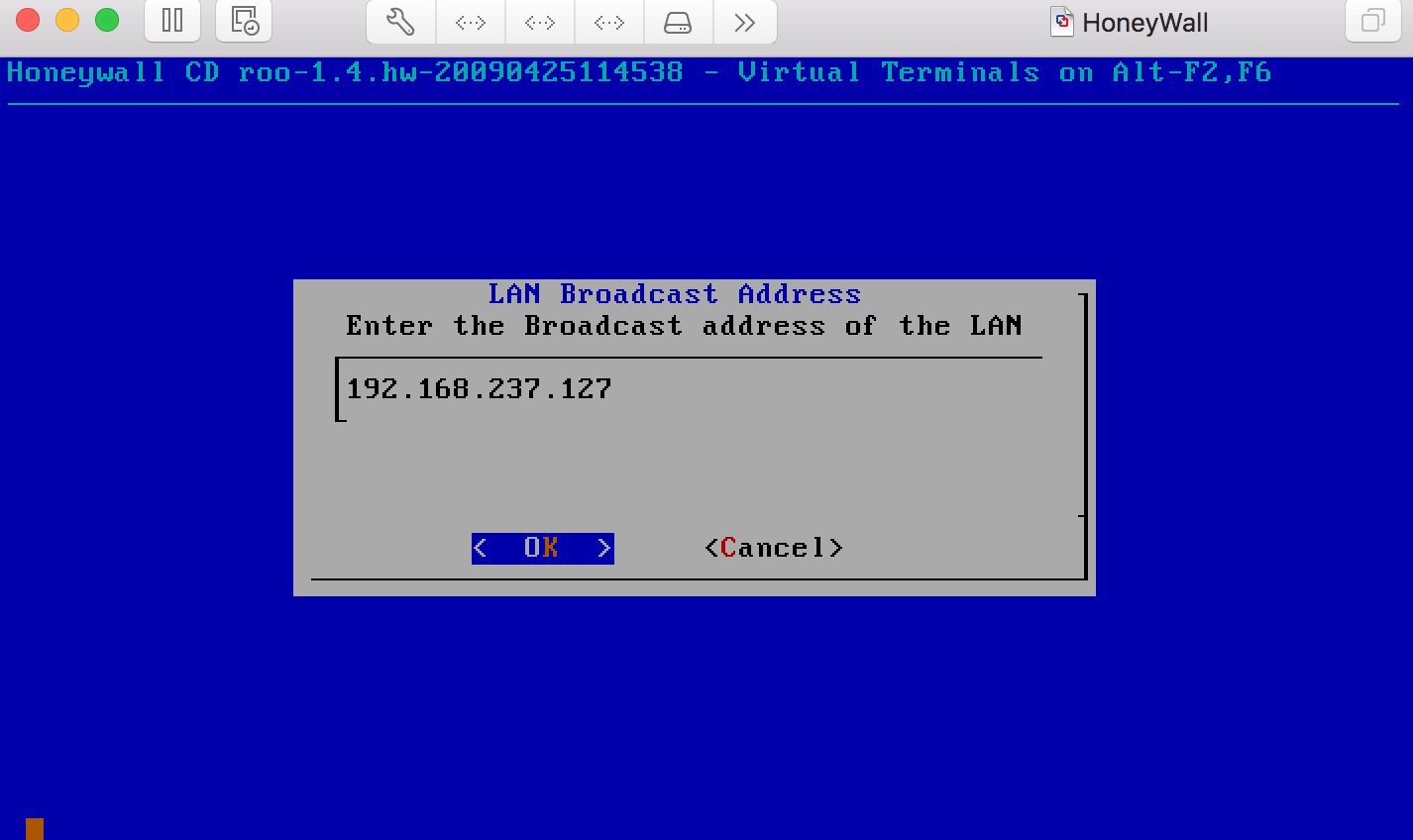

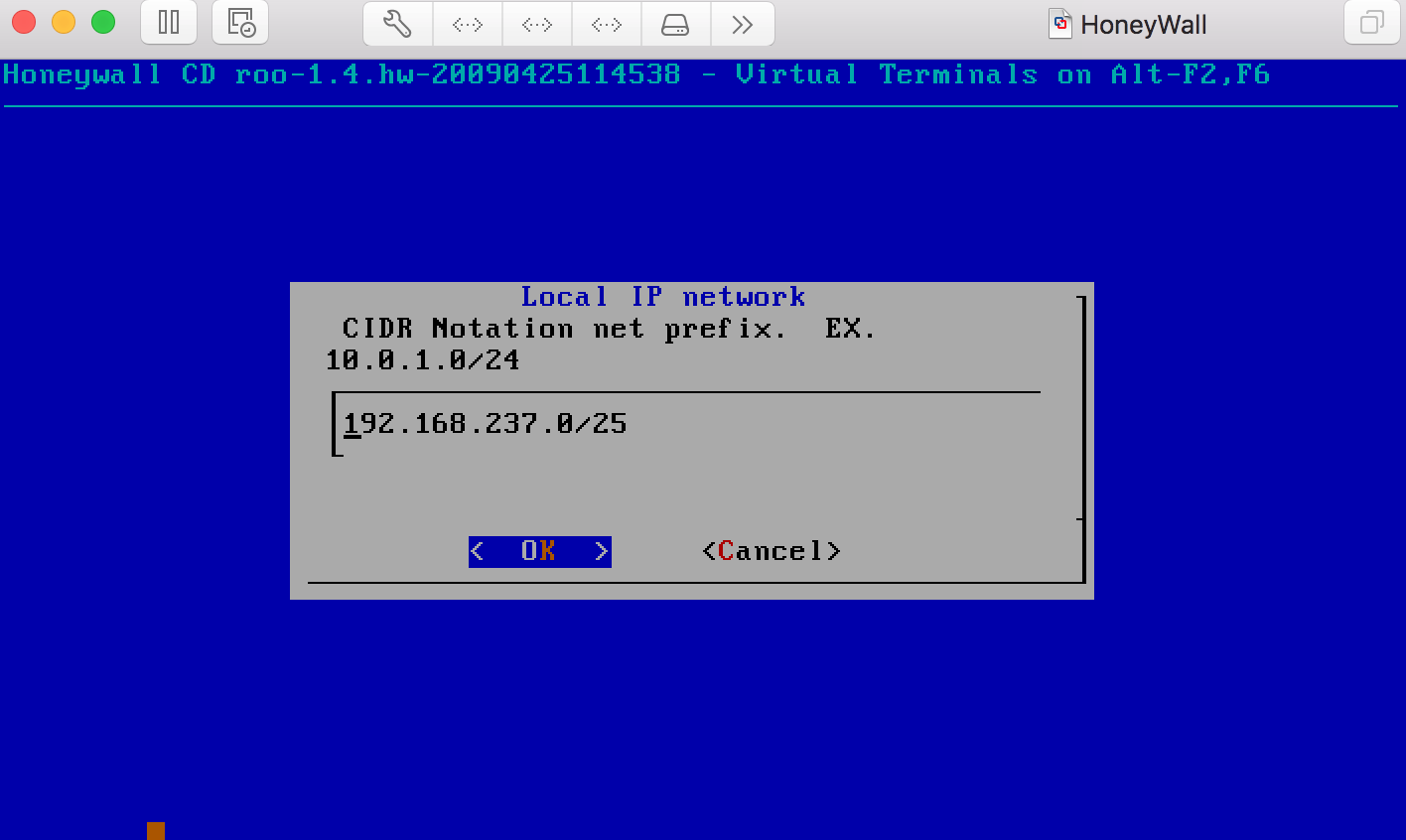

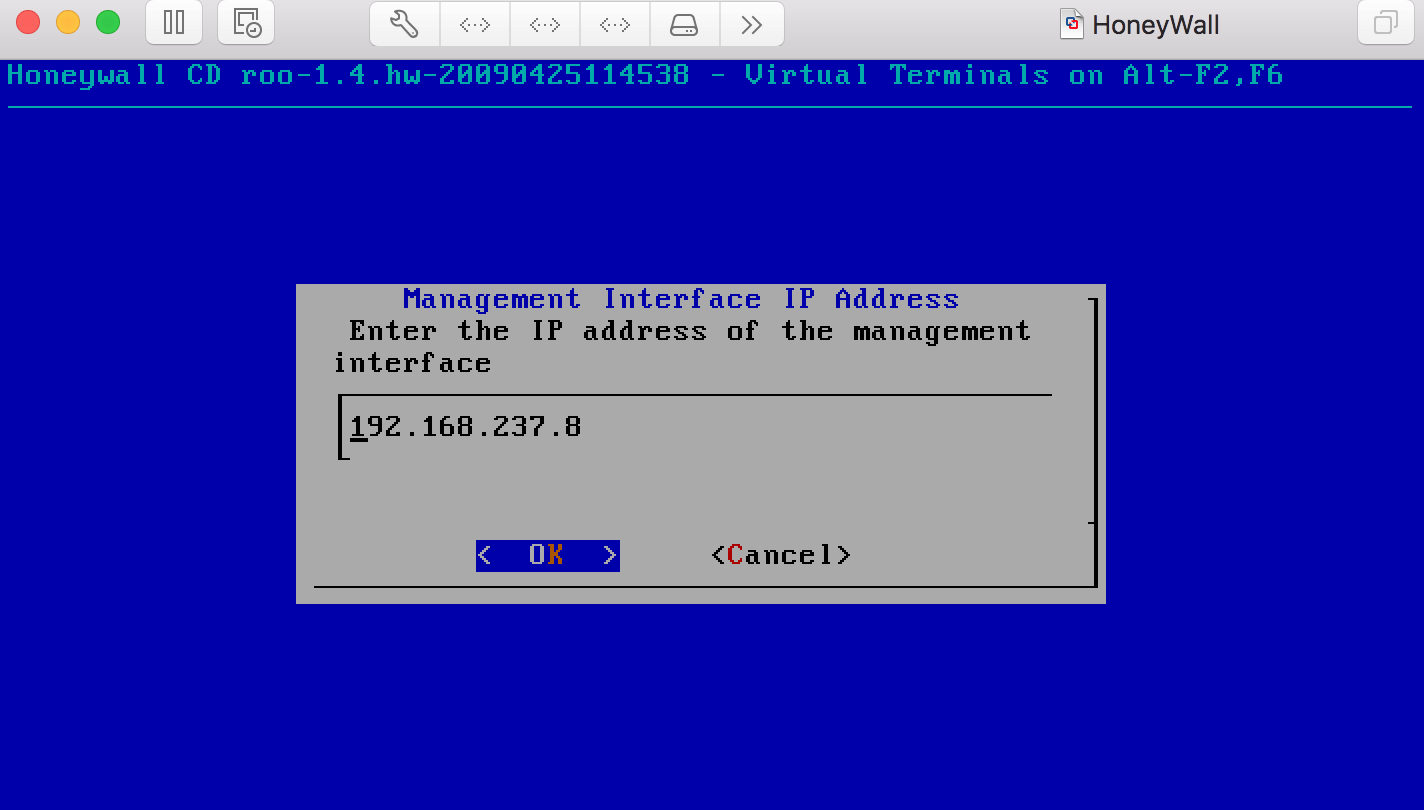

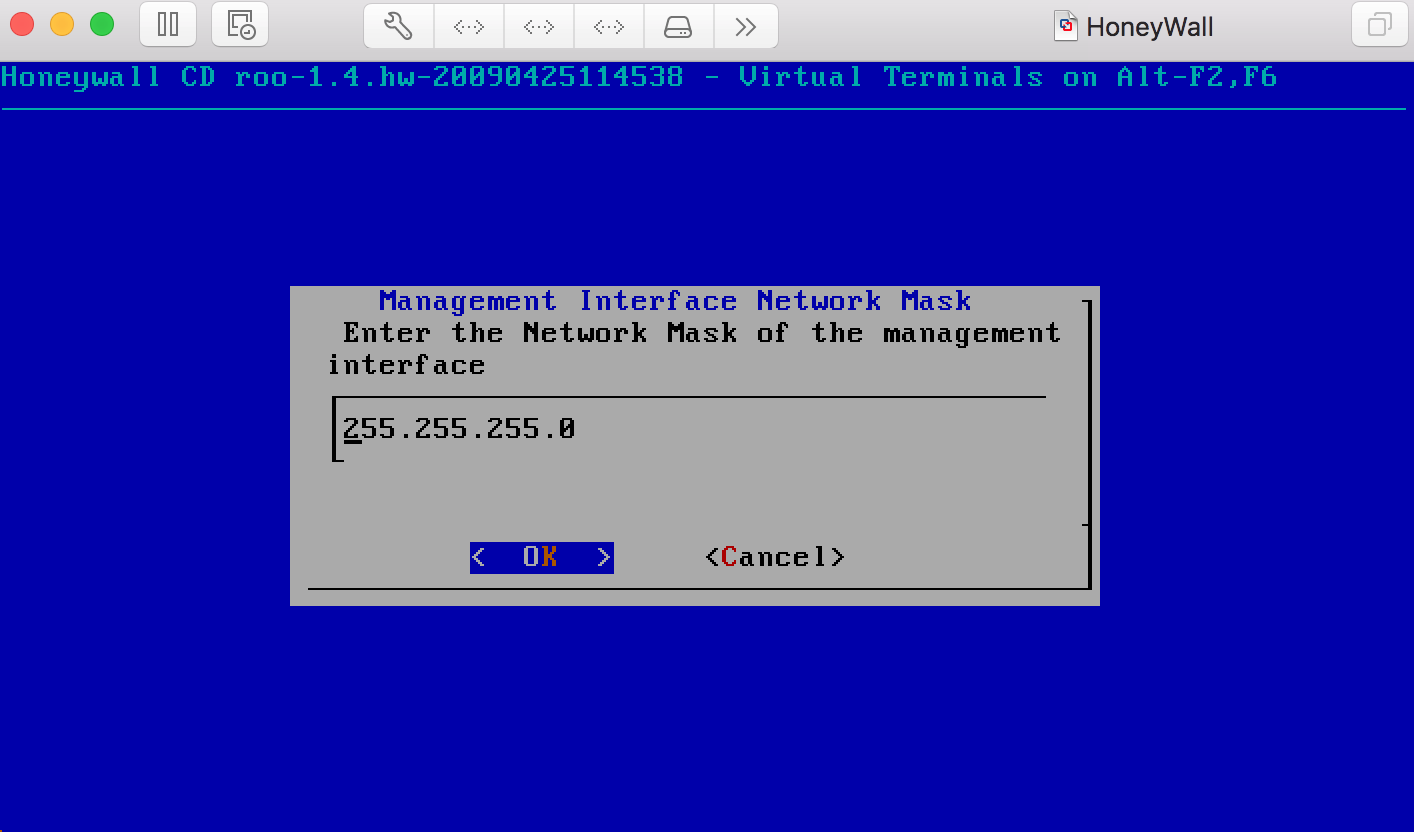

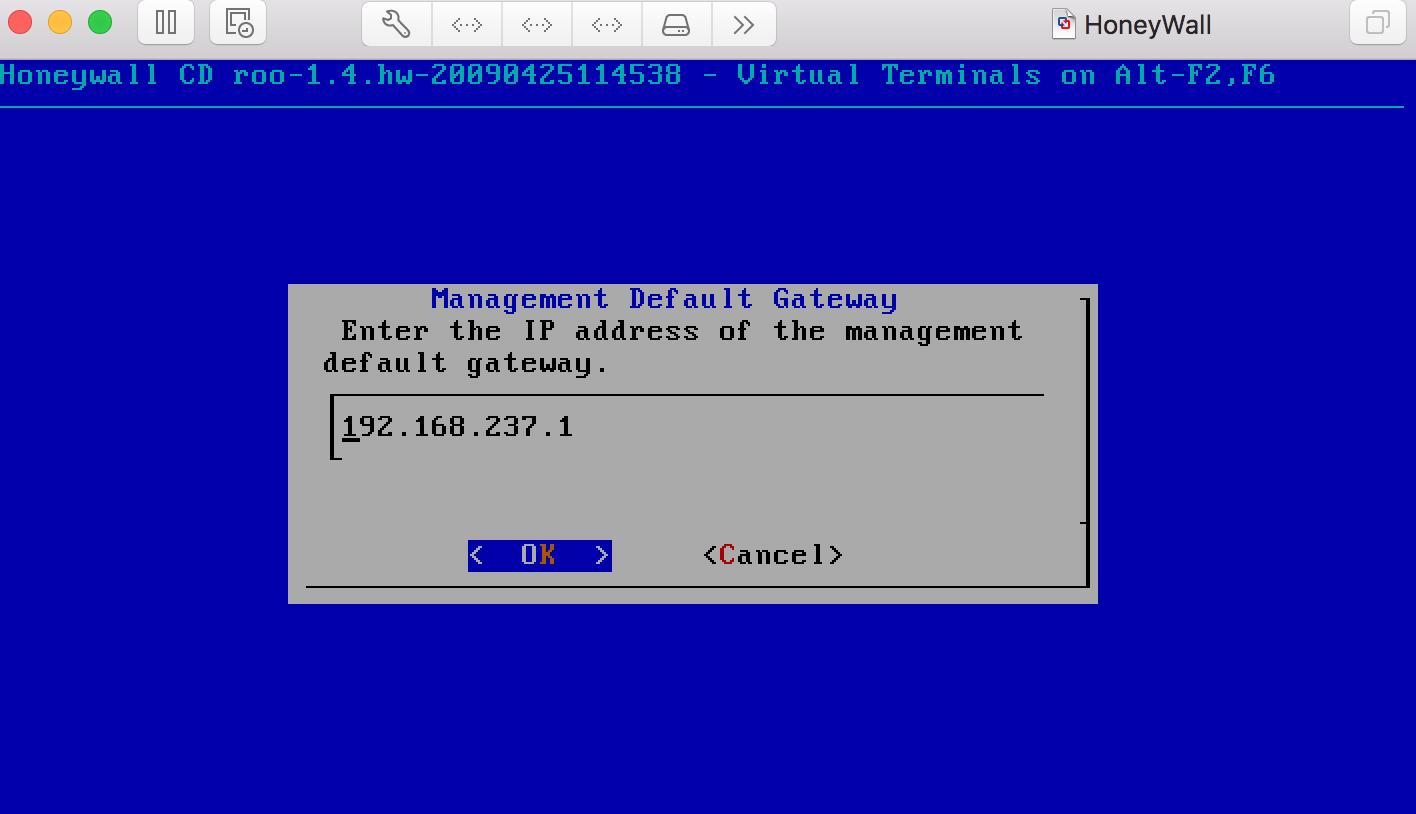

如果你进行到这一步那下面的就是改改数字了。主要分为三部分,一部分是IP信息,一部分是远程管理,最后一部分是Sebek的配置。首先进行IP信息的配置,如下。237是根据你上面建的网卡的子网IP来的。

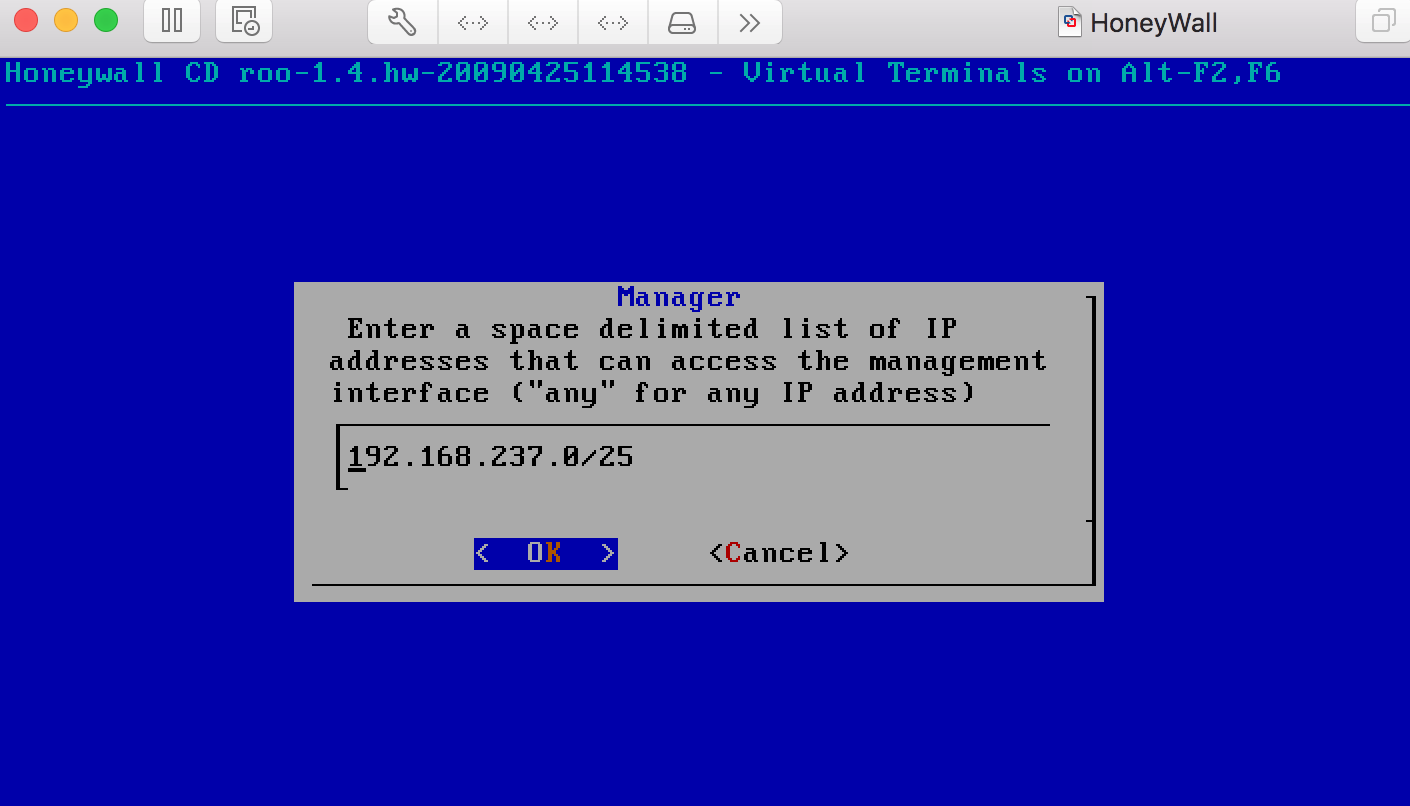

下面进入远程管理的一些信息设置。

最后是sebek的配置。设置IP和之前的远程管理一样,其他默认下去就好了。

蜜罐安装到这一步基本上是完成了,下面我们来测试一下。这就需要你的Windows XP Attacker了。打开IE浏览器,输入https://192.168.237.8进入。第一次登陆的用户名密码位roo/honey,登陆后提示更改密码,记住密码要含有字母大小写,特殊字符,数字,可真是复杂啊(记小本本上)。第二张图显示的就是网关的数据分析了。

最后,用kali ping一下我们的靶机,测试我们的系统配置有没有问题,顺便看看蜜罐什么反应?

首先,我们通过tcpdump -i eth0 icmp开始蜜罐的监听。然后Kali主机开始执行ping 172.16.245.128得到的结果如下。我们发现正常ping没问题,蜜罐也没问题。环境到这里也基本安装完成了。

相关软件的介绍

在安装的时候,我相信大家已经明白了攻击机、靶机的作用。

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

下面介绍下kali自带的几个常用的软件(只是了解,具体的技术后面学习使用):

- Wireshark:一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

- Ettercap:ettercap是一套用于中间人攻击的工具。和dsniff套件齐名。支持插件和过滤脚本,直接将账号、密码显示出来,不用人工提取数据。

- Dsniff套装:Dsniff套装主要是arpspoof和dsniff,前者用来进行arp欺骗,后者用于嗅探。

- Weevely:Weevely是一款使用python编写的webshell工具,主要是绕过网络限制,或者网络配置,使用socket进行代理进行内网探测。

- edb-debugger:具有图形化界面的反汇编工具。

上面的软件主要是针对网络包分析,中间人攻击,嗅探,权限提升,反汇编等方面挑选的较为优秀的软件,说明了他们的作用。

2.学习中遇到的问题及解决

- 问题一:MacOS与windows不一样导致很多东西没教程

- 问题一解决方案:慢慢摸索

- 问题二:安装蜜罐时的一些问题,如找不到menu,未选自定义安装等

- 问题二解决方案:均在上面说明

- 问题三:免费图床一天三十张图片不够用,这次真是太丰富了

- 问题三解决方案:加一个免费图床,双管齐下。

3.学习感悟、思考

- 网络攻防实践是一门需要动手的课,需要我们付出时间和精力仔仔细细的摸索,简单的东西也要认真做。

- 学习到了网络攻防环境的安装以及一些基本软件的使用,提高了自己的动手能力。

- 了解了攻击机,靶机,SEED虚拟机,蜜罐之间的各自的功能以及关系。

- 敬佩那些做CTF的,可以连续坐二十四个小时。在这次的实验中,我也浪费了许多时间,但是进步也很大。对我们的耐心也是一个极大的提高。