有一次,我骗她说我去睡觉了,但是还在朋友发的说说下面评论,她没有问我为什么骗她,而是问,你怎么醒了。。。

一、nmap介绍

1、主机探测

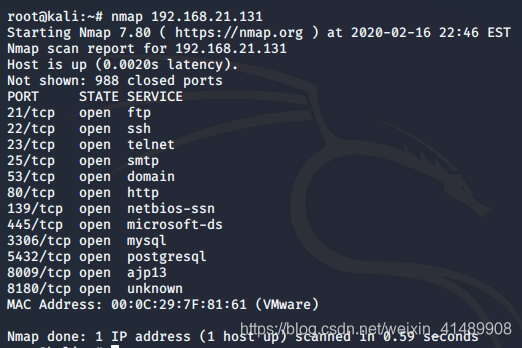

扫描单个主机:nmap 192.168.21.131

扫描整个子网:namp 192.168.21.0/24

扫描多个目标,命令如下:namp 192.168.21.130 192.168.21.131

扫描一个范围内的目标:nmap 192.168.21.1-131

扫描ip地址列表 nmap -iL ip.txt

显示扫描的所有主机列表:namp -sL 192.168.21.1/21

扫描除某ip外的所有主机:namp 192.168.21.1/21 -exclude 192.168.21.1

扫描除某一ip地址列表外的所有主机:nmap 192.168.1.1/24 -excludefile ip.txt

2、端口扫描

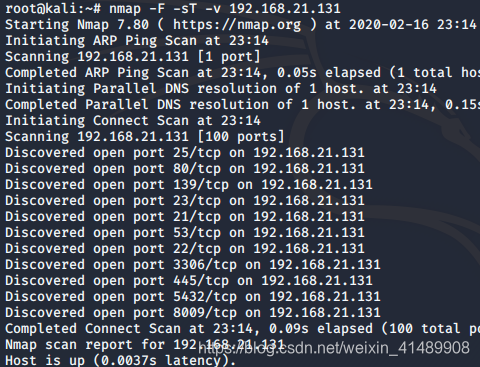

nmap -F -sT -v 192.168.21.131

-F:扫描100个最有可能开放的端口

-v:获取扫描的信息

-sT:TCP扫描,准确性高,但是容易被检测到,不写也行,默认的

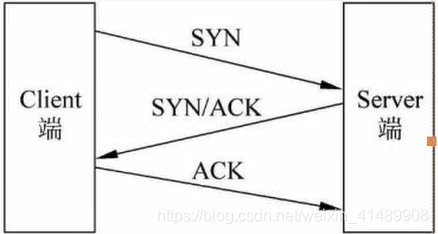

-sS:SYN扫描,不正常的tpc连接,不易被检测,但是需要管理员的权限

-PU:UDP ping扫描,准确性相对不高

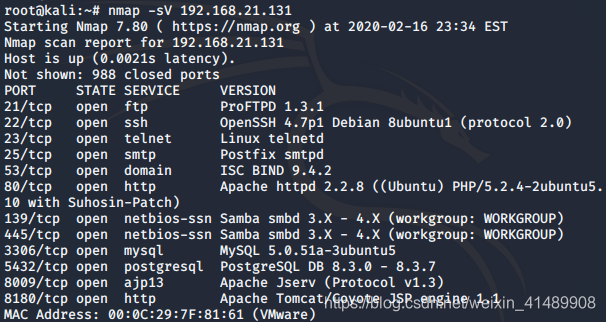

3、服务版本扫描

一般探测:nmap -sV 192.168.21.131

精准探测:nmap -sV --script unusual-port 192.168.21.131

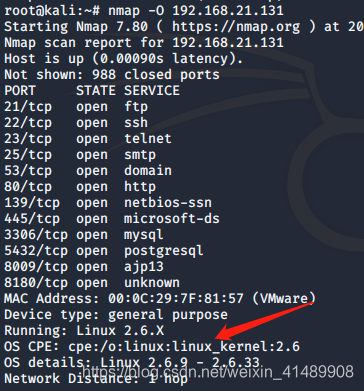

4、主机系统指纹识别

nmap -O 192.168.21.131

-oN 导出扫描结果

-oX 导出xml格式的扫描结果

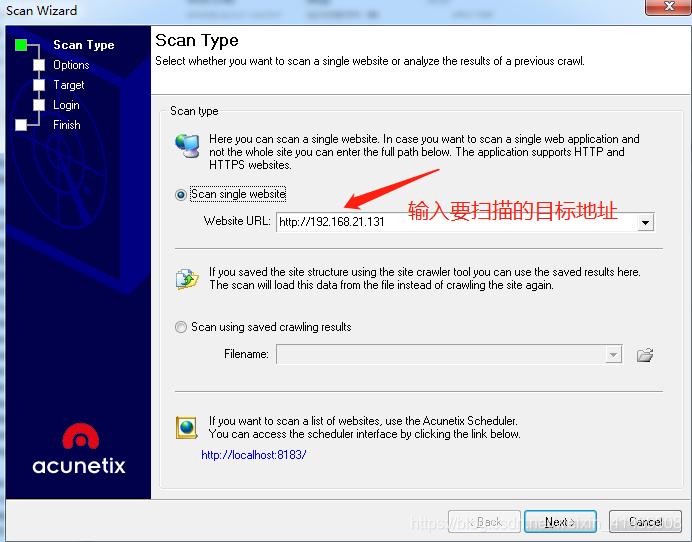

二、AWVS10.5介绍

1、新建扫描:file–new–web site scan

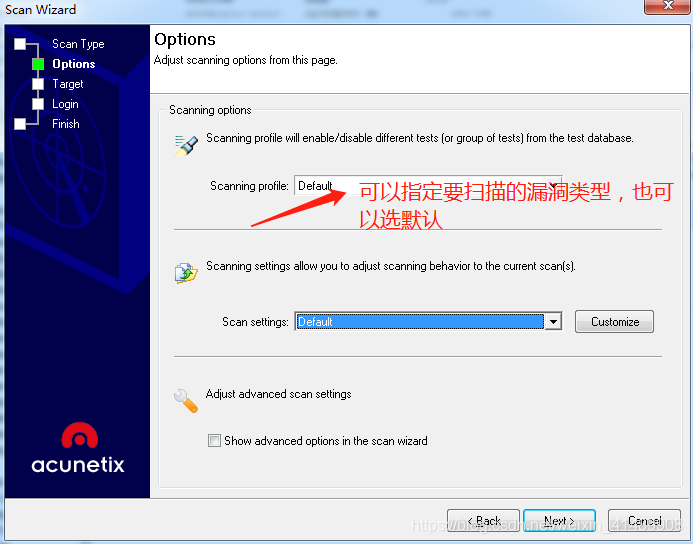

2、指定扫描漏洞的类型

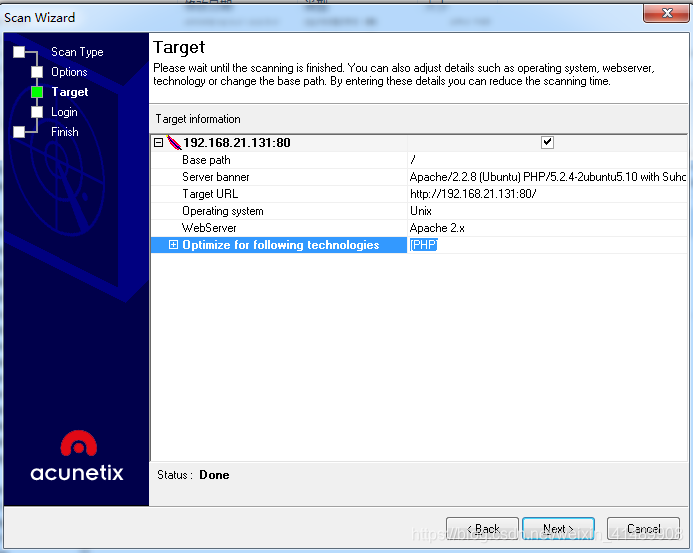

3、自动识别服务器的相关信息

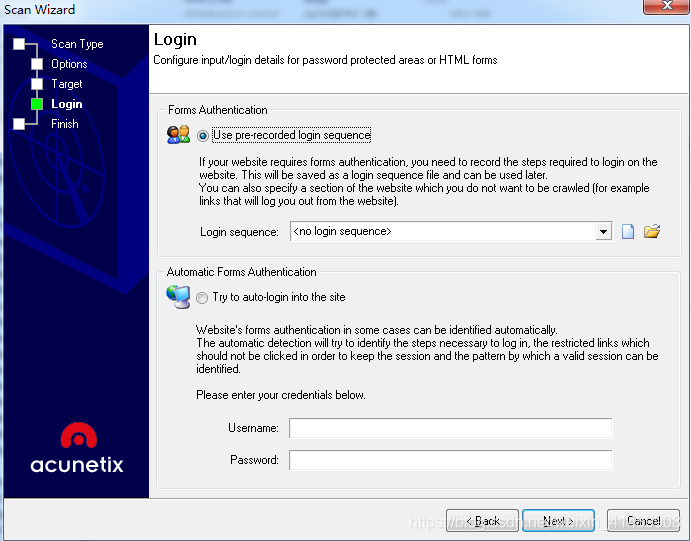

4、处理登陆页面,可以选择录制登陆操作,碰到登陆页面就安录像内容操作,也可以直接设置用户名和密码,碰到登陆页面就自动填入我们设置好的用户名和密码

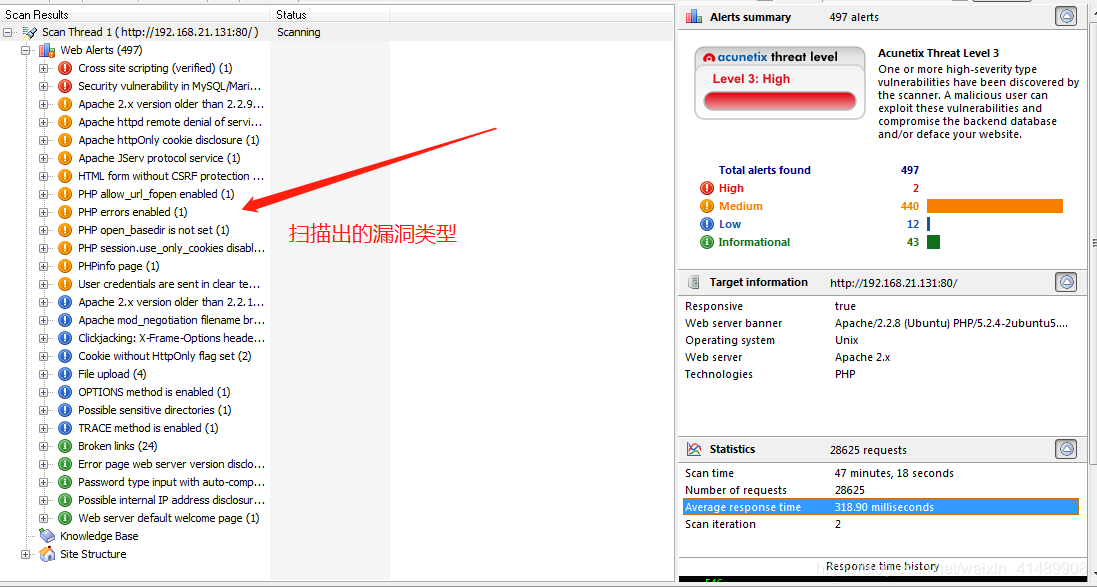

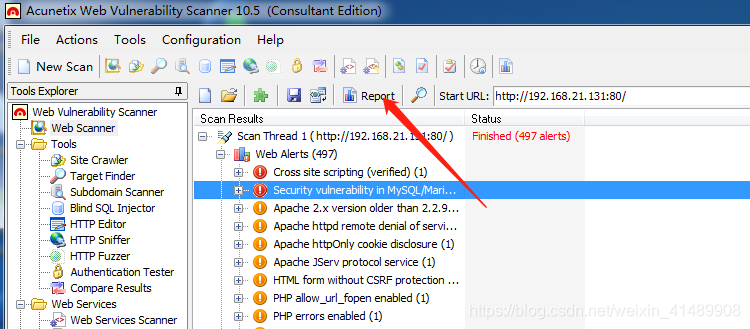

5、扫描结束,1个高危漏洞,440中危漏洞,12个低危漏洞,43个信息泄露,结果需要挨个分析,很多都是漏报的

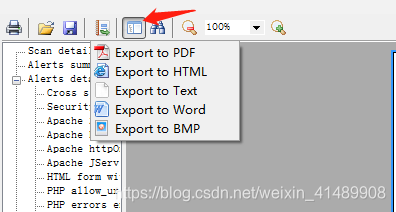

6、生成测试报告并导出

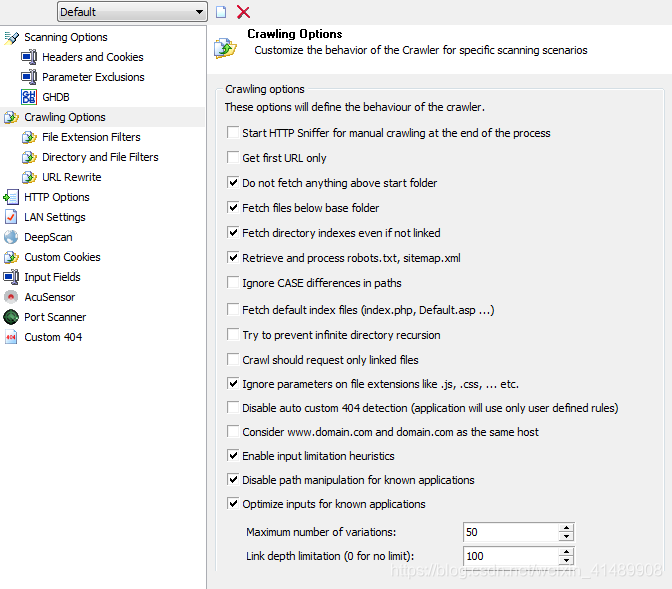

7、Site Crawler 爬虫工具

start HTTP Sniffer for manual crawling at the end of process:蜘蛛爬行过程结束后启动HTTP嗅探,以发行更多链接。

Get first URL only:只扫描首页,不抓取任何链接。

Do not fetch anyting above start folder:不扫描上级目录

Fetch files below base folder:扫描子目录。

Fetch directory indexes even if not linked:获取目录索引,即使没有关联性的。

Retrieve and process robots.txt, sitemap.xml. :抓取并分析robots.txt、sitemap.xml中出现的目录、URL。

lgnore CASE differences in paths:忽略目录的大小写敏感

fetch default index files (index.php,default.asp):尝试获取每个目录下的默认索引文件

try to prevent infinite derectory recursion:防止抓取到死循环的无限目录。

crawl should request only linked files: 爬行应请求只有关联性的文件。

ignore parameters on file extensions like .js .css…etc:忽略文件扩展名类似为js css的参数。

disable auto custom 404 detection(application will use only user defined reles):禁用自动定制404检测(应用程序将使用用户定义的规则)。

consider www.domain.com and domain.com as the same host:如果启用该项那么AWVS会认为www域名和顶级域名是同一主机。

enable input limitaion heuristics:如果启用该选项,并在同一目录下的文件被检测20多个相同的输入方案,抓取工具只会抓取前20个相同的输入方案。

disable path manipulation for known applications : 禁用已知应用程序的路径操作

optimize inputs for known applications: 对已知应用程序输入的优化。

maximum num ber of variations:变化的最大数目。

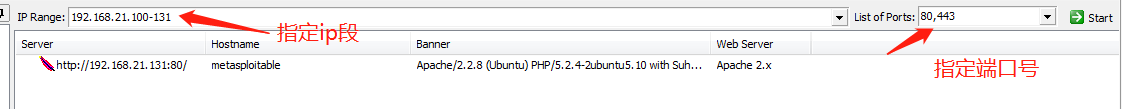

8、target finder 目标探测工具

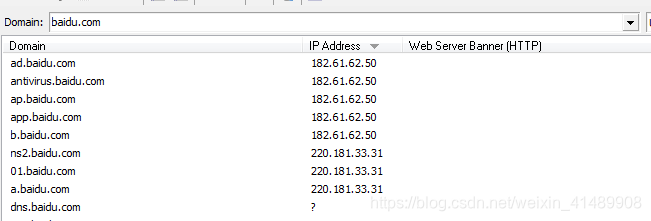

9、Subdomain Scanner 子域名探测工具

10、Blind SQL InjectionSQL盲注测试工具

11、HTTP editor:HTTP请求编辑模块

12、HTTP snifer: 抓包模块

13、httpfuzzer:fuzz模块

14、authentication tester:401验证模块(重点场景为:tomcat密码爆破等401验证)

15、compare results:结果比较模块

其他扫漏洞工具:Netsparker、M7lrvcms,Safe3wvs,Jsky,appscan、burpsuite、

禁止非法,后果自负

欢迎关注公众号:web安全工具库