说明:1. 未经授权的渗透测试都是违法的!

2. 文章用红色字体编写的部分是关键部分(认真看)!!!

3. 文章用黑色字体编写的部分是渣渣白内心独白,无关紧0!

4. 文章用其他颜色字体编写的部分是次要部分。

由于小伙伴们的强烈热情,我写下这篇博客。

文章内容:简单的使用Safe3 SQL工具拿下一个网站后台。

渣渣白之前本想是拿下一个难点网站在写这篇博客教学,但我现在觉得既然是教学就不能太难,所以就用一个简单站点做为教学。

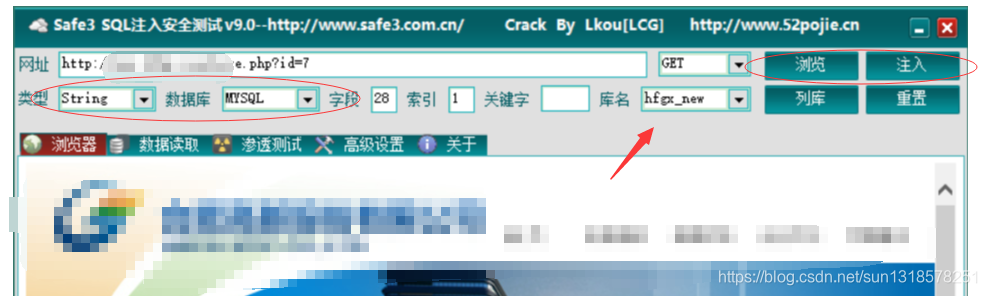

第一步:找到网站有注入点的地方。

点击注入,工具会快的就分析出注入类型,数据库类型,数据库名称等信息。

第二步:(工具会自动弹到数据读取的页面)

我们点击获取表名,选取表名获取字段,选取字段获取数据。

当时渣渣白看见admin我就开心,这不就99%几率被我拿下了吗?O(∩_∩)O哈哈~password那一栏虽然是被加密的,但是就你这个程序员这个技术用个md5加密,我就没有办法了吗?瞧你的小样!

第三步:导出数据(温馨提示千万别点复制,这个工具会报错,很容易就崩溃了,很容易就白搞之前的心血就白费了。)数据导出在工具的安装目录下的result.log文件中,当然工具也会提示的。用记事本打开就行。

这里我们发现有root+哔哩巴拉的一堆和admin+哔哩巴拉的一堆,很明显的不是root就是admin了,然后把密码解密出来,这个站就拿下了。