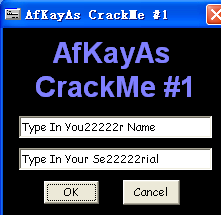

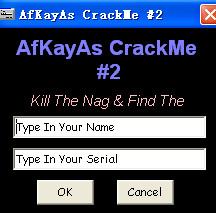

点击serial name 进入一个注册窗口

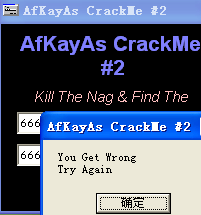

随便输入,提示错误。按照常理,它应该是对输入的内容进行一个判断,结果不正确语句跳到弹出窗口的部分。

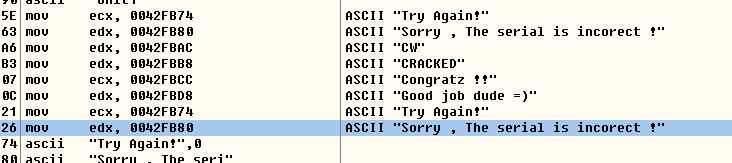

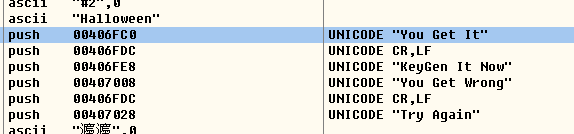

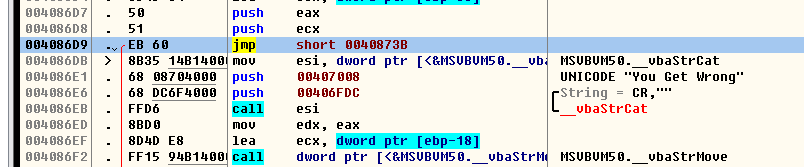

OD打开,查找参考文本,找到它弹出调用的那一个语句

很明显,上边的goodjob 是对成功注册的一个弹窗

判断断点可知,它在jnz处跳转,跳过了注册成功的弹窗,到了失败窗口。

将其Nop,保存后再运行。

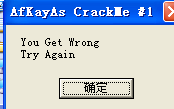

爆破成功

提示错误

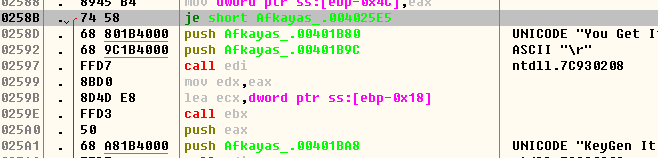

OD查看,查找文本

跟随地址发现,这一行是从上一行跳转过来的。

可以发现,如果不跳转,会执行成功的窗口,那么nop即可

3

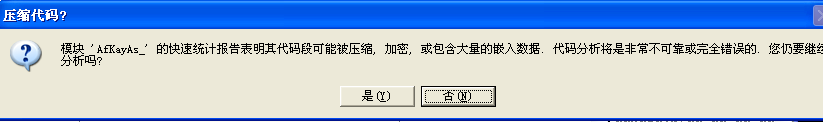

养成个好习惯,先拖入PEID

无壳,输入提示

OD查看,和上次不同的是一进OD就显示

emmm,走一步看一步吧

老方法,跟进去查看

窗口函数前边有一个jmp跳转,但是它是往下跳转的的,无条件,继续往上看

je跳转是跳到4086DB 正好到了提示错误的窗口,NOP掉即可

4

看了一下资源文件,

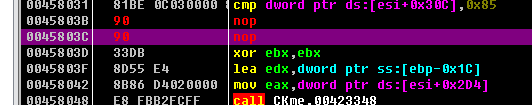

找到成功跳转窗口

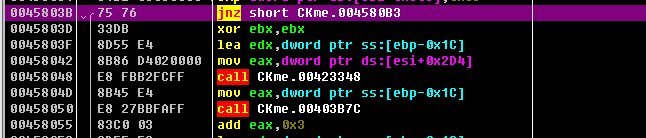

有一个向上的跳转,往上查找

这个jnz 跳过了注册成功窗口,不能让其跳转

NOP处理

运行成功