第二个crackme。

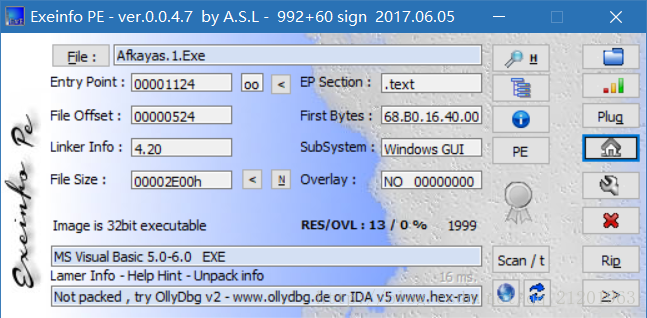

给的还是一星难度,我们看下信息:

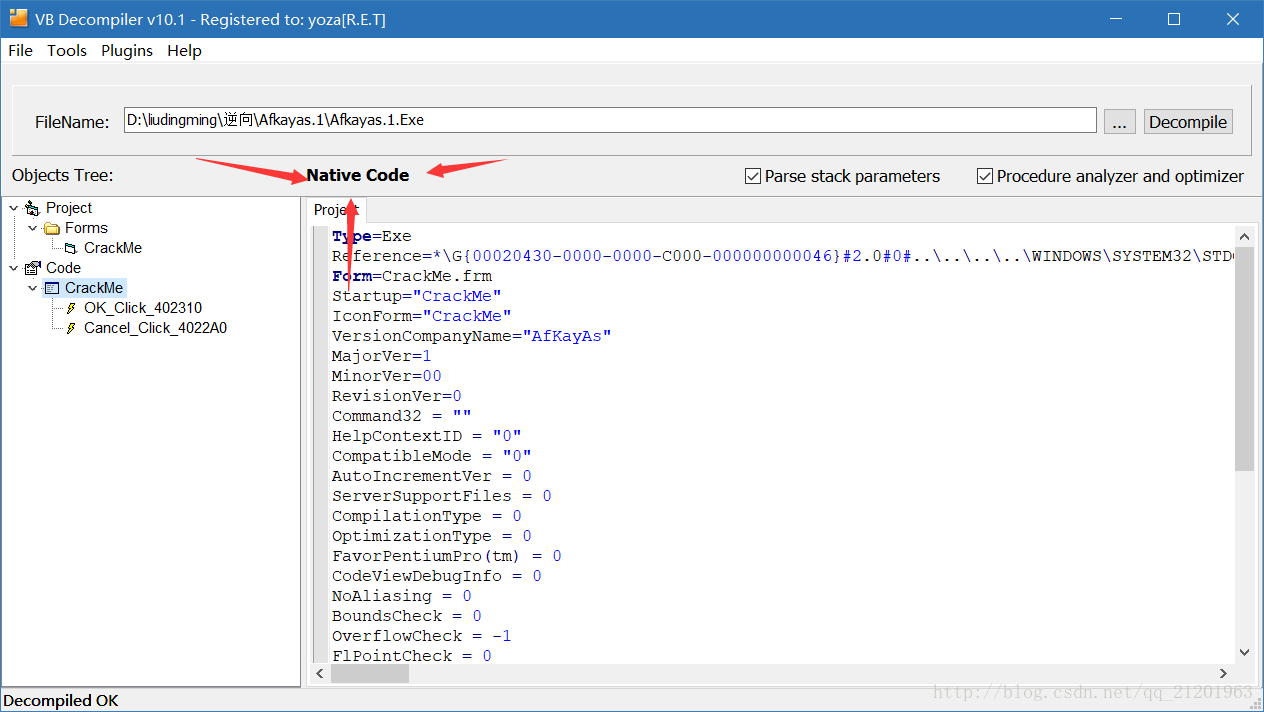

vb程序,那么用VBDecompiler看一下

是nativecode,按钮事件观察下发现也很简单,但VBDecompiler有的时候反编译的不完全,保险起见用od。

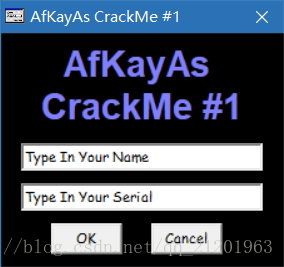

启动界面如下= =.

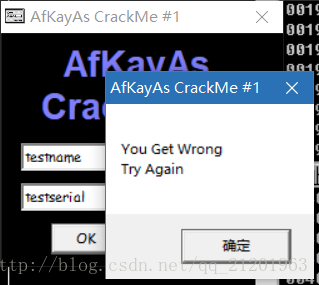

老套路,输testname和testserial

od按f12暂停,alt+k看堆栈

最下面的那个是来自主程序的msgbox调用,右键显示一下调用

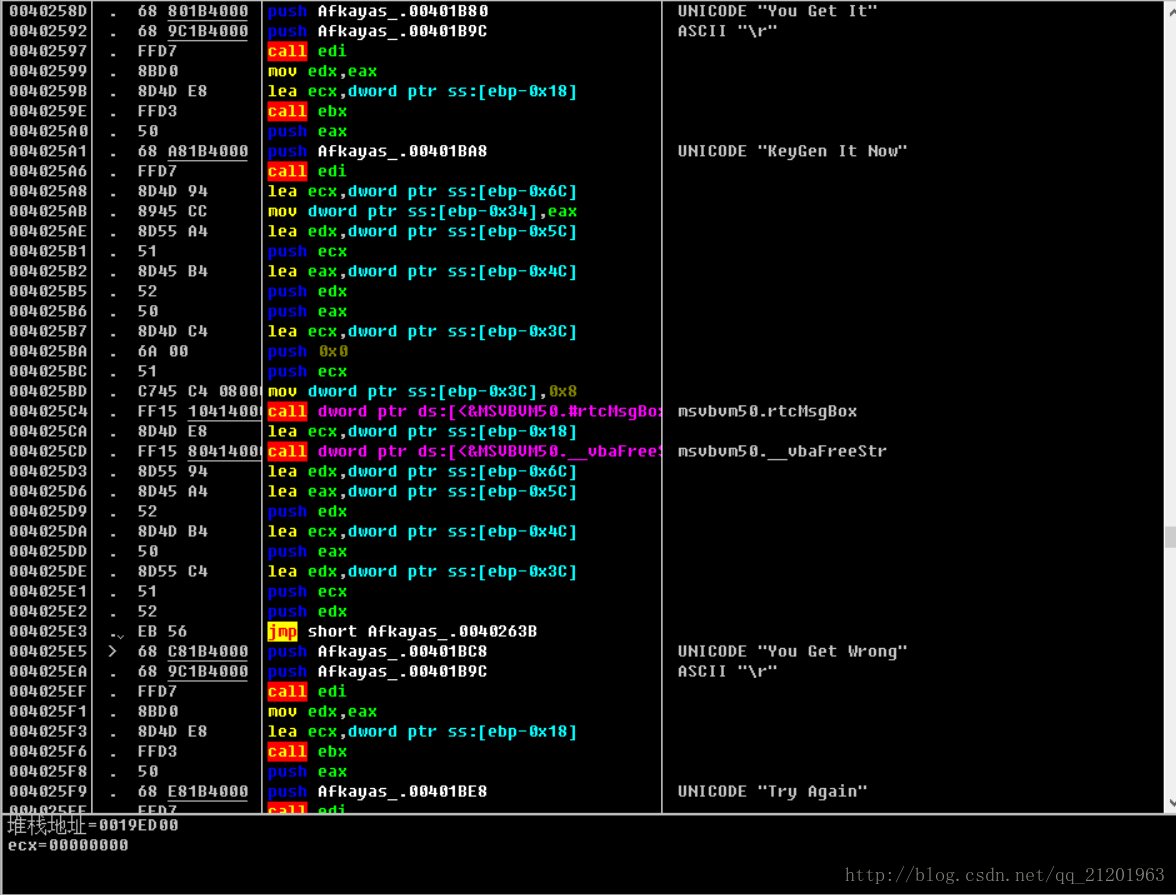

果不其然,在调用附近发现了两种msgbox,一个正确一个错误

简单的观察一下把:

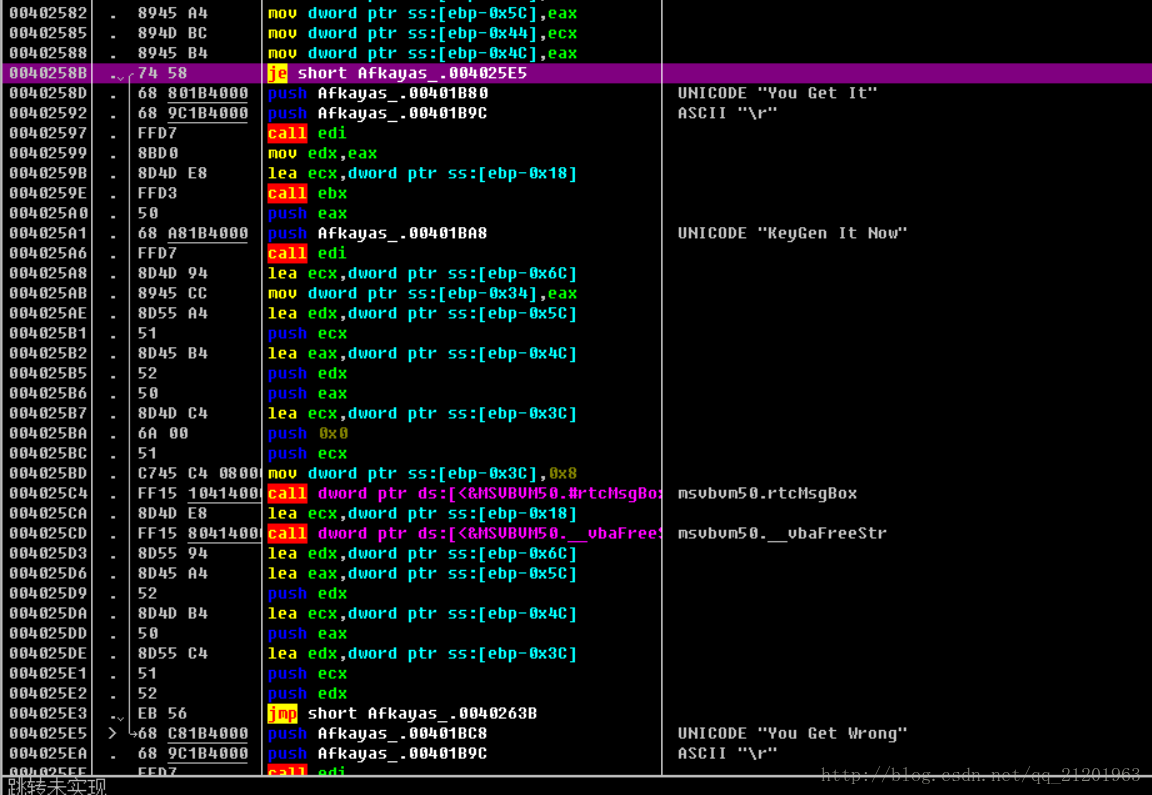

发现0040258B是关键跳,跳转到错误的msgbox,那就nop一下:

爆破小组施工完毕。

算法

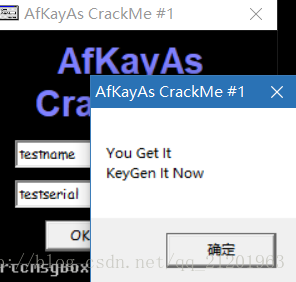

在vbdecompiler里可以看见算法并不复杂,动态分析一下(PS:直接IDA静态分析刚刚关键跳0040258B的位置是不行的,不知道为什么,ida总是没法把vb程序用图形表示出来T.T):

发现serial是AKA-(name长度*0x17CFB)

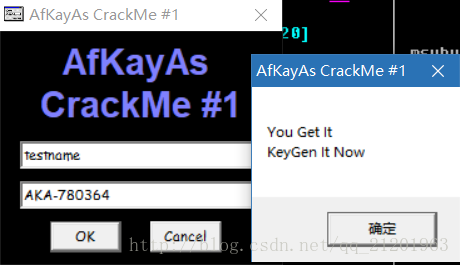

测试一下:

施工完毕=.=