实验环境:windows2003、ewebeditor编辑器

实验步骤:

一、搭建环境

1.将下载好的eweb目录放到C:\Inetpub\wwwroot目录下

2.给eweb文件夹设置权限,依次点击:右键——属性——安全,将Internet 来宾用户和IIS_WAP用户得权限都设置成完全控制

3.在浏览器输入IP/eweb/admin_login.asp

即可进入到下面界面:

二、解析漏洞

扫描二维码关注公众号,回复:

9312059 查看本文章

漏洞一:数据库路径漏洞

数据库路径是eweb/db/ewebeditor.mdb

1.将该数据库文件下载下来

2.打开该文件,查看第三个表系统的信息,可查看到用户名和密码

3.到cmd5网站上进行解码,知道该用户和密码,即可登录

漏洞二:目录遍历漏洞

1.选择上传文件管理,随意选择一个目录,输入路径:dir=..,可见报错

2.调整环境

依次打开iis服务器——右键点击网站的属性——主目录——配置——选项——启用父路径——确定

3.重复刚才的操作,可看到显示与刚才不同了

4.继续查看,可看到系统内部的目录

漏洞三:文件上传漏洞

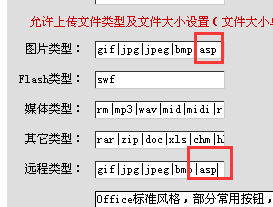

1.打开样式管理

选择右侧任意一个样式的设置,添加asp格式的文件

2.上传1.asp文件,上传成功

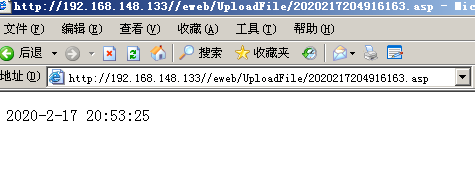

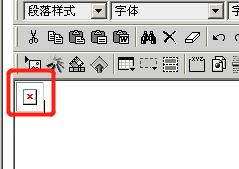

3.点击左下角的代码,复制路径到浏览器,这时发现代码执行成功