1 PC端实验

1.1 PC端抓包

Wireshark在上节课已经做过介绍,此处不再赘述,直接进入抓包过程。首先登录多米音乐官方网站http://www.duomi.com/,点击注册进行新账号注册,注册界面如图1.1所示。

图1.1 多米帐号注册

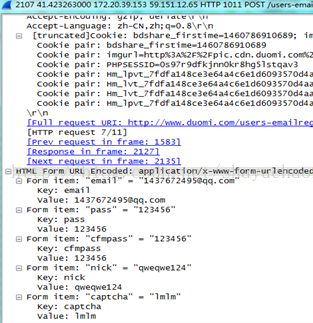

填写相关信息后点击注册,并在wireshark中查看相关报文,如图1.2所示。在图1.2中可以看到,五个项目分别对应了注册界面的五个输入框,特别值得注意的是第二项“pass”和第三项“cfmpass”分别是密码和确认密码,这两项在注册过程中居然是明文传输的,可见这些帐号密码在服务器的数据库中必然也是明文存储的。

图1.2 注册报文

注册完成后,进入登录,登录界面十分简单,只需输入帐号密码即可,此处不再截图,直接给出登录时向服务器发送的报文图1.3。可以看到这里有三个项目,“user”和“pass”分别表示帐号和密码,此处帐号依旧是明文,但可以看到密码已经进行了加密,根据密文形式判断经过了某种哈希算法加密,但暂时无法判断是何种加密方式。

图1.3 登录报文

1.2 Hash值识别

哈希算法将任意长度的二进制值映射为较短的固定长度的二进制值,这个小的二进制值称为哈希值。哈希值是一段数据唯一且极其紧凑的数值表示形式。如果散列一段明文而且哪怕只更改该段落的一个字母,随后的哈希都将产生不同的值。要找到散列为同一个值的两个不同的输入,在计算上是不可能的,所以数据的哈希值可以检验数据的完整性。一般用于快速查找和加密算法。

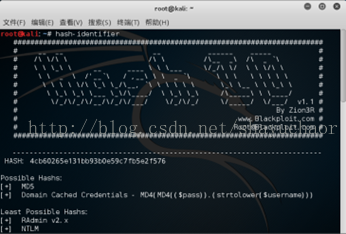

在Kali Linux操作系统中,有一个Hash Identifier工具,可用于识别哈希值的加密方式。打开控制台输入hash-identifier指令,如图1.4所示,启动成功后输入刚才抓获的哈希值,出现结果,分别在图1.4和图1.5中显示。在图1.4中可以看到,最有可能的加密方式是MD5加密,而在图5中则显示了其他有可能的加密方式,其中还有一些给出了可能的加盐方式。根据HashIdentifier的运行结果,首先尝试md5解密。

图1.4 Hash Identifier 1

图1.5 Hash Identifier 2

1.3 查看网页源代码

除了抓包,还可以直接在网页查看源代码,很多网页都是使用JS代码对用户名密码进行加密操作。

在登录界面处右击,查看框架源代码,在代码中看到<scripttype="text/javascript" src="/plugin/jsDES/md5.js"></script>,点开这个md5.js文件,发现其中是md5加密的javascript实现代码,这与Hash Identifier的运行结果一致,由此推断密文就是密码经过了md5加密。

Md5.js文件的代码贴在附录处,可供md5的参考学习用。

1.4 Hash解密

这里要做的虽然叫做md5解密,但根据md5的原理,普遍意义上的解密在理论上是不可能实现的,因为md5加密本身具有不可逆性。这一部分老师已经在课上做过详细讲解,相信大家已经掌握的很好了。

Cmd5.com网站号称拥有24万亿条记录,占用160T硬盘,破解成功率达到95%,成功率姑且不论,但这么庞大的数据库必然在做碰撞时有很大优势。如图1.6所示

图1.6 md5破解

2 APP端实验

2.1 APP端抓包

在思考如何在手机端抓包时,考虑了几个备选方案。第一个是在手机上下载抓包用的APP,目前此类APP也有很多,例如Packet Capture, tcpdump等,前者不需要root即可使用,在谷歌商店可以下载到,后者则需root后才能使用。第二个方案是在电脑上使用wireshark进行抓包,这就需要电脑上有无线网卡,并创建一个热点供手机连接上网用。综合考虑后,还是选择在电脑上使用wireshark抓包。

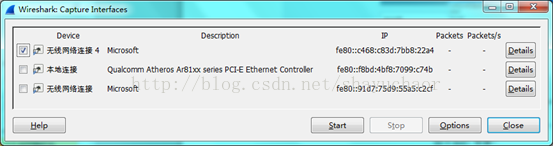

在笔记本电脑上创建一个无线连接,使用手机连上这个无线连接,然后打开wireshark选择无线网络接口开始抓包,如图1.7所示。

图1.7 wireshark接口选择

抓到的报文保存在附件duomi.pcapng中,查看附件中的通信报文可以发现,多米音乐APP在与服务器通信时使用的是TCP协议,而非HTTP协议,在仔细查看相关报文后可以看到TCP协议传输的数据部分都经过了加密处理,无法直接读取,而这里又无法得知报文的加密方式,因此考虑对apk进行反编译,查看程序源代码。

2.2 apk文件反编译

首先先下载几个工具,apktool、dex2jar和jd-gui。其中apktool反编译出来的是smali文件,类似汇编代码,可读性较差,因此不予采用。

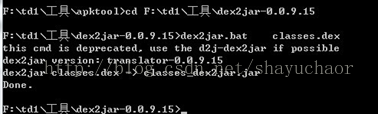

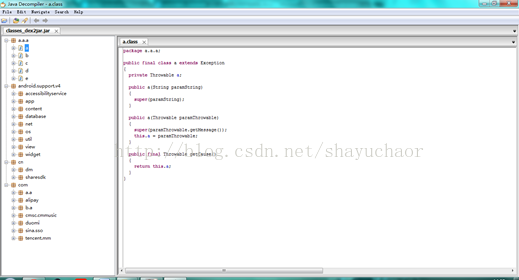

下载上述工具中的dex2jar和jd-gui,解压。将要反编译的APK后缀名改为.rar或则.zip,并解压,得到其中的classes.dex文件(它就是java文件编译再通过dx工具打包而成的),将获取到的classes.dex放到之前解压出来的工具dex2jar-0.0.9.15 文件夹内,在命令行下定位到dex2jar.bat所在目录,输入dex2jar.bat classes.dex,效果如图1.8所示。运行后在该目录下会生成一个classes_dex2jar.jar文件,然后打开工具jd-gui.exe,之后用该工具打开之前生成的classes_dex2jar.jar文件,就可以看到反编译出的源码了,如图1.9所示。

图1.8 dex2jar使用

图1.9 jd-gui界面

在图1.9中可以看到有很多a,b,c之类的文件名,这说明这个apk经过了混淆处理,在http://www.360doc.com/content/13/1030/13/9171956_325291164.shtml上对代码混淆做了详细讲解,可供参考学习。由于这些代码经过了混淆处理,那么想要读懂显然是十分困难的,因此只得作罢。

3 附录

String.prototype.MD5 = function (bit)

{

var sMessage = this;

function RotateLeft(lValue, iShiftBits) { return (lValue<<iShiftBits) | (lValue>>>(32-iShiftBits)); }

function AddUnsigned(lX,lY)

{

var lX4,lY4,lX8,lY8,lResult;

lX8 = (lX & 0x80000000);

lY8 = (lY & 0x80000000);

lX4 = (lX & 0x40000000);

lY4 = (lY & 0x40000000);

lResult = (lX & 0x3FFFFFFF)+(lY & 0x3FFFFFFF);

if (lX4 & lY4) return (lResult ^ 0x80000000 ^ lX8 ^ lY8);

if (lX4 | lY4)

{

if (lResult & 0x40000000) return (lResult ^ 0xC0000000 ^ lX8 ^ lY8);

else return (lResult ^ 0x40000000 ^ lX8 ^ lY8);

} else return (lResult ^ lX8 ^ lY8);

}

function F(x,y,z) { return (x & y) | ((~x) & z); }

function G(x,y,z) { return (x & z) | (y & (~z)); }

function H(x,y,z) { return (x ^ y ^ z); }

function I(x,y,z) { return (y ^ (x | (~z))); }

function FF(a,b,c,d,x,s,ac)

{

a = AddUnsigned(a, AddUnsigned(AddUnsigned(F(b, c, d), x), ac));

return AddUnsigned(RotateLeft(a, s), b);

}

function GG(a,b,c,d,x,s,ac)

{

a = AddUnsigned(a, AddUnsigned(AddUnsigned(G(b, c, d), x), ac));

return AddUnsigned(RotateLeft(a, s), b);

}

function HH(a,b,c,d,x,s,ac)

{

a = AddUnsigned(a, AddUnsigned(AddUnsigned(H(b, c, d), x), ac));

return AddUnsigned(RotateLeft(a, s), b);

}

function II(a,b,c,d,x,s,ac)

{

a = AddUnsigned(a, AddUnsigned(AddUnsigned(I(b, c, d), x), ac));

return AddUnsigned(RotateLeft(a, s), b);

}

function ConvertToWordArray(sMessage)

{

var lWordCount;

var lMessageLength = sMessage.length;

var lNumberOfWords_temp1=lMessageLength + 8;

var lNumberOfWords_temp2=(lNumberOfWords_temp1-(lNumberOfWords_temp1 % 64))/64;

var lNumberOfWords = (lNumberOfWords_temp2+1)*16;

var lWordArray=Array(lNumberOfWords-1);

var lBytePosition = 0;

var lByteCount = 0;

while ( lByteCount < lMessageLength )

{

lWordCount = (lByteCount-(lByteCount % 4))/4;

lBytePosition = (lByteCount % 4)*8;

lWordArray[lWordCount] = (lWordArray[lWordCount] | (sMessage.charCodeAt(lByteCount)<<lBytePosition));

lByteCount++;

}

lWordCount = (lByteCount-(lByteCount % 4))/4;

lBytePosition = (lByteCount % 4)*8;

lWordArray[lWordCount] = lWordArray[lWordCount] | (0x80<<lBytePosition);

lWordArray[lNumberOfWords-2] = lMessageLength<<3;

lWordArray[lNumberOfWords-1] = lMessageLength>>>29;

return lWordArray;

}

function WordToHex(lValue)

{

var WordToHexValue="",WordToHexValue_temp="",lByte,lCount;

for (lCount = 0;lCount<=3;lCount++)

{

lByte = (lValue>>>(lCount*8)) & 255;

WordToHexValue_temp = "0" + lByte.toString(16);

WordToHexValue = WordToHexValue + WordToHexValue_temp.substr(WordToHexValue_temp.length-2,2);

}

return WordToHexValue;

}

var x=Array();

var k,AA,BB,CC,DD,a,b,c,d

var S11=7, S12=12, S13=17, S14=22;

var S21=5, S22=9 , S23=14, S24=20;

var S31=4, S32=11, S33=16, S34=23;

var S41=6, S42=10, S43=15, S44=21;

// Steps 1 and 2. Append padding bits and length and convert to words

x = ConvertToWordArray(sMessage);

// Step 3. Initialise

a = 0x67452301; b = 0xEFCDAB89; c = 0x98BADCFE; d = 0x10325476;

// Step 4. Process the message in 16-word blocks

for (k=0;k<x.length;k+=16)

{

AA=a; BB=b; CC=c; DD=d;

a=FF(a,b,c,d,x[k+0], S11,0xD76AA478);

d=FF(d,a,b,c,x[k+1], S12,0xE8C7B756);

c=FF(c,d,a,b,x[k+2], S13,0x242070DB);

b=FF(b,c,d,a,x[k+3], S14,0xC1BDCEEE);

a=FF(a,b,c,d,x[k+4], S11,0xF57C0FAF);

d=FF(d,a,b,c,x[k+5], S12,0x4787C62A);

c=FF(c,d,a,b,x[k+6], S13,0xA8304613);

b=FF(b,c,d,a,x[k+7], S14,0xFD469501);

a=FF(a,b,c,d,x[k+8], S11,0x698098D8);

d=FF(d,a,b,c,x[k+9], S12,0x8B44F7AF);

c=FF(c,d,a,b,x[k+10],S13,0xFFFF5BB1);

b=FF(b,c,d,a,x[k+11],S14,0x895CD7BE);

a=FF(a,b,c,d,x[k+12],S11,0x6B901122);

d=FF(d,a,b,c,x[k+13],S12,0xFD987193);

c=FF(c,d,a,b,x[k+14],S13,0xA679438E);

b=FF(b,c,d,a,x[k+15],S14,0x49B40821);

a=GG(a,b,c,d,x[k+1], S21,0xF61E2562);

d=GG(d,a,b,c,x[k+6], S22,0xC040B340);

c=GG(c,d,a,b,x[k+11],S23,0x265E5A51);

b=GG(b,c,d,a,x[k+0], S24,0xE9B6C7AA);

a=GG(a,b,c,d,x[k+5], S21,0xD62F105D);

d=GG(d,a,b,c,x[k+10],S22,0x2441453);

c=GG(c,d,a,b,x[k+15],S23,0xD8A1E681);

b=GG(b,c,d,a,x[k+4], S24,0xE7D3FBC8);

a=GG(a,b,c,d,x[k+9], S21,0x21E1CDE6);

d=GG(d,a,b,c,x[k+14],S22,0xC33707D6);

c=GG(c,d,a,b,x[k+3], S23,0xF4D50D87);

b=GG(b,c,d,a,x[k+8], S24,0x455A14ED);

a=GG(a,b,c,d,x[k+13],S21,0xA9E3E905);

d=GG(d,a,b,c,x[k+2], S22,0xFCEFA3F8);

c=GG(c,d,a,b,x[k+7], S23,0x676F02D9);

b=GG(b,c,d,a,x[k+12],S24,0x8D2A4C8A);

a=HH(a,b,c,d,x[k+5], S31,0xFFFA3942);

d=HH(d,a,b,c,x[k+8], S32,0x8771F681);

c=HH(c,d,a,b,x[k+11],S33,0x6D9D6122);

b=HH(b,c,d,a,x[k+14],S34,0xFDE5380C);

a=HH(a,b,c,d,x[k+1], S31,0xA4BEEA44);

d=HH(d,a,b,c,x[k+4], S32,0x4BDECFA9);

c=HH(c,d,a,b,x[k+7], S33,0xF6BB4B60);

b=HH(b,c,d,a,x[k+10],S34,0xBEBFBC70);

a=HH(a,b,c,d,x[k+13],S31,0x289B7EC6);

d=HH(d,a,b,c,x[k+0], S32,0xEAA127FA);

c=HH(c,d,a,b,x[k+3], S33,0xD4EF3085);

b=HH(b,c,d,a,x[k+6], S34,0x4881D05);

a=HH(a,b,c,d,x[k+9], S31,0xD9D4D039);

d=HH(d,a,b,c,x[k+12],S32,0xE6DB99E5);

c=HH(c,d,a,b,x[k+15],S33,0x1FA27CF8);

b=HH(b,c,d,a,x[k+2], S34,0xC4AC5665);

a=II(a,b,c,d,x[k+0], S41,0xF4292244);

d=II(d,a,b,c,x[k+7], S42,0x432AFF97);

c=II(c,d,a,b,x[k+14],S43,0xAB9423A7);

b=II(b,c,d,a,x[k+5], S44,0xFC93A039);

a=II(a,b,c,d,x[k+12],S41,0x655B59C3);

d=II(d,a,b,c,x[k+3], S42,0x8F0CCC92);

c=II(c,d,a,b,x[k+10],S43,0xFFEFF47D);

b=II(b,c,d,a,x[k+1], S44,0x85845DD1);

a=II(a,b,c,d,x[k+8], S41,0x6FA87E4F);

d=II(d,a,b,c,x[k+15],S42,0xFE2CE6E0);

c=II(c,d,a,b,x[k+6], S43,0xA3014314);

b=II(b,c,d,a,x[k+13],S44,0x4E0811A1);

a=II(a,b,c,d,x[k+4], S41,0xF7537E82);

d=II(d,a,b,c,x[k+11],S42,0xBD3AF235);

c=II(c,d,a,b,x[k+2], S43,0x2AD7D2BB);

b=II(b,c,d,a,x[k+9], S44,0xEB86D391);

a=AddUnsigned(a,AA); b=AddUnsigned(b,BB); c=AddUnsigned(c,CC); d=AddUnsigned(d,DD);

}

if(bit==32)

{

return WordToHex(a)+WordToHex(b)+WordToHex(c)+WordToHex(d);

}

else

{

return WordToHex(b)+WordToHex(c);

}

}