BugkuCTF–web4

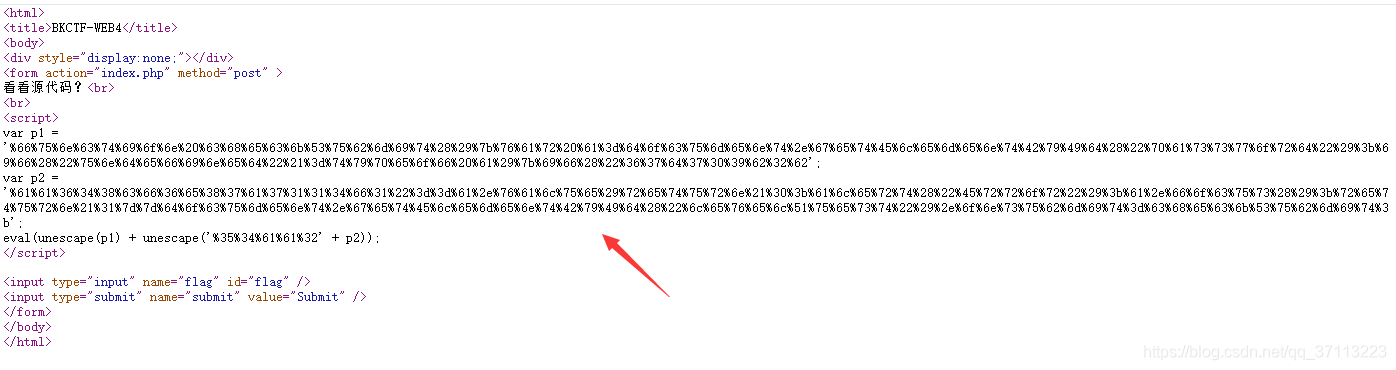

看提示,让我们看看源代码。

那我们进去直接看一下源代码吧。

很明显,这一堆url编码肯定有东西。

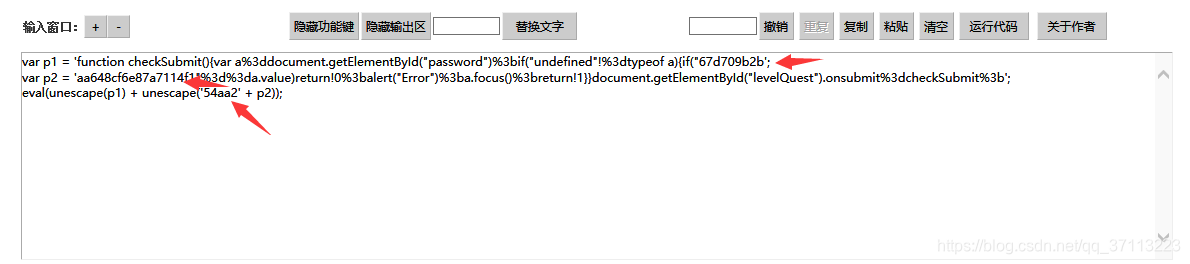

解码

解完是这样,咱们在分析分析。

var p1 = ‘function checkSubmit(){var a%3ddocument.getElementById(“password”)%3bif(“undefined”!%3dtypeof a){if("67d709b2b’;

var p2 = ‘aa648cf6e87a7114f1"%3d%3da.value)return!0%3balert(“Error”)%3ba.focus()%3breturn!1}}document.getElementById(“levelQuest”).onsubmit%3dcheckSubmit%3b’;

eval(unescape(p1) + unescape(‘54aa2’ + p2));

这有一段类似于提示eval(unescape(p1) + unescape(‘54aa2’ + p2));把他拼一下。

拼起来是这样的,我们放进去试一试。67d709b2b54aa2aa648cf6e87a7114f1

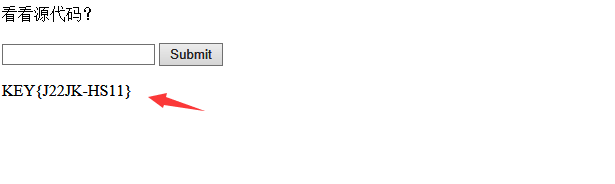

OK!flag直接出来了。

KEY{J22JK-HS11}

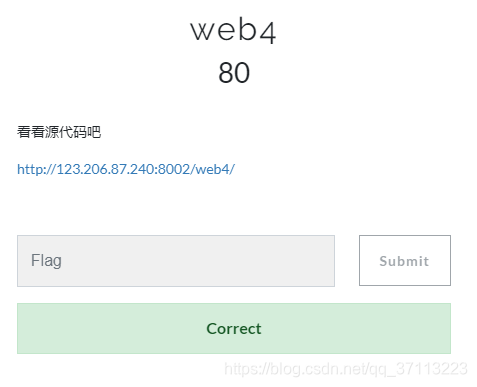

OK!搞定。