web2 writeup

访问http://123.206.87.240:8002/web2/

一堆滑稽。。。

页面没有任何提示,查看一下源代码。点击鼠标右键,发现没有查看源码选项,正常情况下应该有。

猜测flag很可能在源代码中。

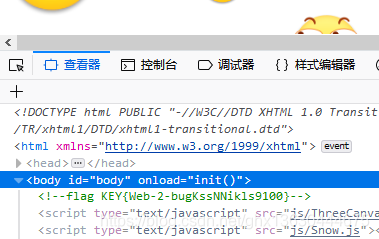

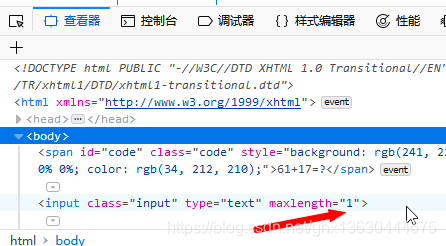

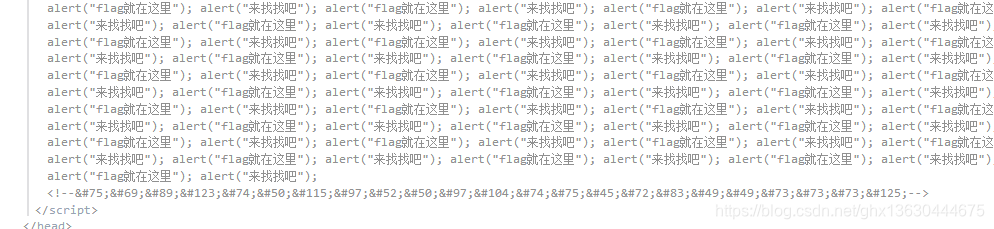

按F12:

很显然,flag KEY{Web-2-bugKssNNikls9100}

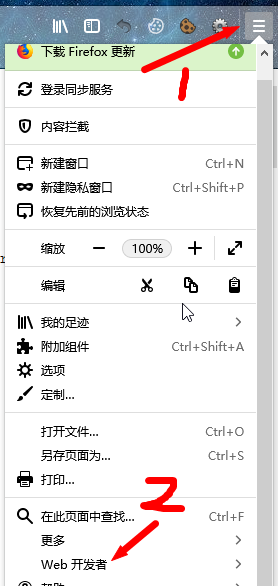

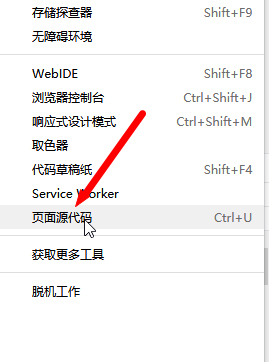

总结,查看源代码的几种方法:

(1)F12

(2)Ctrl+U

(3)在url前面加上view-source:

(4)浏览器的设置菜单框中

计算器 writeup

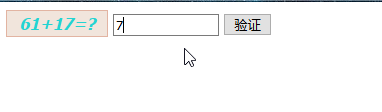

点击连接进入发现一道小学数学题。。。真的low,可是一顿操作算出78,却发现只能输入一个数字,见鬼了。。。

F12看下源代码

原来是限制了只能输入一位,这可是为难我胖虎。。。

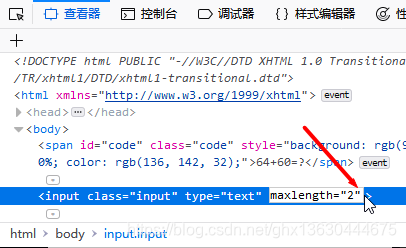

修改数值,增加输入位数

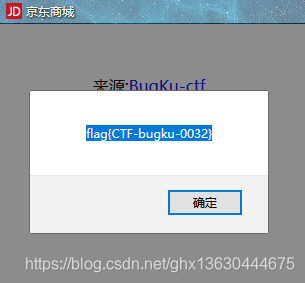

放回界面输入计所得的值,即得flag的值flag{CTF-bugku-0032}

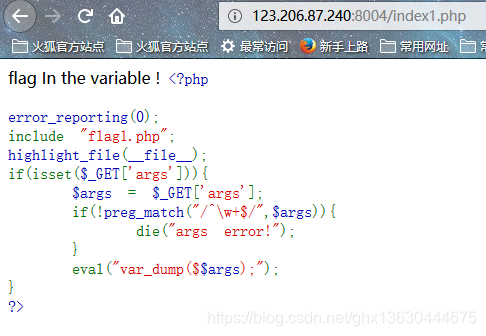

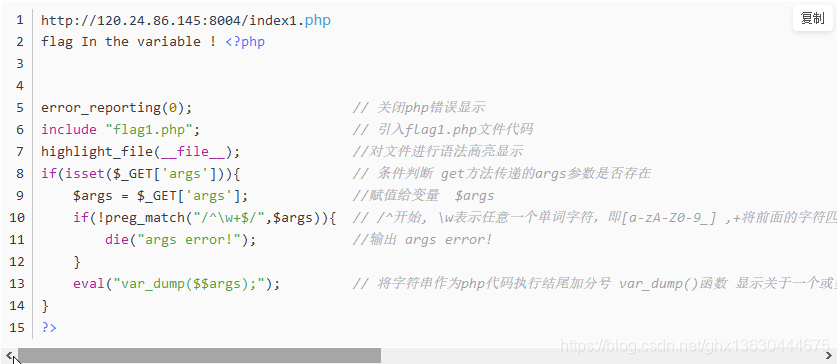

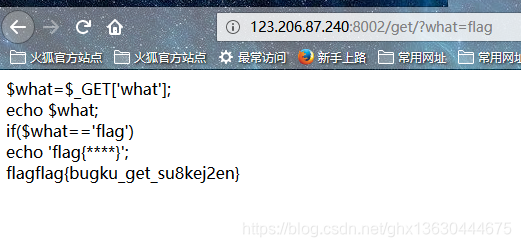

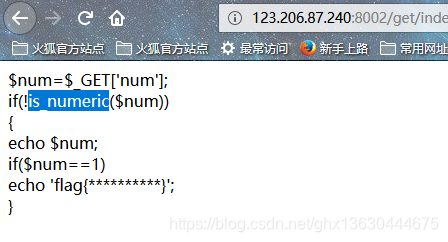

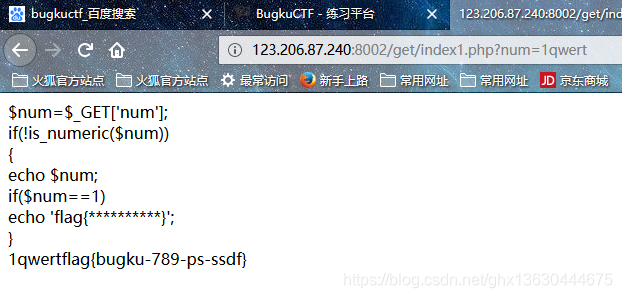

web基础$_GET

点击连接

PHP程序员都想钱想疯了,所以他们喜欢在变量前面加

$

这道题考get,不懂自己百度去

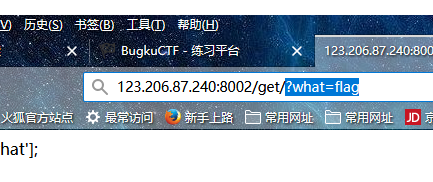

构造payload:

回车就看到flag

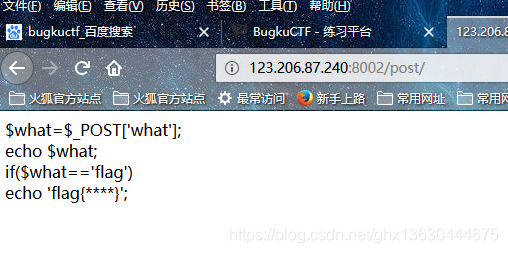

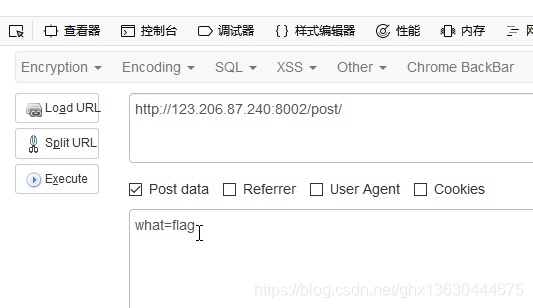

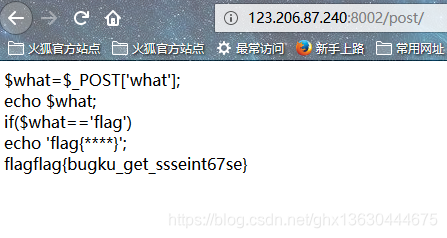

web基础$_POST

点击链接

此时按F12启用hackbar

构造payload:

回车可得flag

叫个外卖,继续刷

矛盾

点击链接

这段代码的意思,输入的值既不能是数字,又要和1相等

双等号==弱类型,判断的时候要进行弱类型转换,即1qweqw就转成1,而它本身又不是数字

总结,网上除了以上解法,还有%00截断,%20截断

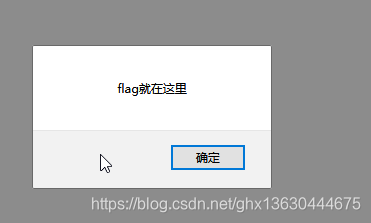

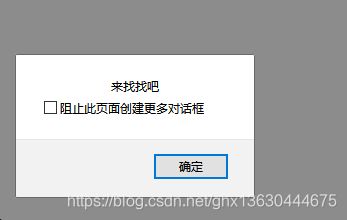

web3

点击链接

点击确定,看下什么效果

打上勾,点击确定

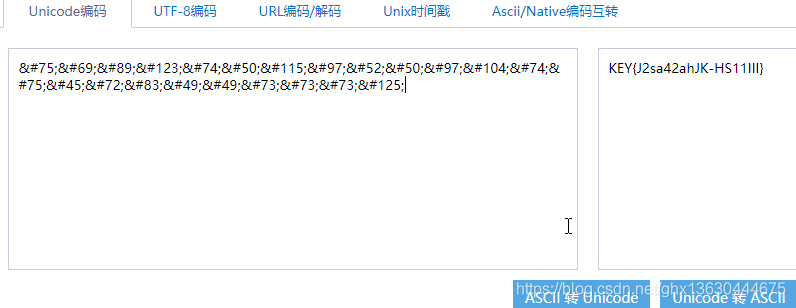

F12查看源码,发现注释里有点东西,跟“ ”类似,百度才知道后是Unicode编码

所以转换成ASCLL编码,就得到flag

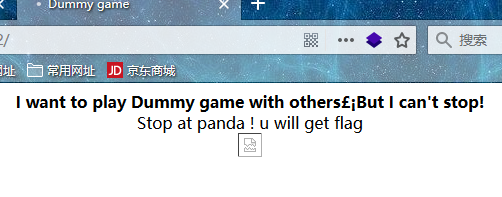

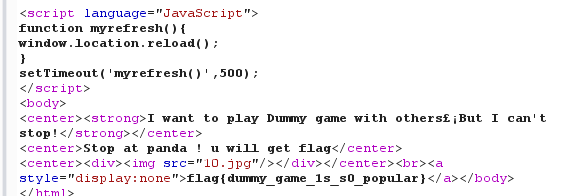

你必须让他停下

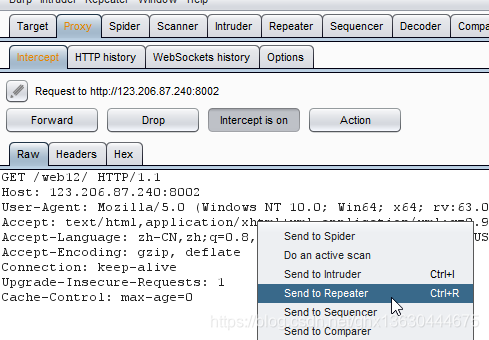

打开后,发现网址不停在跳转,遂用Burpsuite抓包

重放几次后得到flag

变量1

点击链接