思科网络拓扑综合小项目简记

这是我第一次写博客,如有写的不好的地方欢迎大家指正(不知道有没有人看得到)。

该项目拓扑要求

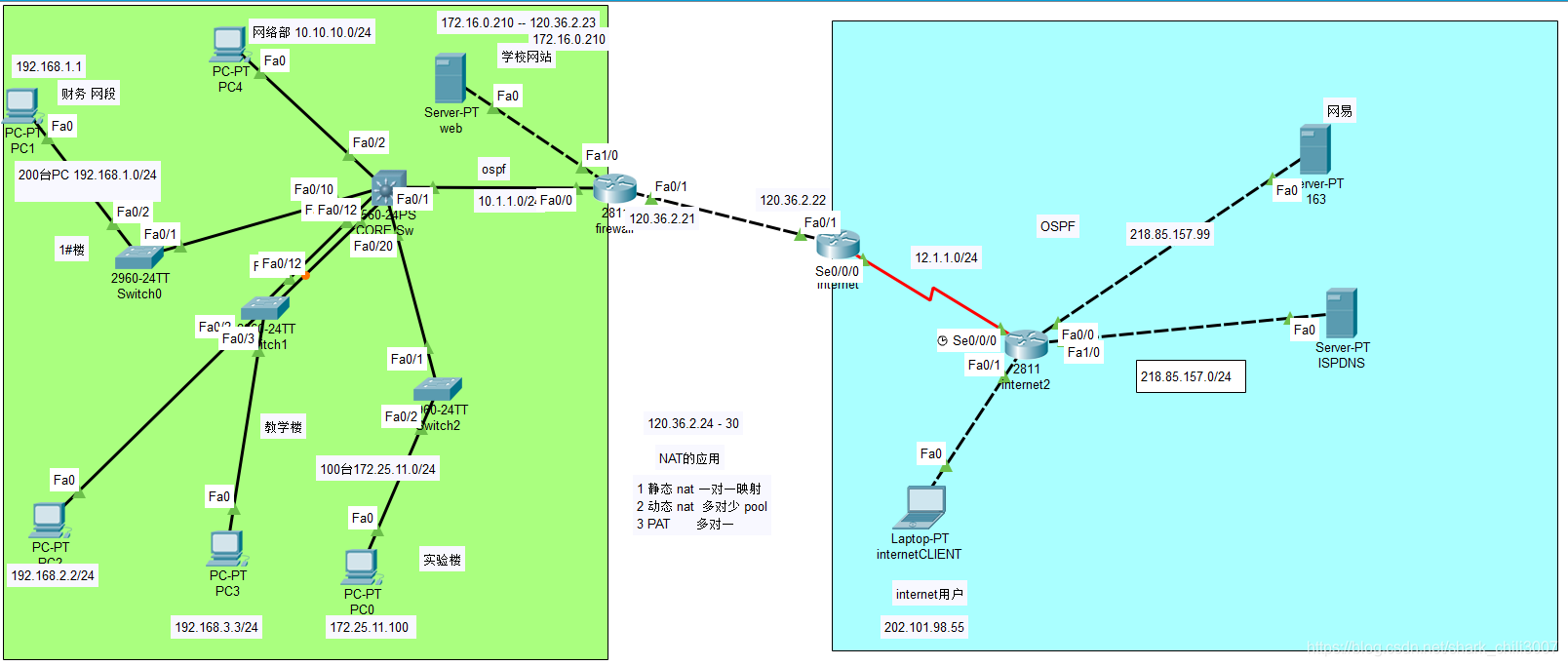

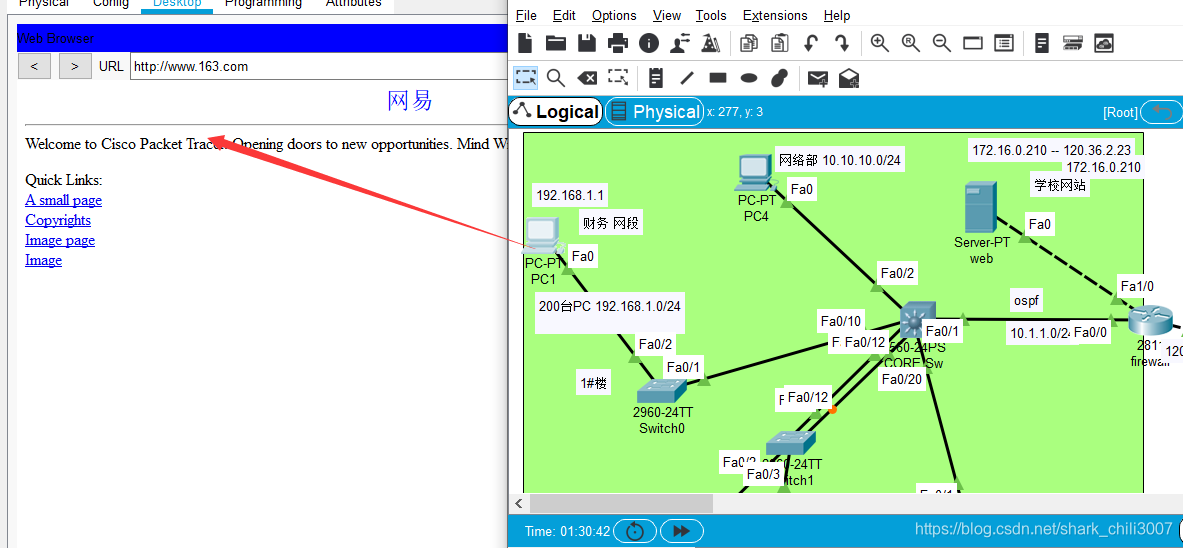

简单的说,这个项目是针对大学园区的网络部署,要求人事部部只可走http协议,即只能浏览网页以及其他部门的机子不可与其互通(不可互ping),除了网络部意外其他部门不能对路由和firewall进行配置,外网用户可访问学校官网(附上拓扑图):

部署过程

内网

1.分配号各个主机ip地址以及网关(拓扑图给出 文字说明过于繁琐 为不浪费时间可直接看图)

2.设置对应每台pc都设置对应的vlan(可根据个人喜好而定,这里我从财务网段开始逆时针设置vlan 10 20 30 40 然后网络部为50)

3.核心交换机core开启接口模式为vlan设置网关实在pc互通

对应配置命令

财务网段所对应交换机(Switch0)配置

注意: 在每条vlan设置之前都需要声明一下vlan,例如下面设置f0/2时,接入链路所对应的vlan是vlan10,所以在int f0/2之前 进入en

敲一条vlan 10

interface FastEthernet0/1 //设置f0/1为中继链路

switchport mode trunk

interface FastEthernet0/2 // 设置f0/2为接入链路

switchport access vlan 10

switchport mode access

教学楼(即192.168.2.0/24 192.168.3.0/24)所对应交换机(Switch1)配置

interface FastEthernet0/1

switchport mode trunk

interface FastEthernet0/2

switchport access vlan 20

switchport mode access

interface FastEthernet0/3

switchport access vlan 30

switchport mode access

实验楼(172.25.11.0/24)所对应交换机(Switch2)的配置

interface FastEthernet0/1

switchport mode trunk

interface FastEthernet0/2

switchport access vlan 40

switchport mode access

核心交换机

interface FastEthernet0/1 //与firewall相邻的接口

no switchport //这里的 no switchport可理解为把交换机当路由器使用 直接配置接口地址

ip address 10.1.1.2 255.255.255.0

interface FastEthernet0/2 //这个接口是对应网络部的 也设置为接入链路

switchport access vlan 50

switchport mode access

下面就是配置每个vlan对应网关的命令了,没什么复杂的直接int vlanx进入接口模式配置就好了,还是要注意声明vlan 10 20 30 40 50

interface Vlan10

ip address 192.168.1.254 255.255.255.0

interface Vlan20

ip address 192.168.2.254 255.255.255.0

interface Vlan30

ip address 192.168.3.254 255.255.255.0

interface Vlan40

ip address 172.25.11.254 255.255.255.0

interface Vlan50

ip address 10.10.10.254 255.255.255.0

上述步骤完成之后内网对应pc互ping一下,一步一步,稳扎稳打,如果互通就代表配置没有问题,如果不通则自己检查一下配置,如:网络是否配置,网关地址是否是pc地址配置的一致 或者核心交换机是否声明了vlan等等

与firewall 互相宣告一下彼此网段

注意:firewall外部接口不能宣告

router ospf 100 //核心交换机core的配置

router-id 1.1.1.1

network 192.168.1.0 0.0.0.255 area 0

network 192.168.2.0 0.0.0.255 area 0

network 192.168.3.0 0.0.0.255 area 0

network 172.25.11.0 0.0.0.255 area 0

network 10.1.1.0 0.0.0.255 area 0

network 10.10.10.0 0.0.0.255 area 0

interface FastEthernet0/0 //firewall的配置 顺便把接口的配置也附上

ip address 10.1.1.1 255.255.255.0

interface FastEthernet0/1

ip address 120.36.2.21 255.255.255.0

interface FastEthernet1/0

ip address 172.16.0.254 255.255.255.0

router ospf 100

router-id 2.2.2.2

network 10.1.1.0 0.0.0.255 area 0

配置完成查看能否ping通路由接口,查看每个内网pc能否都可以ping通如果不行,使用 sh ip route 查看firewall路由表是否包含的内网所有网段

外网

在上述步骤完成之后,为方便后续测试我认为可以先布置一下外网(右边蓝色区域)的拓扑环境,其实也很简单名为 internet1 和Internet2的路由器 使用ospf交换一下路由信息即可

下为Internet1的路由配置

interface FastEthernet0/1 //外网接口

ip address 120.36.2.22 255.255.255.0

interface Serial0/0/0 //内网

ip address 12.1.1.1 255.255.255.0

router ospf 100

router-id 1.1.1.1

log-adjacency-changes

redistribute connected subnets

network 12.1.1.0 0.0.0.255 area 0

下为Internet2的路由器配置

interface FastEthernet0/0 //对应网易服务器的接口

ip address 218.85.157.254 255.255.255.0

interface FastEthernet0/1 //对应笔记本的接口配置

ip address 202.101.98.254 255.255.255.0

interface Serial0/0/0 //与internet相邻的接口配置

ip address 12.1.1.2 255.255.255.0

interface FastEthernet1/0 //对饮ISPDNS的接口

ip address 8.8.8.254 255.255.255.0

router ospf 100

router-id 2.2.2.2

network 12.1.1.0 0.0.0.255 area 0

network 202.101.98.0 0.0.0.255 area 0

network 218.85.157.0 0.0.0.255 area 0

network 8.8.8.0 0.0.0.255 area 0

配置好对应各台机子的ip 网关等测试一下是否互通,若可以则进行最关键的一步了

配置网站,dns服务器 以及内网设置默认路由以及nat转换等

1.设置允许进行nat转换的流量

access-list 10 permit 10.10.10.0 0.0.0.255

access-list 10 permit 192.168.0.0 0.0.255.255

access-list 10 permit 172.25.11.0 0.0.0.255

2.进行nat转换

非常主要的一步声明接口的inside的outside否则转换会不成功

int f1/0 //需要执行静态nat映射的接口设置为inside

ip nat inside

int f0/0 //需要执行nat地址转换的接口设置为inside

ip nat inside

int f0/1 //被转换的目标地址的接口设置为outside

ip nat inside

ip nat inside source list 10 interface FastEthernet0/1 overload //10即对应上述的access-list10 如果不记得命令可以在每次命令输如问号会有自动提示,不需要硬记

添加一条默认路由以及重发布到内网 否则内网没有路由出去

ip route 0.0.0.0 0.0.0.0 120.36.2.22 //默认路由

router ospf 100

default-information originate //默认路由发布到内网

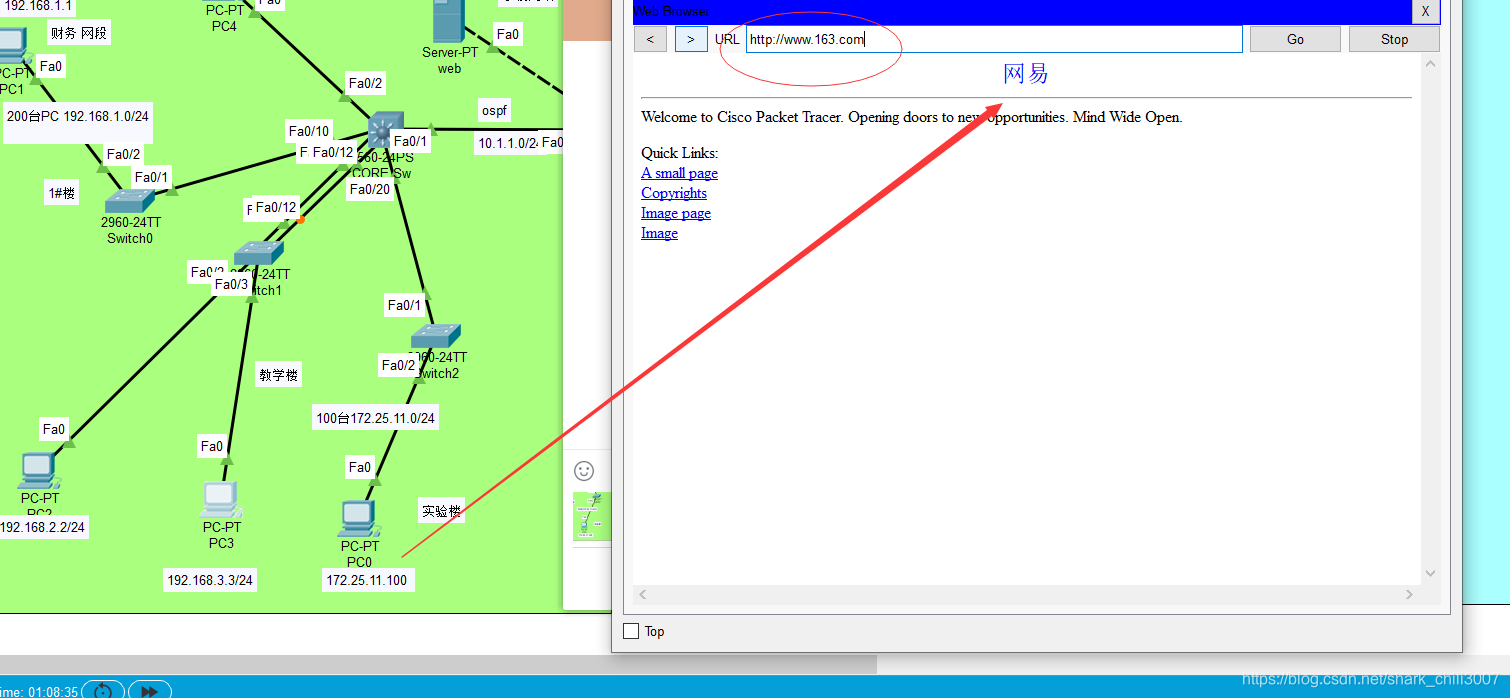

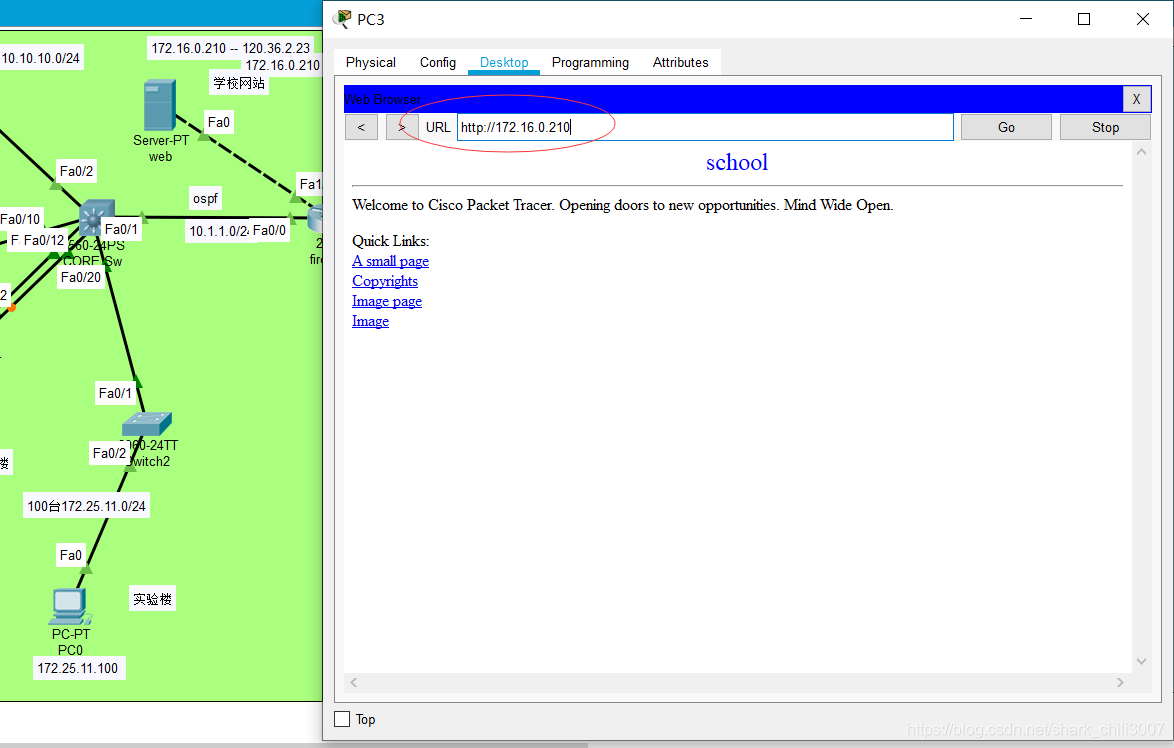

3.配置web网站和dns进行测试

这一步为编辑网页(网易同理)

配置dns服务器的 将对应ip与域名绑定 注意点击save保存一下

pc配置对应dns服务器对网页进行测试

pc配置对应dns服务器对网页进行测试

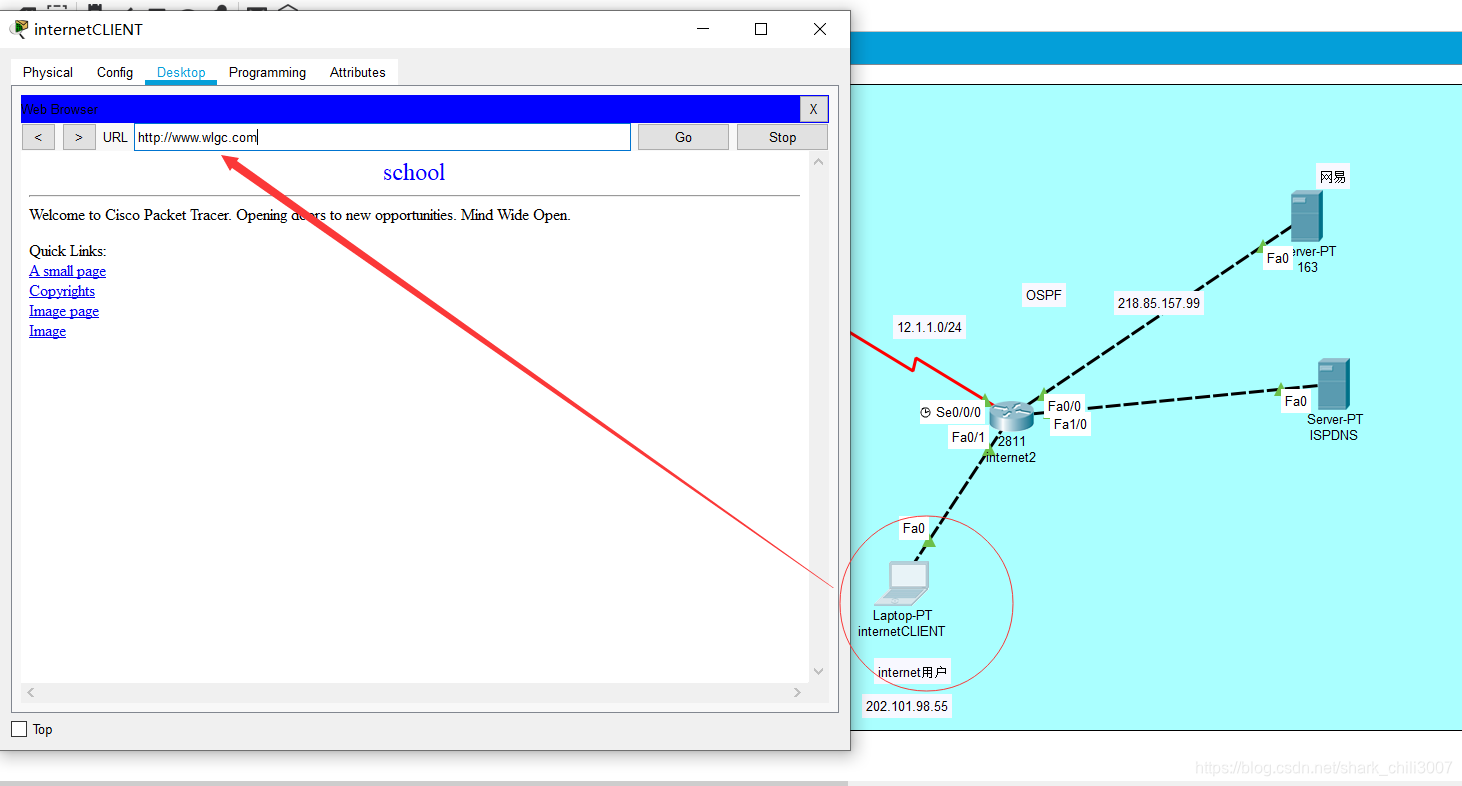

外网需要访问内网学校官方网站

写一条静态nat将web映射到外网接口即可

ip nat inside source static tcp 172.16.0.210 80 120.36.2.21 80

注意之前配置dns的时候我用的是内网ip 外网是访问不到的,这里我将原来那条校园dns改为120.36.2.21

测试

优化

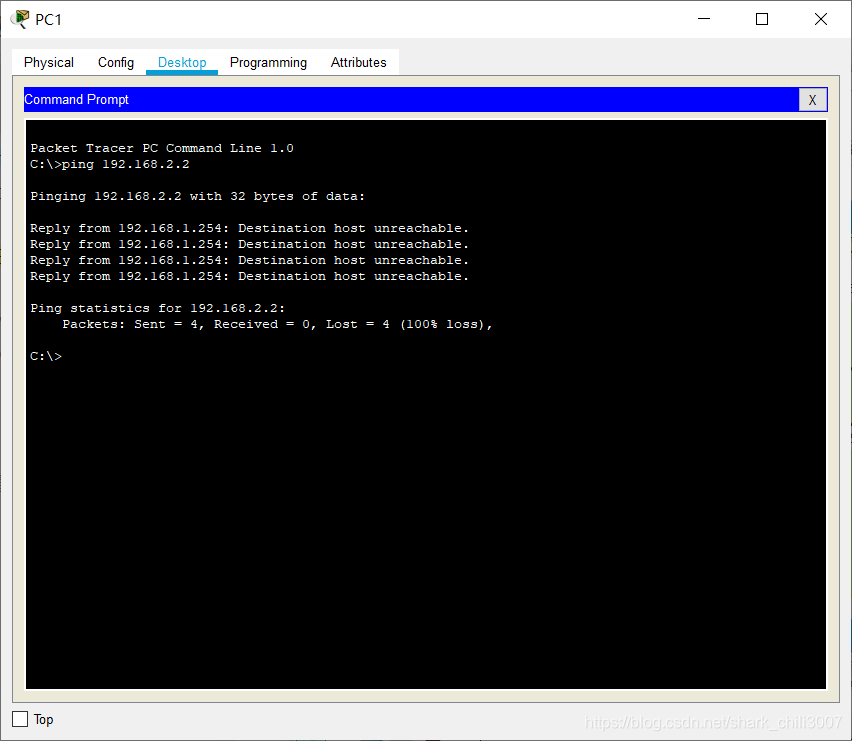

根据实际场景要求人事部只能访问web网站,即只能走http协议,且不可与其他网络互通,为减少网络没必要的开销我们就在核心交换机上设置规则in

==规则链是自上而下匹配的,注意先后顺序,所以permit在前 deny在后 ==

access-list 110 permit tcp 192.168.1.0 0.0.0.255 any eq www

access-list 110 permit udp 192.168.1.0 0.0.0.255 any eq domain

access-list 110 deny ip any any

int vlan 10 //人事部vlan

ip access-group 110 in 使用自定义拓展规则110 即在人事部的包在in的时候做规则判断

测试 可上网 但是不可ping

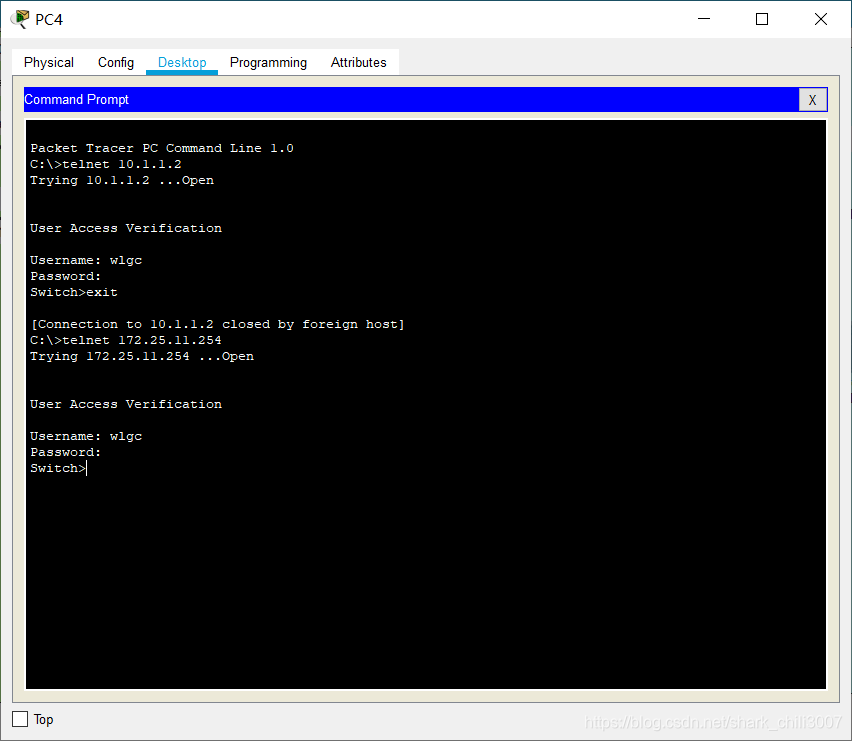

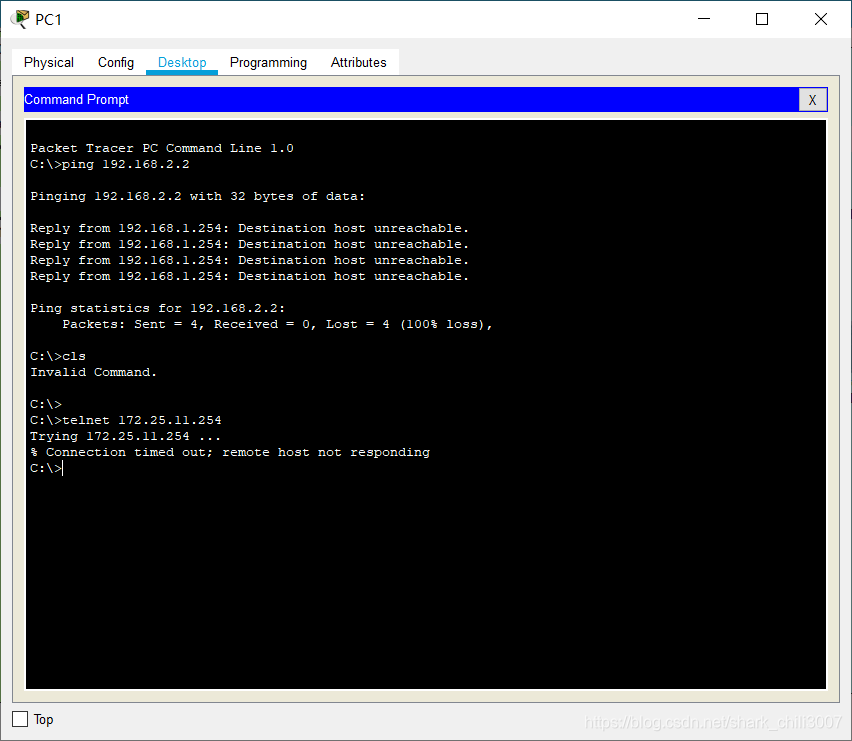

网络部需要telnet其他路由主机交换机等进行日常维护,但是其他部门不能,这里也需要在核心交换机 和firewall路由器上配置对应的规则的模式的开启

下面配置是对核心交换机core的 firewall同理 都是加一条in规则

access-list 11 permit 10.10.10.0 0.0.0.255 //核心交换机添加一条标准规则

line vty 0 15 //配置telnet

access-class 11 in

login local

exit

username xxxx password xxxx //自行配置账户密码

enable sectet xxxx //特权模式密码配置

测试

网络部门的pc使用telnet

财务部门的telnet被拒绝,自此优化工作完成

总结

1.本次项目背景为园区网络的简单拓扑,所涉及的知识点为ospf nat 默认路由 以及vlan,配合一些dns和web简单的配置。

2.实验配置中没有什么太难的地方,只需要注意vlan的划分,以及核心交换机要声明好对应vlan,以及配置好对应vlan的网关即可实现内网互通。在配置好每一小步的时候注意测试,项目单元化是完成项目中最常用也是最好用的使用方法。

3.ospf声明的时候注意不要将外网接口(120.36.2.0/24)也宣告进入内网,可能很多人认为将该条网段宣告进来也默认路由重分布一个道理,其实不然将120.36.2.0这一条默认路由宣告进来也仅仅只代表将该条网段宣告进来,通俗的来说你只能ping到120.36.2.0的网段,面对复杂的外部网络环境总会有你找不到的路由(就比如本次实验的218.85.157.99 网易的ip),这时候就路由表查不到该网段,若有默认路由你就可以通过默认路由至下一路由其寻找,所以设置ospf的时候不要宣告120.36.2.0/24网段,而是将默认路由重分布到内网。

4.设置acl控制的时候也需考虑减少开销,比如闲置人事部只能上网,不可与其他部门互通,为减少开销就在它刚刚进交换机接口的时候设置限制规则是最好的,以及设置规则的先后顺序也很重要,通常我们设置都应该以先permit再deny的原则

5.也是任何实验拓扑图最重要的一点,先互通再安全优化,注意单元测试,即在每一步完成之后ping测试一下,早发现早解决避免后期一口气出现大量网络问题而找不到原因。