前序:前面的内容里主要给大家讲了NSX的逻辑路由,同时还给大家推荐了一篇网友的好文章,希望大家可以学习到其中的精华。从今天起,要给大家将NSX的安全方面的知识,大家再接再厉。

安全是一个永恒的话题,特别是在当今高速发展的社会中,信息的安全如何保证是一个让人头痛的问题,因为安全隐患永远无法消除,只能不断减小,安全不是一种技术,也不是一台设备,它应该是一种意识,一种理念。

一、防火墙技术简介

防火墙原本是汽车中的一个部件,在汽车中,利用防火墙把乘客和引擎分开,这样一来,汽车引擎一旦着火,防火墙就能保护乘客安全。在网络中,防火墙是指一种将内部网和公众访问王分离的方法。它能实现将“同意”的数据流量进入网络,同时将“不同意”的数据流量拒之门外,以最大的限度阻止未经授权的用户(如黑客)访问受保护的网络,或预防不经意的数据外泄。

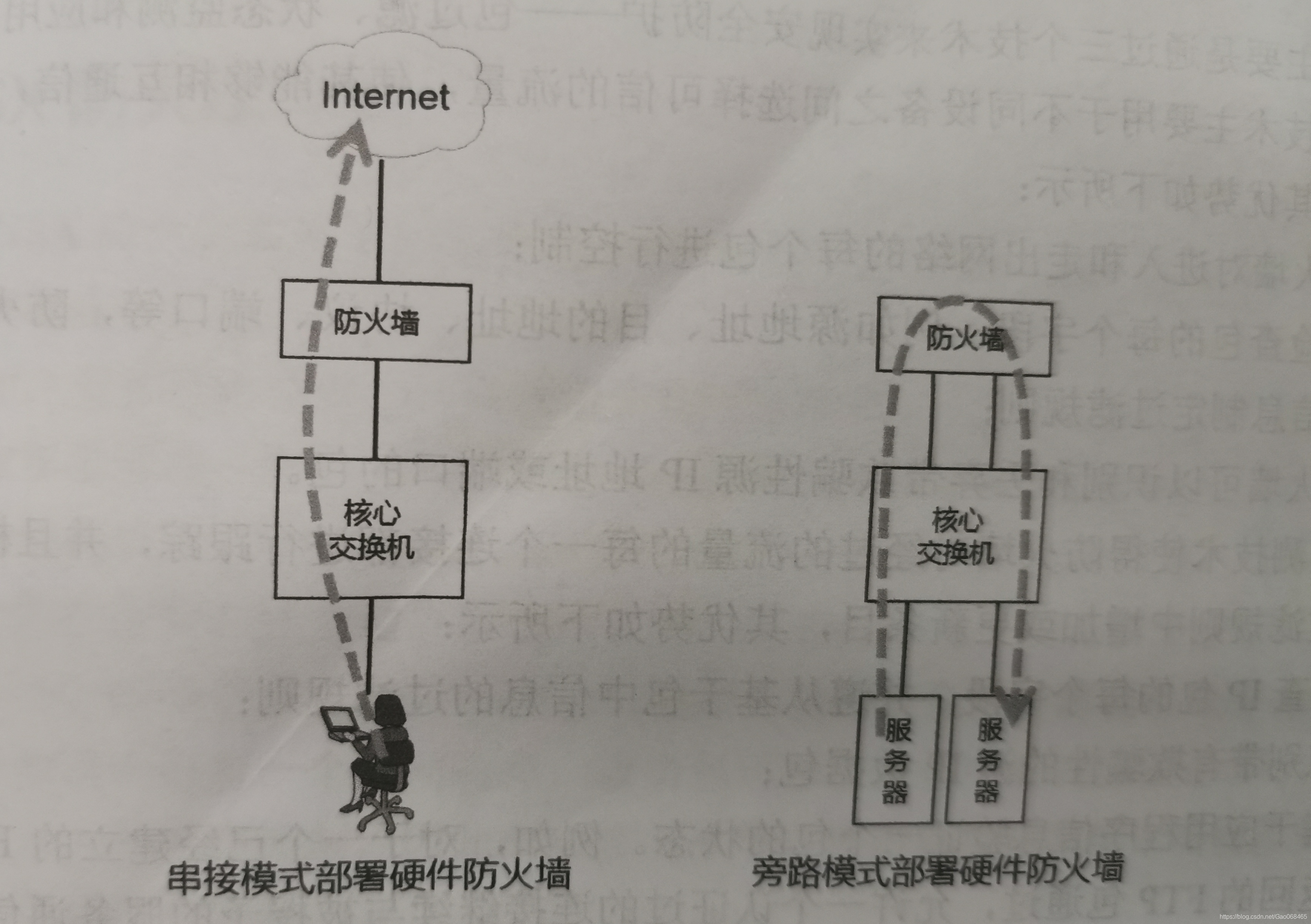

硬件防火墙:即以串接或旁路方式连接到内部网络的的一台硬件设备。如果是串接方式,那么所有需要访问防火墙对端服务的流量,都需要通过防火墙来处理,以判断访问是否是经过授权的。这种方式的典型应用为内部用户访问Internet而部署的网关防火墙,主要处理南北流量。如果是旁路连接,那么防火墙不再是流量的必经设备,而是挂接在核心交换机上。这样一来,就可以对需要防火墙处理的流量进行设置,使其抵达核心交换机最后在进入防火墙,并再由防火墙处理后返回核心交换机,而不需要由防火墙处理的非敏感流量则直接由核心交换机处理。旁路部署方式主要用来处理东西向流量。

软件防火墙:即用软件的方式实现防火墙的功能。平时大家见到的自带防火墙就是软件防火墙,他能保护安装windows系统的PC机免受外部非授权的用户入侵。传统的防火墙是有很多局限性的,比如在处理东西向流量时,需要先经过核心交换机再有防火墙处理,流量路径可能不是最优,带宽可能也会有瓶颈。但是如今使用分布式的部署方式安装在虚拟化环境中的防火墙、交换、路由,使得东西向的流量的传输不需要走出虚拟化环境,可以直接在运行再虚拟化环境中的一台或多台服务器内部完成。

二、防火墙技术及其实现

防火墙主要是通过三个技术实现的——包过滤、状态检测和应用代理。

包过滤技术:主要用于不同设备之间选择可信的流量,使其能够相互通信,而阻断不可通信的流量。其优势如下:防火墙会对进入和流出的每个包进行控制,进而检查包的每个字段,例如源目地址,协议端口等。还可以识别和丢弃带欺骗性源IP地址或端口的包。

状态监测技术:该技术使得防火墙对经过的流量的每一个连接都进行跟踪,并且根据需要,可以动态地再过滤规则中增加或更新条目,其优势如下:它可以检查IP包的每个字段,识别带有欺诈性的源IP数据包,基于应用程序信息验证一个包的状态以及记录通过每个数据包的详细信息。

应用级防火墙:一般是当一个应用对外提供服务时的代理服务器,其优势如下:可以指定对连接的控制,允许或拒绝基于服务器IP的访问,或是允许或拒绝基于用户请求连接的IP地址的访问;还可以限制某些协议的请求,来减少网络中不必要的服务,同时能记录连接,包括地址和持续时间。

三、总结

这篇文章只是简单的介绍了防火墙的原理以及作用,后面会进入正题:NSX的防火墙

VMware NSX原理与实践----我与防火墙的第一次见面

猜你喜欢

转载自blog.csdn.net/Gao068465/article/details/103906187

今日推荐

周排行