我们定义了四张表:raw表、mangle表、nat表、filter表,不同的表有不同的功能

filter表用来过滤,允许哪些ip、端口访问,禁止哪些ip、端口访问,表中会有很多链

①禁止ip地址访问我们主机------>发往本机的经过PREROUTING,但是PREROUTING不在filter表中,因此PREROUTING没有过滤能力,只能定义在INPUT链

②转发到另一个地方 则需要在FORWARD链或者OUTPUT链中定义

1、查看

iptables -t表名 -nvL –line-number

-L 查看当前表的所有规则,默认查看的是filter表,如果要查看NAT表,可以加上-t NAT参数 -L加上链名

-n 不对ip地址进行反查,直接显示ip地址,加上这个参数显示速度会快很多

-v 输出详细信息,包含通过该规则的数据包数量,总字节数及相应的网络接口

–line-number 显示规则的序列号,这个参数在删除或修改规则时会用到

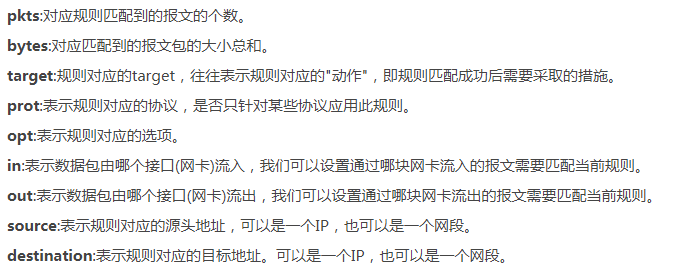

参数解释:

root@ROUTER:~# iptables --line -nvL INPUT

Chain INPUT (policy ACCEPT 6177 packets, 579K bytes)

num pkts bytes target prot opt in out source destination

1 14778 1394K wan_input_chain all -- * * 0.0.0.0/0 0.0.0.0/0

2 14778 1394K lan_input_chain all -- * * 0.0.0.0/0 0.0.0.0/0

policy 表示链的默认策略,默认是ACCEPT,该策略收到了6177个包,iptables -nvxL 可以将省略的k信息显示出来

iptables --line -t filter -nvxL INPUT

--line表示排序,-t 加表名-L加链名,-n不对规则中的ip或者端口名进行反解,不解析ip地址,-v verbose显示详细信息,-x精确计算