博文大纲

- 华为防火墙产品介绍

- 防火墙的工作原理

1、防火墙的工作模式

2、华为防火墙的安全区域划分

3、防火墙的Inbound和Outbound是什么?

4、状态化信息的含义

5、安全策略的相关概念

华为防火墙产品介绍

USG2000、USG5000、USG6000和USG9500构成了华为防火墙的四大部分,分别适用于不同的环境需求,其中,USG2000和USG5000系列定位于UTM(统一威胁管理)产品,USG6000系列属于下一代防火墙产品,USG9500系列属于高端防火墙产品。、

各个系列的产品介绍如下:

1、USG2110:USG2110是华为针对中小企业及连锁机构、SOHO企业等发布的防火墙设备,其功能涵盖防火墙、UTM、Virtual Private Network(请自行看首字母,我写简写的话就被和谐了)、路由、无线等。USG2110其具有性能高、可靠性高、配置方便等特性,而且价格相比较低,支持多种Virtual Private Network组网方式。

2、USG6600:是华为面向下一代网络环境防火墙产品适用于大中型企业及数据中心等网络环境,具有访问控制精准、防护范围全面、安全管理简单、防护性能高等特点,可进行企业网边界防护、互联网出口防护、云数据中心边界防护、Virtual Private Network远程互联等组网应用。

3、USG9500:该系列包含USG9520、USG9560、USG9580三种系列,适用于云服务提供商、大型数据中心、大型企业园区网络等。它拥有最精准的访问控制、最实用的NGFW特性,最领先的“NP+多核+分布式”构架及最丰富的虚拟化,被称为最稳定可靠的安全网关产品,可用于大型数据中心边界防护、广电和二级运营商网络出口安全防护、教育网出口安全防护等网络场景。

4、NGFW:全称就是下一代防火墙,NGFW更适用于新的网络环境。NGFW在功能方面不仅要具备标准的防火墙功能,如网络地址转换、状态检测、virtual private Network和大企业需要的功能,而且要实现IPS(Invasion 防御系统)和防火墙真正的一体化,而不是简单的基于模块。另外,NGFW还需要具备强大的应用程序感知和应用可视化能力,基于应用策略、日志统计、安全能力与应用深度融合,使用更多的外部信息协助改进安全策略,如身份识别等。

传统防火墙与NGFW防火墙的区别:

传统的防火墙只能基于时间、IP和端口进行感知,而NGFW防火墙基于六个维度进行管控和防护,分别是应用、用户、内容、时间、威胁、位置。其中:

-

基于应用:运用多种手段精确识别web应用内超过6000以上的应用层协议及其附属功能,从而进行精准的访问控制和业务加速。其中也包含移动应用,如可以通过防火墙区分微信流量中的语音和文字,进而实现不同的控制策略。

-

基于用户:借助于AD活动目录、目录服务器或AAA服务器等,基于用户进行访问控制、QoS管理和深度防护。

- 基于位置:结合全球位置信息,智能识别流量的发起位置,从而获取应用和***的发起位置。其根据位置信息实现对不同区域访问流量的差异化控制,同时支持根据IP信息自定义位置。

在实际应用中,应用可能使用任意端口,而传统防火墙无法根据端口识别和控制应用。NGFW的进步在于更精细的访问控制。其最佳使用原则为基于应用+白名单控制+最小授权。

接下来,我将围绕着USG6600型号的防火墙产品写出它的工作原理。

防火墙的工作原理

防火墙的工作模式

华为防火墙具有三种工作模式:路由模式、透明模式、混合模式。

1、路由模式:防火墙连接网络的接口配置IP地址,则认为防火墙工作在路由模式下,此时防火墙首先是一台路由器,然后提供其他防火墙功能。大多数防火墙都处于路由模式下,介于公司内外与外网之间。

2、透明模式:就把它当成交换机吧,接口没有配置IP就是工作在透明模式下,一般没有公司会把路由器当成交换机使用的,这太奢侈了。

3、混合模式:如果华为防火墙即存在路由模式的接口(接口配置了IP),又存在工作在透明模式的接口(接口无IP地址),则防火墙工作在混合模式下,这种工作模式基本上是透明模式和路由模式的混合,目前只用于透明模式下提供双机热备的特殊应用中,别的环境下不建议使用。

华为防火墙的安全区域划分

华为防火墙默认存在的区域有:

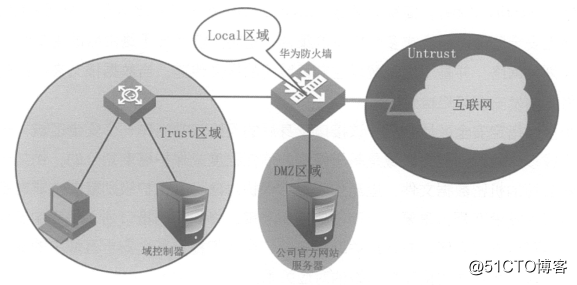

- Trust区域:主要用于连接公司内部网络,优先级为85,安全等级较高。

- UNtrust区域:通常连接外部网络,优先级为5,安全级别很低。该区域表示不受信任的区域,互联网上的安全隐患太多,所以一般把Internet划入UNtrust区域。

- DMZ区域:非军事化区域,一般用来连接需要对外提供服务的服务器,其安全性介于Trust和Untrust区域之间,优先级为50,安全等级中等。

- Local区域:指防火墙本身,优先级为100,防火墙除了转发区域之间的报文之外,还需要自身接受或发送流量,如远程管理,运行动态路由协议等。

- 其它区域:用户自定义区域,默认最多自定义16个区域,自定义区域没有默认优先级,需要手动指定。

上个图直观的感受下区域的划分:

关于区域配置需要知道的几点:

- 安全区域的优先级必须是唯一的;

- 一个接口只能加入一个安全区域,但一个安全区域可以有多个接口;

- 默认情况下,华为NGFW防火墙拒绝任何区域之间的流量,如需放行指定的流量,需要设置策略(华为传统的防火墙默认对高优先级区域到低优先级区域方向流量默认放行,但最新的NGFW防火墙默认禁止一切流量)

3、防火墙的Inbound和Outbound是什么?

防火墙基于区域之间处理流量,当数据流在安全区域之间流动时,才会激发防火墙进行安全策略的检查,所以可以看出,防火墙的安全策略通常都是基于域间(如UNtrust区域和Trust区域之间)的,域间的数据流分为两个方向:

入方向(Inbound):数据由低级别的安全区域向高级别的安全区域传输的方向。如Untrust区域(优先级为5)的流量到trust区域(优先级为85)的流量就属于Inbound方向。

出方向(Outbound):数据由高级别的安全区域向低级别的安全区域传输的方向。如trust区域(优先级为85)的流量到Untrust区域(优先级为5)的流量就属于Outbound方向。

4、状态化信息的含义

在防火墙技术中,通常把两个方向的流量区别对待,因为防火墙的状态化检测机制,所以针对数据流通常只重点处理首个报文,安全策略一旦允许首个报文允许通过,那么将会形成一个会话表,后续报文和返回的报文如果匹配到会话表将会直接放行,而不再查看策略,从而提高防火墙的转发效率。如,Trust区域的客户端访问UNtrust区域的互联网,只需要在Trust到UNtrust的Outbound方向应用安全策略即可,不需要做UNtrust到Trust区域的安全策略。

防火墙通过五元组来唯一的区分一个数据流,即源IP、目标IP、协议、源端口号、目标端口。防火墙把具有相同五元组内容的数据当做一个数据流,数据包必须同时匹配指定的五元组才算匹配到这条策略,否则会继续匹配后续策略,它的匹配规则同样是匹配即停。

前面说到,在防火墙上,首个报文通过后会创建一个会话表,该会话表只能匹配元组相同的流量,无法匹配其他流量(可能目标IP不同,可能目标端口不同),这也正保证了同一会话的数据流高效转发及严格的安全策略检查。需要注意的是,会话表是动态生成的,但不是永久存在的,如果长时间没有报文匹配该会话,则证明通信双方已经断开了连接,不再需要这条会话,为了节约系统资源,会在一定时间后删除该会话,这个时间被称为会话的老化时间。一般不会太久,记得Cisco防火墙上的会话表默认老化时间好像是300s吧。

5、安全策略的相关概念

防火墙的基本作用是保护特定网络免受“不信任”的网络的威胁,但是同时还必须允许两个网络之间可以进行合法的通信。安全策略的作用就是对通过防火墙的数据流进行检验,符合安全策略的合法流量才能通过防火墙。可以在不同的域间方向应用不同的安全策略进行不同的控制。

华为针对当前的网络需求,提出了一体化安全策略,目前USG6000系列防火墙的V100R001版本采用的是一体化安全策略。所谓一体化,可以体现在两个方面,其一是配置上的一体化,如反 病 毒,邮件过滤、内容过滤、应用行为过滤等安全检查通过在策略中引用配置文件实现,其二是业务上的一体化,一体化的策略只对报文进行一次检测,多业务功能可以并行处理,从而提高处理效率。而传统的防火墙如UTM产品,采用串行方式,流量每经过一个模块便进行一次检测。

华为新一代防火墙对报文的检测除了基于传统的五元组(源IP、目的IP、源端口、目的端口、协议)之外,还可以基于应用、内容、时间、用户、威胁及位置对流量进行深层探测,真正实现全方位立体化的检测能力及精准的访问控制等。

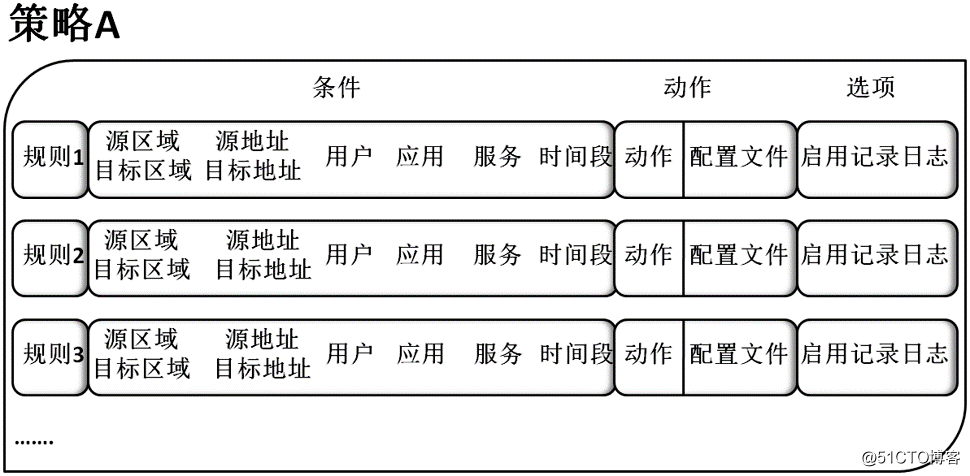

一体化的安全策略是多个规则组成,而规则由条件、动作、配置文件和选项构成,其中配置文件的作用是对报文进行内容安全检测,其中包括反 病 毒、入 侵 防御、URL过滤、文件过滤、内容过滤、应用行为控制及邮件过滤。一条规则可以引用一个或多个配置文件。配置文件只有在动作允许时,才能够被引用。上个图吧!

在上图中,可以看到一个条件包含多个元素,条件中的各个元素是“与”的关系,也就是数据包必须同时匹配这些元素,才认为该数据包匹配这条规则。而条件中的同一个元素的多个对象之间是“或”的关系,也就是说,数据包只要匹配其中的一个对象,就认为这个数据包匹配这个元素。举个栗子,当条件中的源地址同时定义了A、B、C三个地址,只要数据包中的源地址属于其中任意一个,则表示匹配这个源地址的元素。但该报文同时又要匹配条件中的其他属性,如目标地址、时间段、服务、用户等,才算匹配这个规则。

区别于传统的安全策略,一体化的安全策略具有如下特点:

- 策略配置基于全局,不再基于区域间配置,安全区域只是条件的可选配置项,也可在一条规则中配置多个源区域或目标区域。

- 默认情况拒绝所有区域间的流量,必须通过策略配置放行所需流量。

- 安全策略中的默认动作代替了默认包过滤。传统的防火墙的包过滤基于区域间的,只针对指定的区域间生效,而新一代防火墙的默认动作全局生效,且默认动作为拒绝,即拒绝一切流量,除非允许。

默认情况下,华为防火墙的策略有如下特点:

- 任何两个安全区域的优先级不能相同。

- 本域内不同接口间的报文不过滤直接转发。

- 接口没有加入域之前不能转发报文。

- 在USG系列的防火墙上默认是没有安全策略的,也就是说,不管是什么区域之间相互访问,都必须要配置安全策略,除非是同一区域报文传递。

———————— 本文至此结束,感谢阅读 ————————