还有一些不会的和不确定的,欢迎交流(*^▽^*)。

目录

情节一

公安机关接到报案称该市XX商业网站服务器(编号S1)疑似被黑客攻击,导致其官网无法访问,给集团正常运营造成很大影响。

要点一 服务器硬RAID重组

给出四个硬盘镜像文件,需要共同组成独立磁盘冗余阵列:

分析:通过赤兔RAID阵列自动分析工具或者RAID Reconstructor进行自动分析,得出四个dd文件的盘序为3214;以扇区为单位,条带大小为32KB;阵列级别为Raid5;阵列配置排列为左同步。

使用美亚取证大师

由取证报告得:

- 该服务器操作系统最后一次关机时间为:2019-03-30 21:19:03

- 该服务器操作系统产品ID:00252-70000-00000-AA535

- 该服务器最后一次运行数据销毁工具的时间 :(用户最近程序访问记录):2019-01-17 18:22:19

要点二 服务器日志分析

- 北京时间2019-01-28 15:48:45成功访问了9c0dfcfa2fd06510112b59a8a77f98dc.jpg文件的目标IP:192.168.4.36

- IP地址为162.135.124.177访问该站点的post记录条数有几条: 34 (41-7条)

- IP段为71.25.66.XX访问loading.gif文件并出现304错误记录的条数:6条

- 修改网站管理员密码的IP地址是:

暂只发现:

要点三 模拟沙盘实验环境搭建

- 服务器恶意程序运行后做了何种操作?

首先通过取证大师>案件概览发现文件malware.zip很可疑,找到该文件并导出本地进行分析。解压后发现是一个services.exe,使用静态分析工具strings和PEexplorer进行分析,发现对注册表进行了操作,并且有创建服务,释放动态链接库文件,以及自删除等行为。

恶意程序释放的dll文件名:

使用cuckoo sandbox分析得到结果:

结果报告:链接:https://pan.baidu.com/s/1ASb5gM17LhiAkpuLd5DBWg 提取码:p1as

注册表+服务

- 恶意程序运行后回连ip地址:

要点四 进程分析

在虚拟机win7中运行前

运行后

(???)

要点五 exe应用程序功能分析

情节二

该公司网络管理人员刘正风表示手机近期中国病毒,且恢复过出厂设置,从其手机重置前的本分文件,找到一可疑APK文件(编号A1),并找到一回传手机号和拍摄有服务器IP、登录账号和密码的照片。

要点 APK程序功能分析

- 获取该APK可疑程序回传的域名地址:www.iedemo.com

- 获取接受信息的手机号:13901678945

- 该程序可收集终端哪些内容:

联系人信息、短信记录、通话记录;操作系统版本号;控制摄像头、麦克风;管理文件、地理位置。

情节三

通过上述手机号,分析出三个高频通话对象,并关联出另一个手机号,找到嫌疑人a龚光杰,并分析其Android·手机部分备份文件和随身固态闪存介质。

要点一 个人话单分析

- 使用FS-600 详单分析系统分析工具,分别使用单话单频率分析>分析对方号码通话次数统计,得出与该话单联系次数较多的几个手机号为:15345788569、13011295688、18955645521;使用多话单共同通话对象分析,选择目标至少与3个选择对象有联系,得出与3个话单联系最频繁的手机号是18900772567。

要点二 文件系统 FAT/NTFS

分析图示结果:

| MBR(占用1个扇区) |

0--512 |

|

| 保留扇区(占用62个扇区) |

513--32256 |

|

| 分区一 |

【32256--1381847040】 |

|

| DBR(标志EB3C90) |

32257--32752 |

|

| DBR到FAT1有6个扇区 |

32752--35328 |

|

| FAT1(占165扇区) |

35328--1199808 |

|

| FAT2(占165扇区) |

119808--204288 |

|

| 根目录+数据区(占2698521扇区约等于1.28G) |

172032--1381847040 |

|

| EBR(占1个扇区) |

1381847040--1381847552 |

|

| 保留扇区(占用62个扇区) |

1381847552--1381879296 |

|

| 分区二 |

|

【1381879296--4556805120】 |

| 全是7/0(占用6076个扇区,约等于2.97M) |

DBR(1个扇区) |

1381879296--1381879808 |

| 52526141出现,为扩展DBR,标志着前面一个是DBR(1个扇区,以55AA结束) |

1381879808--1381880304 |

|

| 000055AA(1个扇区) |

|

|

| 全是0(空了3个扇区) |

|

|

| 备份DBR(1个扇区) |

1381882368--1381882880 |

|

| 52526141出现,为扩展DBR,标志着前面一个是备份DBR(1个扇区,以55AA结束) |

1381882880--1381883392 |

|

| 000055AA(1个扇区) |

1381883392--1381883904 |

|

| 全是0(占23个扇区) |

1381883904--1381895680 |

|

| 全是7(6044个扇区) |

1381895680--1384990208 |

|

| FAT表(6044扇区) |

1384990208--1388084736 |

|

| 根目录+数据区 |

1388084736--4556805120 |

|

|

|

|

|

| EBR(1个扇区) |

4556805120--4556805632 |

|

| 保留扇区(占用62个扇区) |

4556805632--4556837376 |

|

| 分区3 |

|

【4556837376--8374976496】 |

| BOOT元文件 |

DBR(1个扇区)应该是EB5290开头,现在全是7 |

4556837376--4556837888 |

| NTLDR(占15个扇区) |

4556837888--4556845568 |

|

| MFTMirr(8个扇区) |

4556845568--4556849664 |

|

| 数据区 |

|

|

| MFT |

5630579200--5630841344 |

|

| 数据区 |

|

|

| 备份DBR(1个扇区)也全是7 |

8373334528--8373335040 |

|

| 全是0 |

8373335040--8374976496 |

|

- U1设置有几个分区:3个

- 分区1的起始扇区数值为:63

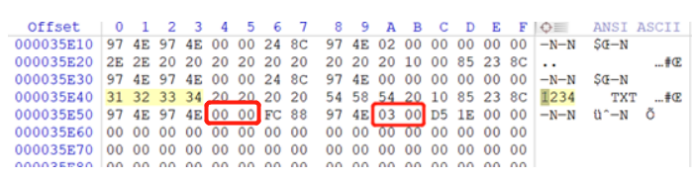

- 通过主分区表可以看到分区1的起始扇区位置为3F 00 00 00

- 分区1中1234.TXT的文件占用该分区的起始簇号为:3

文件目录项

分区2:(R-STUDIO)

- 分区2的文件系统格式:FAT32

分区表对应文件系统类型为0B

- 分区2的总扇区数是:6201027

找到分区2对应的分区表,找到总扇区数C39E5E00,转化。

- 分区2文件系统FAT表个数:1

通过搜索扇区偏移0字节处的该值(F8FFFF0F)以查找FAT表,发现2分区只有1个FAT表

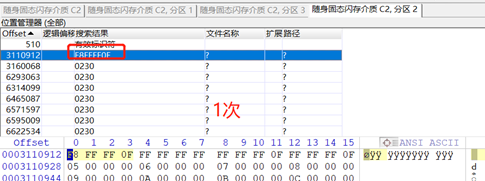

- 分区2文件系统根目录簇号:3094528

r-studio 图片写了根目录集群,3094528

查找根目录可以搜索2E2020

- 分区2文件系统FAT1表所占扇区数:6044

- 分区2文件系统分区前保留扇区数:62

- 分区2文件系统每簇扇区数:8(R-studio)

- 分区2文件系统FAT表前保留扇区数:6076

- 分区3物理起始扇区:8900010

第三个分区的起始扇区 029F5E00,6201090 +当前扇区2698920 =8900010

分区3文件系统每簇扇区数:8

通过找到$MTFMirr,其起始VCN:00 00 00 00 00 00 00 00 ,结束VCN: 3F 00 00 00 00 00 00 00,所占的簇是63个簇,运行处为64个簇。分配的空间为00 00 04 00 00 00 00 00,也即262144个字节,因此262144/64 = 4096个字节 每簇扇区为8个。

- 分区3文件系统,分析前隐藏扇区数为:63

- 分区3的总扇区数:7454160

分区3的总扇区大小为00 D0 BD 71

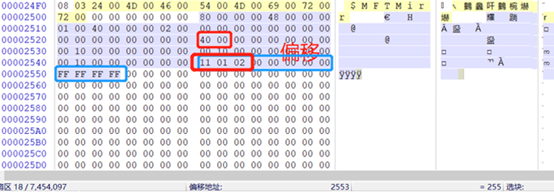

- 分区3的$MFT的起始簇号:262144

Runlist,31 40 00 00 04说明起始是262144号簇 大小为64个簇

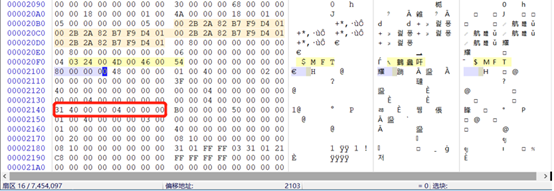

- 分区3的$MFTMirr的起始簇号:2

11 01 02 00 起始簇号为02 大小为1个簇

要点三 数据恢复

- 分区2存储的APK文件有多少?5 (winhex搜索 F3查找下一个)

- 分区3文件名为svchost.exe的SHA-1哈希值为:27BD79B9B9295EF5524DC4B5EC41A4A9B8548567 (恢复大师恢复)

要点四 SQLite数据库分析

- 使用SQLite Expert Professional 3工具,打开Contact.db下的data_t表,在data1列过滤“孙云云”,得到其raw_contact_id为58,根据raw_contact_id,得到电话为13235598553.

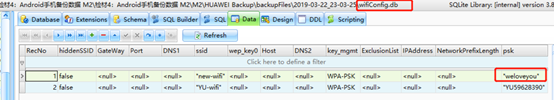

- 获取连接名为 new-wifi的无线账号密码:weloveyou

- 找出原手机设置的天气信息在哪个区县:同安区

- 获取吴佳建设银行账号:43634 81439 38249 9878

情节四

通过嫌疑人a龚光杰关联出其上线嫌疑人e于人豪,并对其计算机、家庭摄像头进行分析,挖掘出其犯罪团伙组织关系网。

要点一 PC机取证分析

- 该镜像的MD5哈希值:CD51A41E1A54CC147F1A2F86722B9F43

- 该镜像中操作系统分区的设备序列号为:C03D-568F

- 该镜像中操作系统时区是哪个国家的标准时间:中国

- 用户administrator登录次数为:30

- 该操作系统中itunes软件的注册表键名:{59DF4AC6-8C53-42F9-AE85-FC03F27D26C2}

- 该操作系统中TrueCrypt应用程序快捷方式运行次数为:5

- “百度网盘.lnk”指向的目标文件名:BaiduNetdisk.exe

- 找出IE中浏览的域名为“www.baidu.com”的记录总数:1

- 图片文件d39708b0f82f9e5f.bmp在哪些缩略图复合文件中出现过:thumbcache_32.db、thumbcache_96.db

- 用户下载XiuXiu_Baidu.exe保存在哪个路径下:C:\TDDownload\

- 下列哪个文件在系统中出现过:(带入搜索)OpenVPN.cer 、 certELDI.pfx

- 找出修改115388864_title0h[1].jpg文件的编辑工具名称:(十六进制可查看)ACD Systems Digital Imaging

- “APK07.rar”在本地的缓存时间为:2019-03-20 17:17:54

- 该操作系统的安装日期:2018-03-19 16:23:25

- 用户Administrator的唯一标识符(SID)是:S-1-5-21-2405923590-3006699761-2369307379-500

- 用户YuRH最后一次登录时间:2019-04-23 10:37:02

- 该操作系统中$MFTMirr的物理起始偏移位置是多少扇区?42,926,096

- 文件6106.doc的真实文件类型是:JPEG图片

- 此硬盘操作系统是:Windows 7 Ultimate

- 出现过几次异常关机:2 (系统开关机时间)

- 该操作系统在2019-03-06 11:42:26开机后持续运行了多久时间:0:00:30:29

- 该操作系统的最新服务包:Service Pack 1

- 此操作系统哪个用户的权限最低:Guest

- 在2018-03-19 16:11:36通过远程连接方式连接到笔记本电脑的主机名称是:37L4247F27-25

- 获取连接名为Yu-wifi的无线账号密码: YU59628390

- 下列哪些可能是该笔记本的IP?

- 该笔记本无线网卡MAC: C4-12-F5-B8-DD-76

- 最后访问的Excel表格文件的文件名:3255.xlsx

- 提取加密的Excel文件名:persons123.xls

- 通过对某笔记本电脑中PNG格式图片进行数据恢复,写出物理扇区为68362986的图片文件逻辑大小为多少KB:

- 硬盘起始扇区:0

- 获取该笔记本通过远程方式连接的主机IP:192.168.4.36

- 获取设备名称为SanDisk Cruzer Force USB Device在该电脑中最后插拔时间为:2019-04-19 19:33:18

- 用户YuRH设置为桌面图片的文件名为:TranscodedWallpaper.jpg

- 获知与于某发送个人信息数据的人员,并提取其使用的邮箱地址:[email protected]

- 于某的百度云账号:17859628390

- 获取样本vncfiles.tif在该笔记本中的文件名称:tscfgwmi.dll (哈希库比对)

- “李X光”的手机号码: 13938942533 (代码名单.xls)

- 提取于某在2018年5-10月份个人信息数据收入明细,请写出10月份的收入金额多少万:

- 确认于某通过航拍设备进行微处理的图片有几个?

- 获取用户上传到百度网盘的文件APK08.rar文件大小为多少KB: 267

267158字节转为kb 267.158 四舍不要五入

要点二 itunes手机备份文件分析

- 用户在该系统中生成itunes手机备份的手机的序列号是:F18S3TRUH2XX

- 列出对象的IMEI串号:359143071549880

- 列出对象的GUID号:C66F95C3FAFEB20AEC045C51F0B83D317

- 列出对象操作系统版本号:11.3.1

- 获取于某每月11号需要向那个银行信用卡还款?招商银行

- 请确认该手机最后一次生itunes备份的北京时间:2019-04-22 19:43:04

- 获取该手机安装过哪些应用程序:微信 剑宗传

- 找出于某上线余沧海的新手机号:

- 提取薛建华海外账号:Q328527801 排除法

要点三 反取证技术分析

- 获取于某通过数据销毁工具“无影无踪”擦除过的文件类型:

- 该操作系统使用了哪些反取证工具:自由门、无影无踪、TrueCrypt、Dekart Private Disk

要点四 信息加密解密分析

- 获取解开BitLocker加密盘的密钥串:200981-353881-062788-258522-092642-304843-703648-696608

- 对邮件附件进行分析,提取账号为13924453316的对应密码的密钥值:

- 于某百度云盘的登录密码:

要点五 家庭视频恢复与修复

美亚恢复大师